こんにちはDXソリューション統括部の村松です。

Microsoft Entra ID(旧:Azure AD)の条件付きアクセスポリシーではレガシー認証をブロックすることができます。

そもそもレガシー認証とは、Microsoft Office 2013 以前のアプリケーションや、

POP、IMAP、SMTP 認証などの電子メール プロトコルを使用するアプリケーション

で用いられる認証方式であり、ユーザーのIDとパスワードのみで認証が行われます。

この場合、例えば条件付きアクセスポリシーの許可のルールで多要素認証を”必須”としたとしても、

レガシー認証を用いたアプリケーションではそのルールで認証が行われず、ユーザーのIDとパスワードのみで認証が行われてしまいます。

レガシー認証を用いたアプリケーションでは、条件付きアクセス ポリシーを満たすために必要な二要素認証や

その他の認証要件をユーザーに直接求めることができないからです。

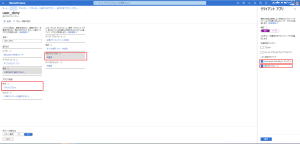

そのため、Microsoft Entra ID(旧:Azure AD)の条件付きアクセスポリシーでは、

以下のようにレガシー認証を用いたアプリケーションを明示的ブロックすることを推奨します。

レガシー認証のブロックについて詳細は以下のドキュメント参照ください。

<Microsoft Entra 条件付きアクセスを使用してレガシ認証をブロックする>

https://learn.microsoft.com/ja-jp/entra/identity/conditional-access/block-legacy-authentication

以上 今回はここまでになります。またの機会お会いしましょう!

(この記事が参考になった人の数:1)

(この記事が参考になった人の数:1)