この記事は更新から24ヶ月以上経過しているため、最新の情報を別途確認することを推奨いたします。

直近で更新された Azure 情報の中で、より多くのお客様にメリットのある情報をピックアップしてお知らせします。

Microsoft Azure Bastion のプレビュー

Microsoft Azure Bastion のプレビューを発表

Azure Bastion では踏み台サーバ機能を提供し、Azure仮想マシンへ外部から安全にRDP/SSH接続することが可能となります。

Azure 上の仮想マシンのメンテナンスを実施する場合、P2S接続や、S2S接続などを利用し、メンテナンス対象機器にRDP/SSH接続している方は多いのではないでしょうか。

あるいは、仮想マシンにパブリックIPアドレスを付与し、NSGで接続元IPアドレスを絞ってRDP/SSH接続を実施している方もいらっしゃるかもしれません。

いずれにしろメンテナンスの為に、Azure上仮想マシンへのRDP/SSH接続が必須となる場面は多く、それを安全に実施する方法が常に求められています。

Azure Bastion を利用すると、踏み台サーバを仮想マシンとしてデプロイすることなく、

ブラウザからAzure Portal経由で仮想ネットワーク上の仮想マシンへRDP/SSH接続することが可能です。

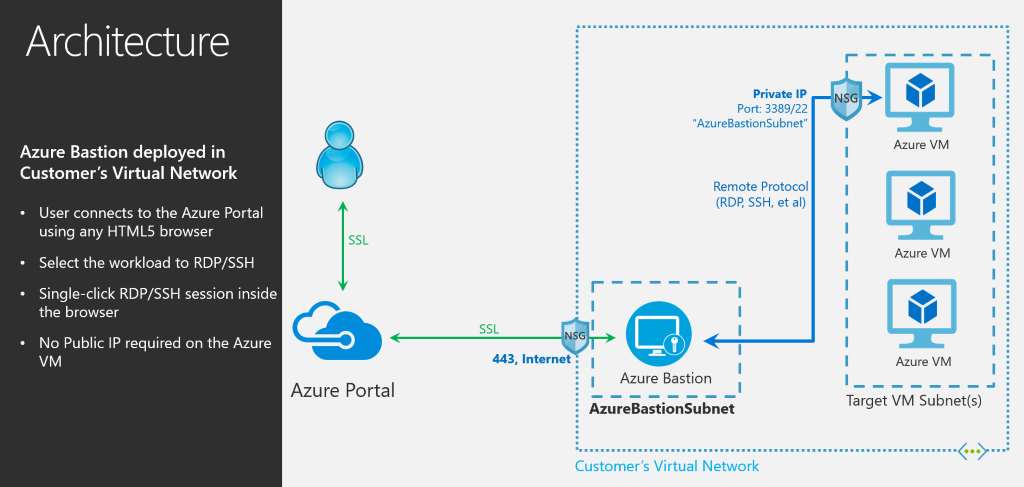

Azure Bastion の接続の概要図は以下です。

Microsoftによりマネージドされた単一のアクセス ポイント(Azure Bastion)を介して、仮想ネットワーク内のすべての仮想マシンにアクセス可能となります。

Azure Bastion は通常の踏み台サーバとは異なり、パブリック インターネットへの露出を阻止して、

ポート スキャニングや、VM を標的にしたマルウェアなどの脅威を制限できます。

これは仮想マシンを作成してそれを踏み台サーバにする、ということでは実現できないことだと思います。

またAzure Bastion までの接続には443ポートを利用するので、企業のFWポリシーに抵触することなく内部ネットワーク上の仮想マシンにRDP/SSH接続が実現可能となりそうです。

踏み台サーバのマネージドサービスであるAzure Bastion を是非お試しください。

VNet サービス エンドポイント 拡大中

仮想ネットワーク (VNet) サービス エンドポイントは、直接接続によって仮想ネットワークのプライベート アドレス空間を拡張し、

VNetのIDによる接続制御を Azure サービスに提供します。

この機能を利用することにより、

Azure サービス リソース(PaaS)へのアクセスを特定の仮想ネットワークからの接続のみに限定することができます。

「サービス エンドポイント」自体は 以前から提供されていましたが、接続制御を実施できるPaaSのラインナップが拡大してきています。 サービス エンドポイントを使用すると、サービス トラフィックのサブネット内にある仮想マシンの発信元 IP アドレスは、パブリック IPv4 アドレスの使用からプライベート IPv4 アドレスの使用に切り替わります 。限定されたネットワークからの接続を許可する仕組みの提供( プライベートな専用環境 の提供)として App Service Environment を利用する方法がありましたが App Service Environment が有料で高コストなのに対して、このサービス エンドポイントの使用に追加料金はかかりません。

対象サービスには 2019年6月にAzure App Service が追加されているので是非チェックしてください。

(←参考になった場合はハートマークを押して評価お願いします)

(←参考になった場合はハートマークを押して評価お願いします)