はじめに:AZ-104とは

Microsoft の認定資格において Azure 関連の資格はいくつか存在しますが、代表的な資格として AZ-900、AZ-104 があります。

AZ-900 は初級の位置づけ、本ブログで取り上げる AZ-104 は中級の位置づけとなり、

前者は Azure の基本的なサービスの概要を問う試験が多く、後者は より実務に即した内容が問われる傾向があります。

具体的には AZ-900では「○○のような機能を持つサービスはどれか?」というような形でサービス名を選択するような問題が多い一方で、

AZ-104では「現在 ××× のようなサーバーがある。管理作業を最小限に抑えて、〇〇〇 の設定をする必要がある。

実行する必要があるアクションはどれか?Azure Portal の どの項目を設定するべきか?実行するべきコマンドはどれか?」というような形で、

問題文から状況を読み取り 基本的な概念知識を踏まえて最適なアクションを選択できるようになっている必要があります。

本記事では 2025年11月に AZ-104に受験した筆者が、試験を受ける前に 整理しておいてよかった と感じているポイントをまとめます。

Azure はクラウドサービスであり、機能変更が頻繁に行われます。

可能な限り 参考にした Microsoft 社の公式ドキュメントのURLを添付しますので、

ポイントを本ブログでご覧いただきつつ、URLから最新情報をご確認いただくような形でご活用いただければ幸いです。

もくじ

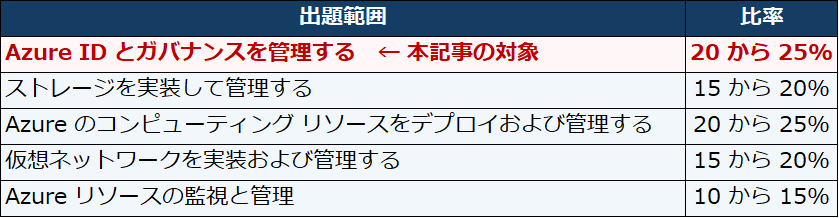

本記事では AZ-104 の中でも「Azure ID とガバナンス」分野に焦点を当ててポイントをまとめます。

この章は Microsoft Entra ID(以降、Entra ID と記載します) を中心とした ユーザー・グループや権限・ライセンスの管理、

Azure Policy による サブスクリプション内のリソースのガバナンス管理が中心となります。

ロールなど 暗記が必要な部分も多く、筆者としては 知識習得に苦戦した分野でもありますので、どなたかの参考になれば幸いです。

参考:試験 AZ-104 の学習ガイド: Microsoft Azure Administrator | Microsoft Learn

上記の出題範囲について、以下の順でポイントをまとめます。

POINT1:Entra ID ライセンスの違い

POINT2:Entra ID で作成できるグループについて

POINT3:入れ子にしたグループについて

POINT4:Azure ロール と Microsoft Entra ロールの違い

POINT5:カスタムロールの読み解きについて

POINT6:ゲストユーザーの招待について

POINT7:Azure Policy を用いたリソースのガバナンス管理

おわりに:筆者が行ったAZ-104に向けた学習

POINT1:Entra ID ライセンスの違い

Entra ID の代表的なライセンスは 「Entra ID Free」「Entra ID P1」「Entra ID P2」の3つです。

Entra ID Free は Microsoft Azure や Microsoft 365 等の Microsoft のクラウド製品に含まれるもの、

Entra ID P1、Entra ID P2 は Entra ID の有償のライセンスです。

単体購入も可能ですが、Entra ID P1、P2 は Microsoft 365 のセットプラン※の一部にも含まれています。

※Entra ID P1 は Microsoft 365 E3 と Business Premium、Entra ID P2 は Microsoft 365 E5 に含まれます。

参考:Microsoft Entra ライセンス – Microsoft Entra | Microsoft Learn

ここで抑えておくべき点は 各ライセンスが どの機能をサポートしているか という点です。

各プランのランクとしては Entra ID Free → Entra ID P1 → Entra ID P2 の順で より多くの機能を利用できるようになっている為、

上位プランは下位プランの機能を内包します。

以下に 各プランで利用できる機能の代表例をまとめます。

本ブログの投稿後 仕様変更される可能性もありますので、最新情報はURLからご確認ください。

①Entra ID Free

・ログを7日間保存 ※

※ これは「Azure リソースの監視と管理」の章のAzure Monitor に関係してきます。

Azure Monitor で収集可能なログの一つとして

Entra IDのサインインログや監査ログと呼ばれるEntra ID 上での操作の履歴が残る仕様になっており、

Entra ID のライセンスに応じて保存期間が変わります。

②Entra ID P1

・Entra ID Free の機能

★セルフサービスパスワードリセット(SSPR) ※一部例外あり

※ Microsoft Identity Manager(MIM):オンプレミスの人事システムやディレクトリ、データベースと Entra ID を橋渡するサービスです。

Entra ID P1 以上のライセンスがあれば Microsoft Identity Manager 2016 をダウンロードできます。

参考:Microsoft Identity Manager のライセンスとダウンロード | Microsoft Learn

★ 補足:管理者のセルフサービスパスワードリセットはデフォルトで有効になっています。その際、パスワードリセット方法のうち、「秘密の質問」は管理者のSSPRには利用できず、それ以外の認証要素の設定が必要な点は覚えておくとよいと思います。

参考:セルフサービス パスワード リセット ポリシー – Microsoft Entra ID | Microsoft Learn

③Entra ID P2

・Entra ID P1 の機能

・Previleged Identity Management(PIM)

・アクセスレビュー ※一部機能

参考:

Microsoft Entra ライセンス – Microsoft Entra | Microsoft Learn

Microsoft Entra のプランと価格 | Microsoft Security

P1 プランと P2 プランMicrosoft Entra ID比較する – Training | Microsoft Learn

POINT2:Entra ID で作成できるグループについて

グループとは、Entra IDで上で管理する ロールやライセンスなどをユーザー個人個人に割り当てるのではなく、

グループという単位で複数人に一括で割り当てたり、管理することができるという機能です。

Entra ID 管理センターで管理できるグループには2つの種類があります。

①セキュリティグループ

・ユーザーアカウントだけでなく、デバイスやサービスプリンシパルなども参加可能

・セキュリティグループ同士を入れ子にする(セキュリティグループのメンバーとして、別のセキュリティグループを入れる)ことが可能

②Microsoft 365 グループ

・Microsoft 365 上で共同作業するために利用(メールボックス、カレンダーなどの共有)

・ユーザーアカウントのみが参加可能

・入れ子にすることはできない(Microsoft 365 グループへのセキュリティグループの追加、セキュリティグループ または その他のMicrosoft 365 グループへのMicrosoft 365 グループの追加は不可)

上記のグループにユーザーを割り当てる方法は以下の3通りがあります。

①「割り当て済み」:手動でメンバーを登録する方法

②「動的ユーザー」:メンバー属性で追加する方法

③「動的デバイス」:デバイス属性で追加する方法

参考:グループ、グループ メンバーシップ、アクセスについて説明します – Microsoft Entra | Microsoft Learn

グループへメンバーを追加する作業は グループの所有者 である必要があります。

参考:セルフサービス グループ管理を設定する – Microsoft Entra ID | Microsoft Learn

また、自動割り当てのグループ(②③)には 手動でメンバーの割り当て・削除はできません。

参考:Microsoft Entra ID で動的メンバーシップ グループのルールを管理する – Microsoft Entra ID | Microsoft Learn

POINT3:入れ子にしたグループについて

POINT2で触れた「グループの入れ子」については 少し複雑なので、

入れ子にしたグループに対してできること、できないことを整理しておくとよいと思います。

参考:

Azure AD における入れ子 (ネスト) グループへの権限付与について | Japan Azure Identity Support Blog

グループを管理する方法 – Microsoft Entra | Microsoft Learn

サービスの制限と制約 – Microsoft Entra ID | Microsoft Learn

上記のサイトに記載されている情報を 簡単にまとめます。

<入れ子にしたグループでサポートされている機能 一例>

・条件付きアクセスポリシーの割り当て

・グループメンバーシップクレームアプリにおけるトークンに含むグループ情報(Entra IDを使って認証するアプリがトークンにグループ情報を含める設定をしている場合に Entra ID がアプリに渡すグループの情報には 入れ子になったグループが含まれる)

参考:Microsoft Entra ID を使用してアプリケーションのグループ要求を構成する – Microsoft Entra ID | Microsoft Learn

・Azure ロールのグループへの割り当て

参考:Azure ロールベースのアクセス制御 (Azure RBAC) とは | Microsoft Learn

<入れ子にしたグループでサポートされていない機能 一例>

・グループベースのライセンス(グループ単位でライセンスを割り当て、グループ内の全てのメンバーにライセンスを自動割り当てする機能を指す)※

・アプリロールの入れ子にしたグループへの割り当て

参考:アプリ ロールを追加してトークンから取得する – Microsoft identity platform | Microsoft Learn

・Microsoft Entra ロール のグループへの割り当て

参考:Microsoft Entra グループを使用してロールの割り当てを管理する – Microsoft Entra ID | Microsoft Learn

※ グループに対してライセンスを付与した場合、グループの「メンバー」に対して ライセンスが付与されます。グループの「所有者」には付与されません。また、ライセンスを付与する前には ユーザーの「利用場所」を確認する必要がある点もおさえておくとよいでしょう。

POINT4:Azure ロール と Microsoft Entra ロールの違い

ロールとは 権限をまとめて定義したもので、これを ユーザーやグループに対して割り当てることで

各ユーザーやデバイス等に対して “何に対する何の操作を許可するか” を管理することができます。

このロールには Azure ロール と Microsoft Entra ロールの2つの種類があります。

前者が Azure のリソース(仮想マシンや仮想ネットワーク等)に対する権限を定義するもの、

後者が Microsoft Entra のリソース(ユーザー、グループ、デバイス、ライセンス 等)に対する権限を定義するものです。

その他違いとしては スコープ(ロールを適用する範囲)の違いを理解しておくことが重要かと思います。

以下のサイトに違いがまとまっていますので、参考にしてみていただければと思います。

参考:Azure ロール、Microsoft Entra ロール、従来のサブスクリプション管理者ロール | Microsoft Learn

また、それぞれのロールには「組み込みロール」と「カスタムロール」があります。

前者は 予め用意されているロールで、AZ-104の問題集などでも

“●●を実施するには どのロールが必要か?” という形で取り上げられることが多い印象があります。

そのため、代表的な組み込みロール(特に Azure ロール)は覚えておくことを推奨します。

以下に 私が試験に向けて学習する中で触れる機会があった 組み込みの Azure ロールをまとめます。

組み込みロールの一覧は 以下サイトに掲載されていますので、各ロールの詳細やその他のロールについては 以下サイトをご確認ください。

参考:

Azure 組み込みロール – Azure RBAC | Microsoft Learn

Microsoft Entra ビルトイン ロール – Microsoft Entra ID | Microsoft Learn

| Azure ロール名 | 権限 |

| 所有者 |

・全ての Azure リソースを管理するフルアクセス権を持つ |

| 共同作成者 |

・全ての Azure リソースを管理するフルアクセス権を持つ |

| 閲覧者 | ・全ての Azure リソースを表示できるが、変更を加えることは不可 |

| ユーザーアクセス管理者 |

・Azure リソースに対するユーザーアクセスを管理できる |

| 仮想マシンの共同作成者 |

・仮想マシンの作成・管理、ディスクの管理などが可能 |

| 仮想マシンのユーザーログイン |

・Azure Portal で 仮想マシンを表示可能 |

| 仮想マシンの管理者ログイン |

・Azure Portal で 仮想マシンを表示可能 |

| ストレージアカウント共同作成者 |

・ストレージアカウントの管理が可能 |

| ストレージBLOBデータの所有者 |

・Blob Storage のコンテナとBLOBに対するフルアクセス権を持つ |

| ストレージBLOBデータの共同作成者 |

・Blob Storage のコンテナとBLOBの読み取り、書き込み、削除が可能 |

| ストレージBLOBデータの閲覧者 |

・Blob Storage のコンテナとBLOBの読み取り、一覧表示が可能 |

|

ストレージファイルデータの |

・Azure Files のファイル または ディレクトリに対する読み書き、書き込み、削除が可能 |

| Logic Apps Standard の共同作成者 |

・Logic Apps のStandard ロジックアプリとワークフローの全ての側面を管理可能 |

| Logic Apps Standard のオペレーター |

・Logic Apps の有効化、無効化、ワークフローの実行の再送信、接続の作成が可能 |

| セキュリティ管理者 |

・Microsoft Defender for Cloud のアクセス許可を表示および更新可能 |

| リソースポリシーの共同作成者 |

・リソースポリシーの作成または変更が可能 |

| Webサイト共同作成者 |

・Webサイトの管理が可能 |

| ディスクスナップショットの 共同作成者 |

・ディスクのスナップショットを管理するためにコンテナをバックアップすることが可能 |

| バックアップ共同作成者 |

・Azure Backup の Recovery Service コンテナーの削除とほかのロールへの権限付与を除く、すべてのバックアップ管理操作を実行可能 |

| バックアップオペレーター |

・バックアップの削除とバックアップポリシーの管理を除き、共同作成者が行うすべての操作の権限を持つ |

| バックアップリーダー |

・全てのバックアップ管理操作を閲覧可能 |

POINT5:カスタムロールの読み解きについて

POINT4 で述べた通り、ロールには 「組み込みロール」と「カスタムロール」があります。

カスタムロールは 名の通り オリジナルのロールを作成できるというものです。

組み込みロールなどの既存のロールを複製して一部変更を加える方法や Azure Portal 上のGUI操作で作成する方法などいくつか方法はありますが、

試験対策の観点では JSONで記述されたカスタムロールを読み解けるようになっておくことが重要と考えます。

今回は組み込みロールを例に挙げてポイントをお伝えします。

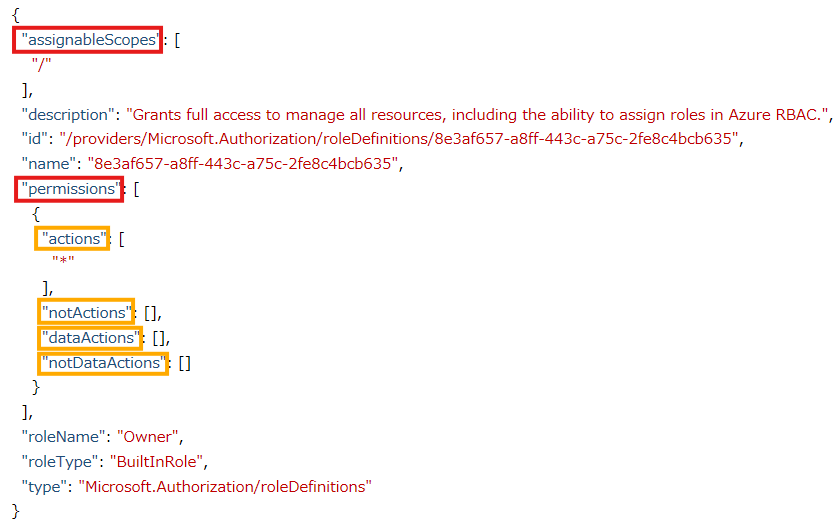

例えば、以下は「所有者」「ストレージBLOBデータの共同作成者」ロールを JSON形式で表したものです。

<所有者>

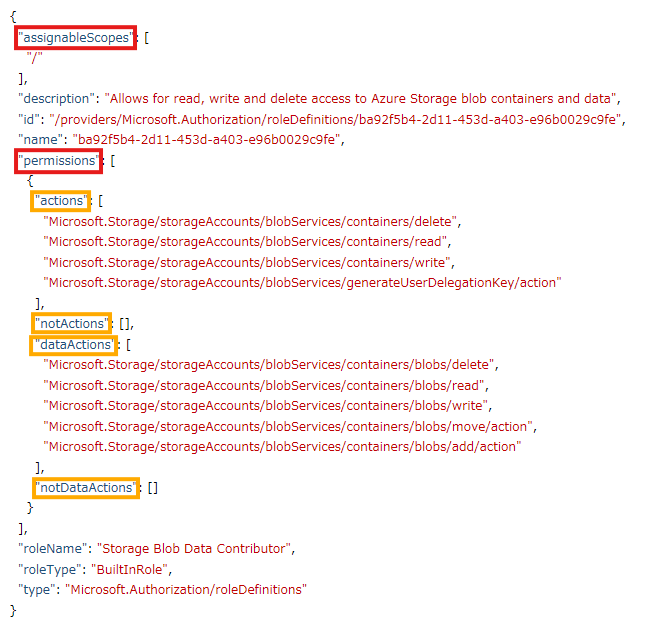

<ストレージBLOBデータの共同作成者>

特に重要なポイントである “assignable Scopes”、”permissions” について解説します。

①”assignable Scopes”

このロールを有効にする範囲を指定します。

ここで指定した Azure の 管理グループ、サブスクリプション、リソースグループに対して このロールを有効にすることができます。

「/」は “ルートスコープ” と呼ばれ、すべての管理グループ、サブスクリプション、リソースグループに対して有効にできるという設定です。

ただし、カスタムロールの場合は 組み込みロールとは異なり、この ルートスコープ や 特定のリソースを “assignable Scopes” に設定することはできません。

参考:Azure ロールの定義について – Azure RBAC | Microsoft Learn

②”permissions”

このロールを付与された人が どんな権限を持つかを指定する場所です。

“permissions” 内には “actions”、”notActions”、”dataActions”、”notDataActions” の4つが含まれる構成となっており、

“actions” と “dataActions” には 許可するアクションを、”notActions”、”notDataActions” には 禁止するアクションを明記します。

“actions” と “dataActions” の違い、”notActions”、”notDataActions” の違いは アクションの対象にあります。

Azure の操作は 「コントロールプレーン」「データプレーン」と呼ばれる2つのカテゴリに分類されます。

コントロールプレーンは Azure のリソースを管理・操作する(Azure Resource Manager※ に対して要求を送信する)レイヤー、

データプレーンは Azure の各種リソース内のデータを操作するレイヤーです。

“actions”と”notActions” は コントロールプレーンに対するアクションの設定を行う箇所、

“dataActions”と”notDataActions” は データプレーンに対するアクションの設定を行う箇所です。

※ Azure Resource Manager:

Azure のリソースを作成・更新・削除する際の窓口となるサービスです。

Azure リソースのデプロイなどは Azure Portal や Azure PowerShell、Azure CLI など様々な方法で行われますが、 このすべてが Azure Resource Manager を介して処理されることで 全てのツールで一貫した結果と機能を得ることができます。

参考: Azure Resource Manager とは – Azure Resource Manager | Microsoft Learn

例えば、所有者ロールの場合 “actions” 内に「*」が 記載されています。

これは コントロールプレーンの全操作が可能 ということを示します。

しかし、所有者ロールの “dataActions” 内に注目をすると、何も設定されていません。

これは 所有者ロールは データプレーンへの操作を行う権限を持たないことを示しています。

一方で、ストレージBLOBデータの共同作成者 に注目してみると “actions”、”dataActions” のそれぞれに Microsoft.Storage… と定義されています。

これは リソースプロバイダーと呼ばれるもので、特定のAzure サービスの機能をサポートするREST操作のセットです。

Azure Storage であれば Microsoft.Storage、仮想マシンや仮想マシンスケールセットであれば Microsoft.Compute など

様々なリソースプロバイダーが存在しています。

参考:Azure サービス別のリソース プロバイダーを見つける – Azure Resource Manager | Microsoft Learn

“actions”、”notActions”、”dataActions”、”notDataActions” 内では このロールを持つユーザーに許可または禁止するアクションを

<リソースプロバイダー>/<リソースの種類>/<操作> の形で表現します。

ストレージBLOBデータの共同作成者ロールの場合、以下の内容が定義されています。

・”actions”:Blob Storage の コンテナーそのものに対する削除、読み取り、書き込み、ストレージアカウントのBlobサービスに対してユーザー委任キーを生成することを許可

・”dataActions”:Blob Storage の コンテナー内のBLOB(データ)に対する削除、読み取り、書き込み、データの移動、追加を許可する

上記のような各ロールが持つ権限を理解したうえで、場面に沿って 適切なロールの選択ができるようにする必要があります。

例えば、Blob Storage の特定のコンテナー内にBLOBをアップロードしたい場合には 所有者ロールのみを持つユーザーでは権限が不足しています。

この場合 “dataActions” 内で Blob Storage の コンテナー内のBLOB(データ)に対する読み取りや書き込みの権限が必要となるため、ストレージBLOBデータの共同作成者などのロールが必要となります。

また、このような必要なロールを選択する場面では 最小権限の原則に基づき、必要最小限のロールを選択する必要がある点にも注意が必要です。

参考:

特定の操作における Azure カスタム ロールの作成について | Japan Azure IaaS Core Support Blog

ストレージ用の Azure 組み込みロール – Azure RBAC | Microsoft Learn

POINT6:ゲストユーザーの招待について

Entra ID は クラウド上で組織のユーザー および そのアクセス権などを管理することができるサービスです。

その管理を行う上で重要なポイントが「テナント」という概念です。

テナントは Entra ID 上で組織ごとに分けられた 組織専用の管理領域 のようなものとなっており、

この”会社専用のEntra IDの空間”で ユーザーやグループなどを管理します。

そのため、基本的には テナント内に存在するユーザーは 自社の社員が登録されることになりますが、

業務を行う中で 外部の協力会社の方を自社のテナントに招待して、共同作業を行いたいケースがあります。

このようなケースで作成するユーザーが「ゲストユーザー」と呼ばれるものです。

ゲストユーザーについて 理解しておくべきポイントとして、以下の3点を順番に取り上げます。

①ゲストユーザーの招待に必要な条件

②複数のゲストユーザーの一括招待を行う方法

③ゲストユーザーの見分け方

<①ゲストユーザーの招待に必要な条件>

まず、ゲストユーザーを招待するには ユーザーが ユーザー管理者ロールや ゲスト招待者ロールなどの

テナント内にユーザーを作成できる権限があるロールを持っている必要があります。

参考:クイック スタート: ゲスト ユーザーを追加して招待を送信する – Microsoft Entra External ID | Microsoft Learn

このロールの割り当ては ユーザー単位での 権限の観点で必要になります。

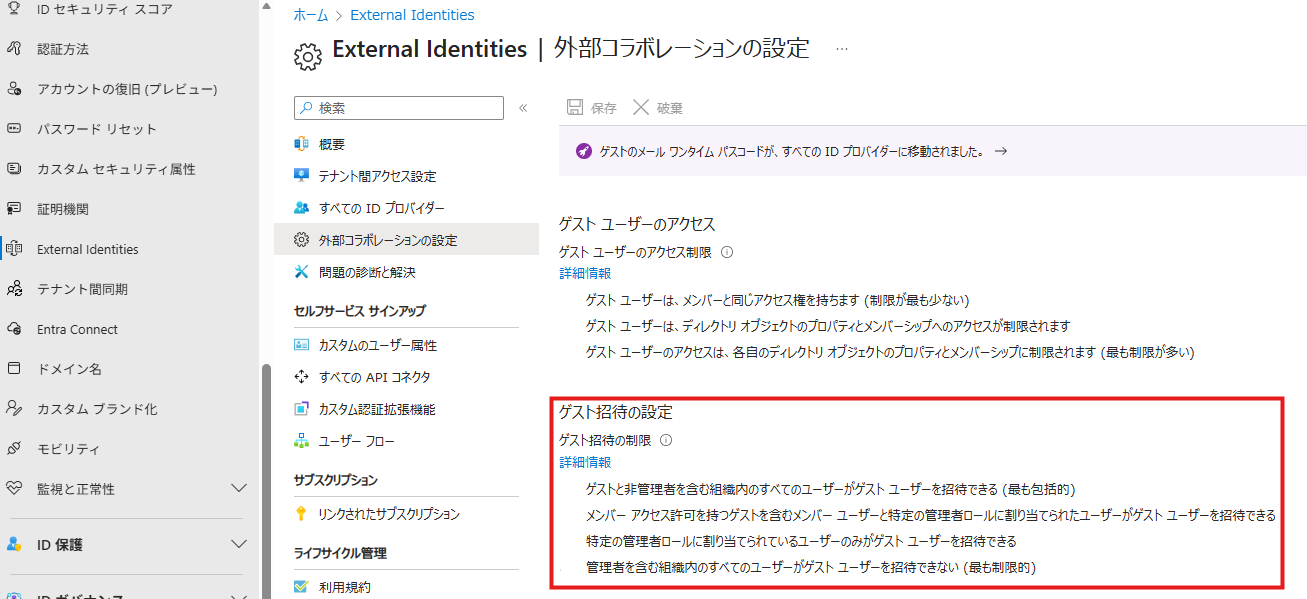

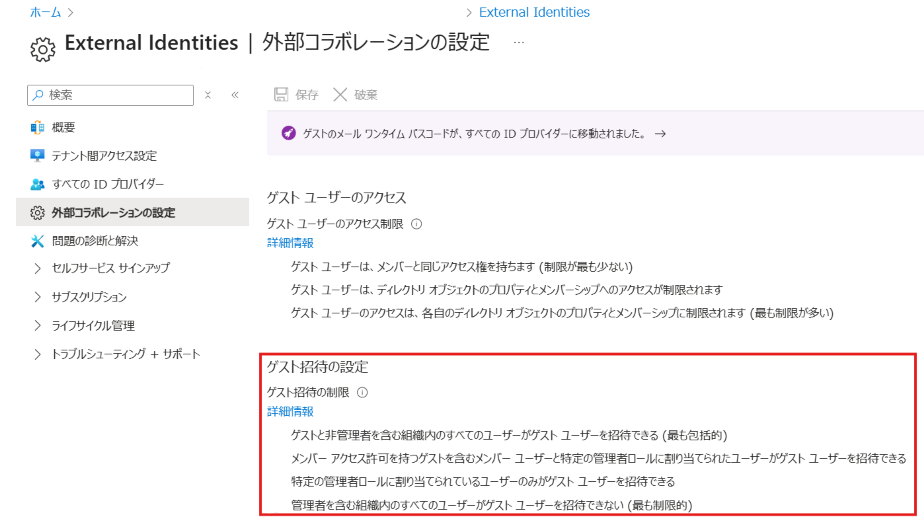

また、もう1点 必要になるものが テナント単位での ゲスト招待の設定(外部コラボレーションの設定)です。

以下の通り Microsoft Entra 管理センター または Azure Portal から設定が可能です。

ここで ゲスト招待の制限が「管理者を含む組織内のすべてのユーザーがゲストユーザーを招待できない」が選択されている場合、

上記のロールが付与されているユーザーでもゲストの招待ができない という点も覚えておくとよいでしょう。

▼Microsoft Entra 管理センター → External Identities → 外部コラボレーションの設定

▼Azure Portal → Entra ID → External Identities → 外部コラボレーションの設定

<②複数のゲストユーザーの一括招待を行う方法>

以下のサイトの通り、基本的に ゲストユーザーの招待は Microsoft Entra 管理センター で 「すべてのユーザー」のメニューを開き、招待したい外部の方のメールアドレスを設定することで招待を行います。

参考:クイック スタート: ゲスト ユーザーを追加して招待を送信する – Microsoft Entra External ID | Microsoft Learn

しかし、複数のゲストユーザーを招待したい場合 この方法では 時間がかかってしまうケースも考えられます。

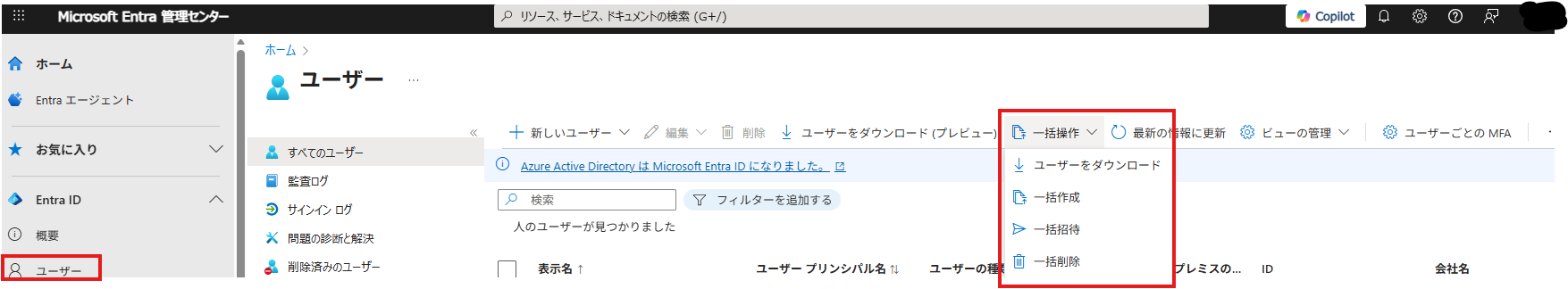

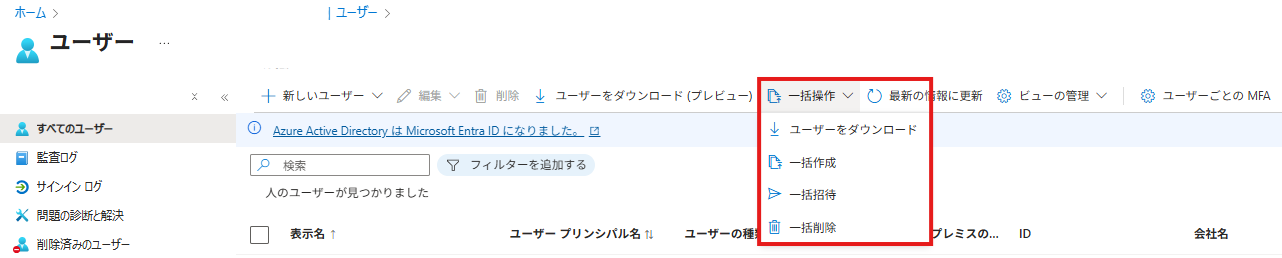

その場合に採られる方法が CSVファイルを用いた 一括招待の方法です。

以下の通り Microsoft Entra 管理センター または Azure Portal から 「一括操作」をクリックすると、ゲストユーザーの一括招待や、ユーザーの一括作成・削除などを行うことが可能です。

▼Microsoft Entra 管理センター → ユーザー → すべてのユーザー

▼Azure Portal → Entra ID → ユーザー

ゲストユーザーの招待の場合「一括招待」をクリックすると、CSVのテンプレートをダウンロードできます。

ダウンロードしたファイルに招待したいユーザーのメールアドレスなどを入力し、編集したファイルをアップロードすることで一括招待が可能となります。(ユーザーの一括作成・削除も同様の方法で可能です。)

詳細は以下のサイトをご確認ください。

参考:B2B ユーザーを一括招待する – Microsoft Entra External ID | Microsoft Learn

また、上記は Azure Portal から設定する方法ですが、PowerShellを使ってゲストユーザーの招待も可能です。

その場合 New-MgInvitation コマンドを利用します。

参考:クイック スタート: PowerShell を使用してゲスト ユーザーを追加する – Microsoft Entra External ID | Microsoft Learn

<③ゲストユーザーの見分け方>

Microsoft Entra 管理センター や Azure Portal 上で Entra ID のテナントに登録されているユーザーの一覧を確認可能です。

ゲストの場合 「ユーザーの種類」の項目で「ゲスト」と表示されます。

また、「ユーザープリンシパル名」にも ゲストユーザーか否かを見分けることができます。

ゲストユーザーの場合 <ゲストユーザーのメールアドレス> #EXT# <招待した側のテナント名>.onmicrosoft.com で表示されます。

参考: B2B ゲスト ユーザーのプロパティ – Microsoft Entra External ID | Microsoft Learn

POINT7:Azure Policy を用いたリソースのガバナンス管理

Azure Policy は 自社でAzureを利用するにあたり 守ってほしいルール・方針を強制したり、

ポリシーに準拠していないリソースを可視化することができる機能を持ちます。

ポリシー定義(守らせたいルールの1つ1つ)と イニシアチブ定義(ポリシー定義をグループ化したもの)を作成し、

管理グループ、サブスクリプション、リソースグループへ割り当てることが可能です。

参考:

Azure Policy の概要 – Azure Policy | Microsoft Learn

クイックスタート: Azure portal を使用してポリシーの割り当てを作成する – Azure Policy | Microsoft Learn

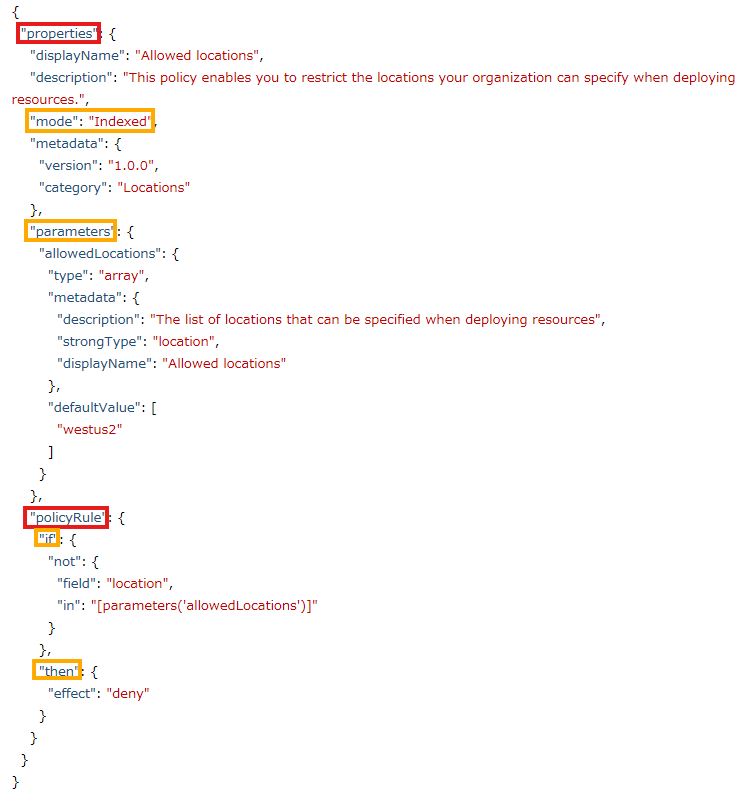

ポリシーは ロールと同じように 組み込みポリシーとカスタムポリシーが存在し、JSON形式で記述されます。

JSONで書かれたポリシー定義の読み解き方のポイントを3つご紹介します。

以下は 組み込みポリシーの一つである「Allowed locations」です。

①”properties” 内の “mode”

ポリシーが Azure Resource Manager のプロパティ または リソースプロバイダー のプロパティの

どちらを対象としているかを設定します。

Azure Resource Manager をプロパティとするポリシーでは、リソースのリージョンやタグ、名前、種類、SKUなど

どのサービスでも共通して持つ設定項目に対するルールを設定することができます。

この場合 “mode” には “all” や “indexed” を指定します。

※ほとんどの場合 “all” を設定しますが、例の”Allowed locations” のようにタグ・場所を制御する場合は “indexed” を指定します。

対して、リソースプロバイダーをプロパティとするポリシーでは、サービス固有の設定項目に対してルールを設定することができるようになっています。

この場合 “mode” には “Microsoft.Kubertenes.Data” などのリソースプロバイダーを指定します。

②”parameters”

パラメーターを用意することで、ポリシー定義の一部を ポリシーの適用時に都度変更できるようにすることができます。

上記の例の場合 “allowedLocations” というパラメーターを用意し、存在するAzureリージョン名の一覧を設定しています(“strongType”:”location”)。

③”policyRule”

“if” と “then” の2つのブロックに分かれる構成となっています。

“if”:{} の {}内に「条件」を、”then”:{} の {}内に「条件に合致した場合にどうするか」を指定します。

上記の例では、「条件(“if”:{} )」は 以下となっています。

“not”: {

“field”: “location”,

“in”: “[parameters(‘allowedLocations’)]”

}

“not”:{} となっている為、{}内の “field” の値 が “in” で指定されている値に含まれ「ない」場合に 条件に合致したとみなされます。

“field” の値は “location” つまり リージョンを指しており、”in” の値は ②で解説したパラメーターを指している為、

この条件は「選択されたリージョンがallowedLocationsのリージョンに含まれない場合」を意味しています。

続いて「条件に合致した場合にどうするか(“then”:{})」に注目します。

“effect” の値が “deny” になっている為、上記の例では 「選択されたリージョンがallowedLocationsのリージョンに含まれない場合に、

そのリージョンを選択することを拒否する」というポリシーであることがわかります。

“effect” の値には “deny” のほかに、一例として 以下が存在します。

“audit”:違反を記録する(禁止はしない)

“modify”:リソースのプロパティを強制的に変更する

“deployIfNotExists”:関連するリソースがなければデプロイする

“manual”:人によって準拠していることを証明する

参考:

Azure Policy 定義の構造の基本の詳細 – Azure Policy | Microsoft Learn

ポリシー定義構造パラメータの詳細 – Azure Policy | Microsoft Learn

ポリシー定義の構造ポリシー ルールの詳細 – Azure Policy | Microsoft Learn

おわりに:筆者が行ったAZ-104に向けた学習

AZ-104の試験に向けた学習の過程で筆者自身が作成していた要点メモから ID・ガバナンスの範囲をピックアップしてご紹介させていただきました。

試験対策としては AZ-104 のラーニングパスを中心に学習し、不明点は Chat GPT などの生成AIを活用して解消し、

要点メモにまとめて復習するという方法をとっていました。

※生成AIを活用する際には「Microsoft の公式ドキュメントを参照して答えて」と一言加えることをお勧めします。

理解がなかなか難しい点は Udemy の講座も活用していました。

また、ある程度要点を把握することができた後は AZ-104 の練習評価 で正答率が90%を超えるまで繰り返し問題を解くことで

問題の傾向をつかむことができました。

ただし、上記の練習評価だけでは ケーススタディの形式の問題の対策がしづらいと感じたため、

Udemy で販売されている問題集を活用して対策すると安心かと思います。

以下、私が使用した教材をまとめます。

▼ラーニングパス・練習評価

マイクロソフト認定: Azure管理者アソシエイト – Certifications | Microsoft Learn

▼Udemy 講座

合格への近道!Azure Administrator Associate AZ-104 試験対策講座 | Udemy

▼Udemy 問題集

最短で合格!Azure Administrator Associate AZ-104 試験対策問題集 | Udemy

この記事がこれからAZ-104を受験される方のご参考になれば幸いです。

弊社では、Azure などの クラウドやAIを中心としたシステムを提供しております。

ご興味をお持ちいただけましたら 是非お気軽にお問い合わせください。

AZ-104 については、過去の記事でも取り上げております。是非ご覧ください!

【2025年版】Azure AZ-104 合格体験記(投稿日:2025年5月7日)

Az-104合格記~合格に向けての勉強法の勧め~(投稿日:2024年5月16日)

AZ-104 学習の重要ポイント(投稿日:2021年10月28日)

(←参考になった場合はハートマークを押して評価お願いします)

(←参考になった場合はハートマークを押して評価お願いします)