はじめに

CA/Browser Forumの決議によりSSL/TLS証明書の有効期限が段階的に短くなることが決定しました。

https://cabforum.org/2025/04/11/ballot-sc081v3-introduce-schedule-of-reducing-validity-and-data-reuse-periods/

決議事項についての説明と決議に対する対応について記載します。

決議の目的

TLS証明書の有効期間およびドメイン認証情報の再利用期間を段階的に短縮することで、

通信の安全性向上、証明書運用の自動化促進、失効情報への依存軽減、そして証明書情報の最新性維持を図ることを目的としています。

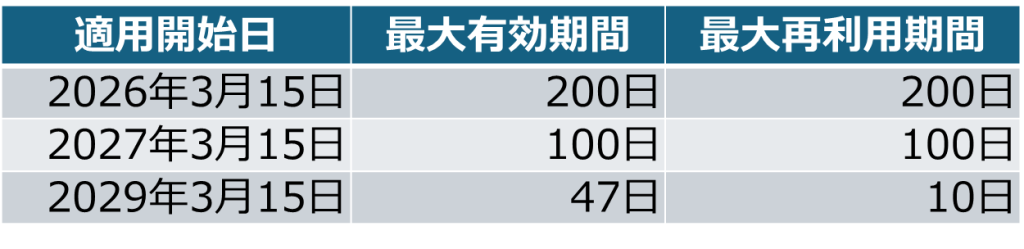

有効期間の短縮スケジュール

下記のとおり、段階的に有効期限が短くなります。

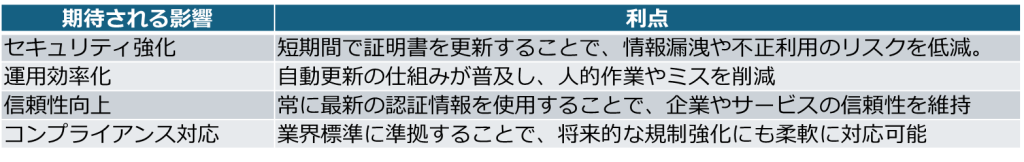

期待される影響と利点

期待される影響と利点は以下のとおりです。

投票結果

CA/Browser Forumの議決時の投票結果は下記のとおり、圧倒的過半数で決定しています。

・証明書発行者:30票中25票が賛成(Amazon, DigiCert, GlobalSignなど)

・ブラウザベンダー:Apple, Google, Microsoft, Mozillaが全員賛成

・決議成立日:2025年4月11日

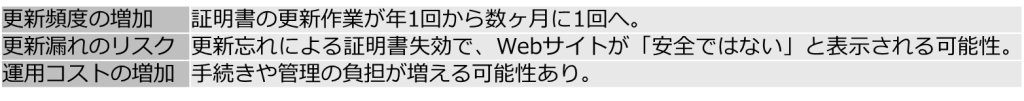

影響と課題

この決議による影響と課題は以下のとおりです。

課題に対する検討事項

技術・運用担当者向けの検討事項

技術・運用担当者は、少なくとも下記6項目について検討が必要と考えます。

1. 証明書の更新プロセスの自動化

有効期間が最短47日になるため、手動更新は現実的ではなくなります。

ACMEプロトコル(例:Let’s Encrypt)などの自動更新ツールの導入を検討。

2. 証明書管理システムの見直し

更新頻度が高くなるため、証明書の発行・更新・失効を一元管理できる仕組みが必要。

証明書ライフサイクル管理(CLM)ツールの導入や既存システムの強化。

3. ドメイン認証情報の再取得体制の整備

再利用期間が最短10日になるため、頻繁な認証が必要。

DNSやHTTPベースの認証手順の自動化・安定化が求められる。

4. 影響範囲の洗い出しとリスク評価

社内システム、外部サービス、API連携など、証明書を使用している箇所を棚卸し。

更新失敗時の影響や、証明書切れによるサービス停止リスクを評価。

5. 関係者への周知と教育

IT部門だけでなく、運用・セキュリティ・開発部門にも変更内容を共有。

自動化対応や証明書の重要性についての社内教育を実施。

6. 監視・アラート体制の強化

証明書の期限切れを防ぐため、監視ツールやアラート通知の設定を強化。

更新失敗時の即時対応フローを整備。

経営・企画部門向けの検討事項

経営・企画部門担当者は少なくとも下記3項目の検討が必要になると考えます。

1. 予算確保

自動化ツールやCLM導入に伴う費用の検討

2. ベンダー選定

信頼性の高い証明書発行機関(CA)や管理ツールの選定

3. ガバナンス強化

証明書管理に関する社内ポリシーの見直しと整備

まとめ

来年よりTLS証明書の有効期限が段階的に短縮されることが決定しています。

これに伴い、証明書の更新頻度が増加するため、技術的な対応および運用管理の両面からの検討が必要となります。

つきましては、システムの安定稼働を確保するため、証明書更新に伴う中断等が発生しないよう、

事前に計画的な対応を進めていただければと存じます。

(この記事が参考になった人の数:1)

(この記事が参考になった人の数:1)