この記事は更新から24ヶ月以上経過しているため、最新の情報を別途確認することを推奨いたします。

お疲れ様です。 <前回見てない方はこちらもどうぞ>

今回はAzureADの社外ユーザに対する設定を見ていきましょう!

AzureADとは何ぞや??という方は、以下をご参考ください

https://docs.microsoft.com/ja-jp/azure/active-directory/fundamentals/active-directory-whatis

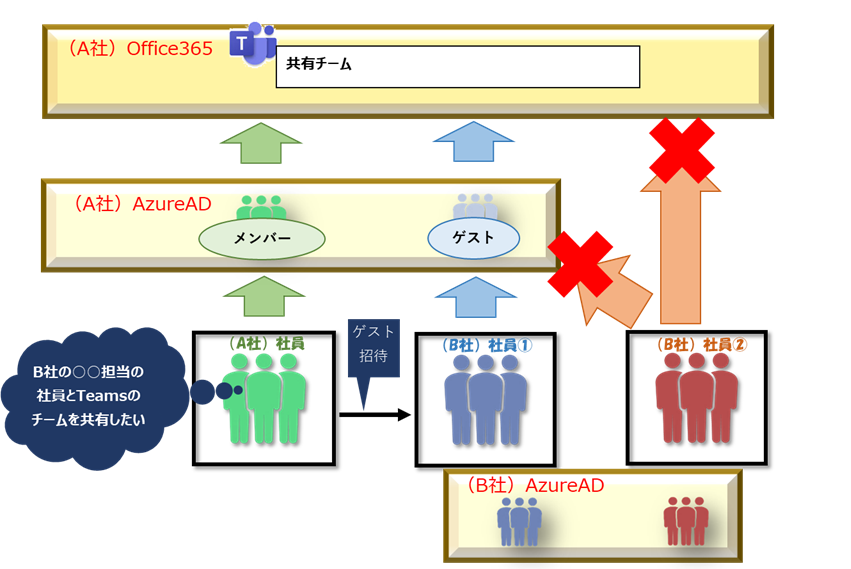

AzureADで作成されたユーザは、同じテナントに存在するAzure環境やOfficeなどのクラウドアプリにアクセスができます。(AzureAD上は「メンバー」ユーザーとして登録されます)

ただし、他テナントのAzureADで作成されたユーザであっても、社内のAzureADにユーザを登録する方法があり、それが「ゲスト」の招待になります。

ゲスト招待は、社外アカウントではあっても社内のAzureADに’ゲスト’として登録させることで、社内テナントのAzure環境やクラウドアプリへのアクセスを可能にできる方法になります。

今回はこの”ゲストユーザ”に関して、以下の3つをご紹介できればと思いますので、何かのご参考になれば幸いです。

1.ゲスト招待する手段(AzureADに「ゲスト」ユーザ登録する方法)

2.外部コラボレーション設定によるゲスト招待の制限やゲスト自身のAzureADへのアクセス制限

3.条件付きアクセスによるゲストのアクセス制限

1.AzureADにゲスト招待する手段

AzureADに「ゲスト」としてユーザー登録する(ゲスト招待)を行う方法は、何通りかありますが、

ゲスト招待(ゲストユーザ登録)を行うユーザにはグローバル管理者やゲスト招待元の権限が必要になる場合がありますので、ご注意願います。(※)

いずれの方法も有効なメールアドレス(※)であれば招待可能で、AzureADにゲストユーザ登録されます。

※後述の外部コラボレーション設定によります。

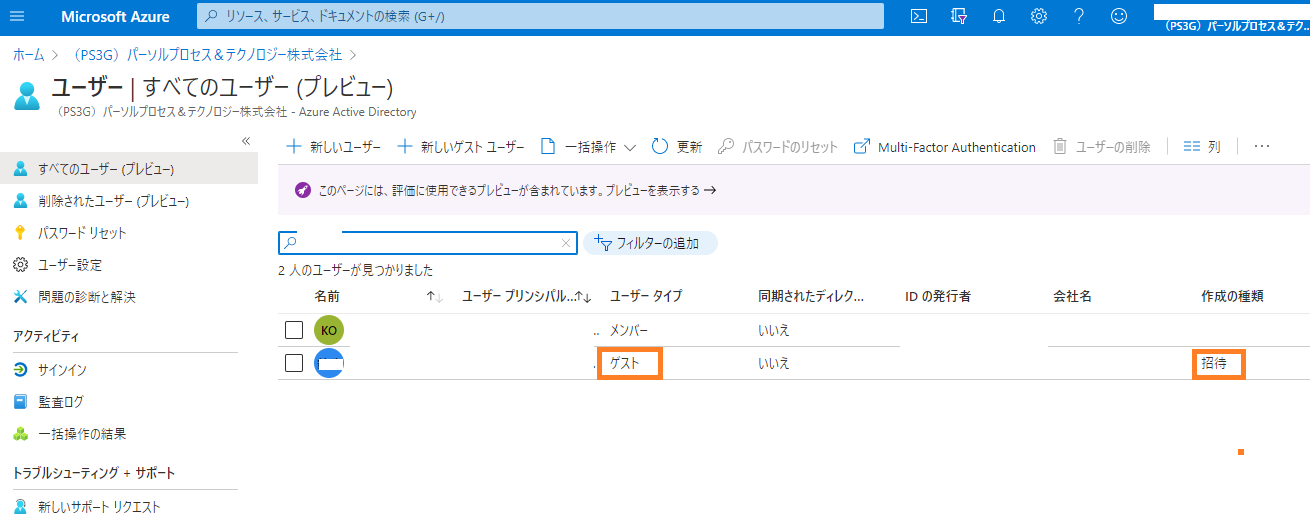

1つ目はAzureADの画面からゲスト招待する方法です。

<<手順>>

①Azureポータル(https://portal.azure.com/)にアクセス

②Azure Active Directoryをクリック

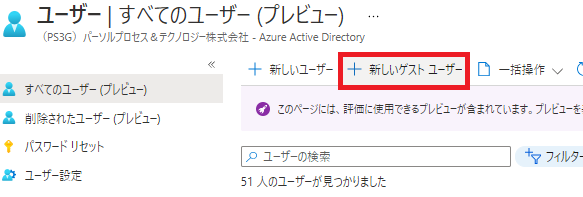

③[管理]-[ユーザ]の画面から[+新しいゲストユーザー]をクリック

④ユーザーの招待を選択して、[名前]と[電子メールアドレス]を入力し、[招待]をクリック

(尚、https://admin.microsoft.com/AdminPortal/Home#/GuestUsersの画面から

ゲストユーザ追加した場合も上記画面に遷移し、同じように実施頂く形になります)

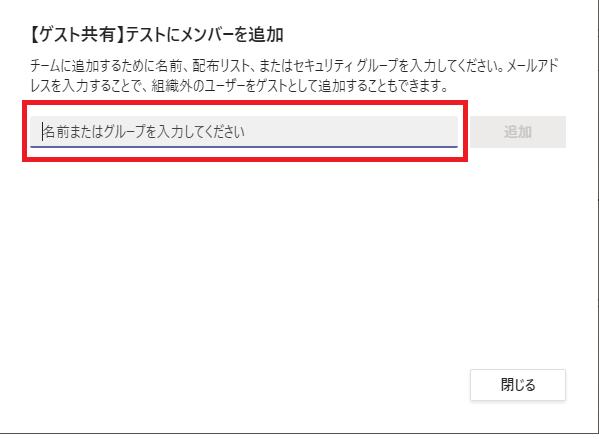

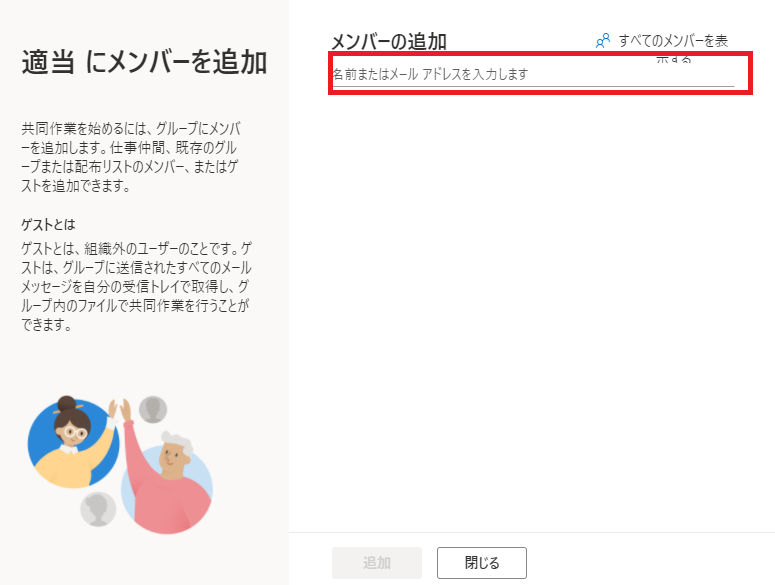

2つ目はTeamsのメンバー追加から招待する方法です。Teamsで予めゲスト招待可能な設定にしてください。

尚、メンバー追加はチームの所有者しか行えません。

<<手順>>

①Teamsアプリを起動

②該当のチーム名の右「・・・」をクリックし、メンバー追加をクリック

③招待する電子メールアドレスを入力し、[追加」をクリック

3つ目はOutlookのグループから追加する方法です。

予めMicrosoft 365 管理センターにて、組織外のユーザーの招待やアクセスを有効にする必要があります。

<<手順>>

①Outlook on the Web の [連絡先] にアクセス。

②画面左 [所有者] をクリック。

③ゲスト ユーザーを招待する対象のグループを選択します。

④画面中央 [メンバー] をクリック。

⑤画面右にある [メンバーを追加] をクリック。

⑥対象となる組織外のユーザーのアカウントを入力して [追加] をクリック。

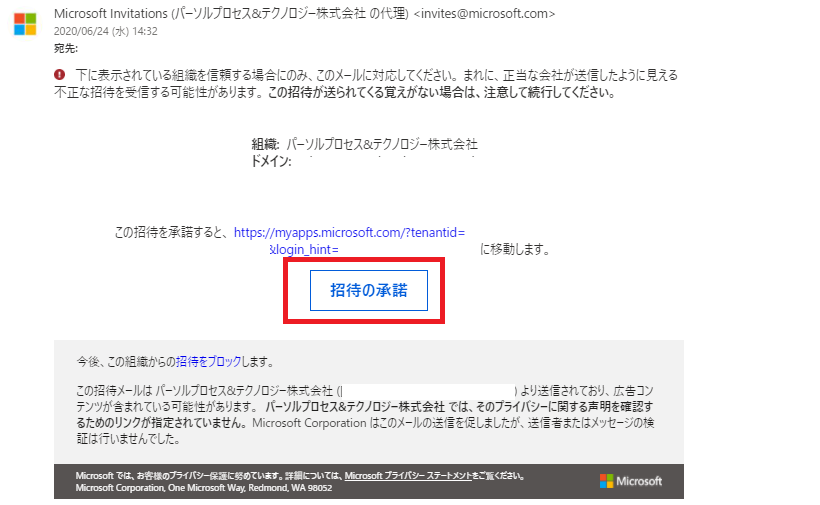

Appendix)ゲスト招待されたユーザ

ゲスト招待されたユーザには招待メールが受信されるので、リンクをクリックしゲストを承認します

その際にMicrosoftアカウントを所持していない場合は、アカウント作成を促されます。

2.外部コラボレーション設定によるゲスト招待の制限やゲスト自身のAzureADへのアクセス制限

ゲスト招待が誰でもできてしまうやゲストが社内AzureAD内のどこにでもアクセス(個人情報が見れてしまう等)できてしまうのは当然リスクがありますので、ゲストへの制限の設定が必要です。

上記制限は外部コラボレーション設定にて行えます。外部コラボレーション設定へはAzureADの「ユーザー」ー「ユーザー設定」の”外部コラボレーションの設定を管理します”リンクより表示できます。

主に設定のポイントは3つです。

- ゲストユーザーのアクセス制限 ※こちらプレビュー機能となります

AzureADのセキュリティグループやユーザの情報や管理プロパティをゲストユーザに対して表示させないようにする設定になります。ただし、ゲストユーザにロール(ユーザ管理者やグローバル管理者権限)を付与してしまうとこちらの設定に関わらず閲覧できてしまいます。

①ゲスト ユーザーは、メンバーと同じアクセス権を持ちます (制限が最も少ない)

→AzureADのセキュリティグループやユーザ一覧、及び管理プロパティを全てゲストユーザにも表示させる設定

②ゲスト ユーザーは、ディレクトリ オブジェクトのプロパティとメンバーシップへのアクセスが制限されます

→AzureADのセキュリティグループやユーザ一覧の情報は一部(他のユーザの名前やメールアドレスなどは)閲覧可能。管理プロパティは操作できないようにする

③ゲスト ユーザーのアクセスは、各自のディレクトリ オブジェクトのプロパティとメンバーシップに制限されます (最も制限が多い)

→AzureADのグループやユーザ、管理プロパティをゲストユーザに表示させない設定

尚、プレビュー機能は②の選択肢が追加されており、①③は既存の設定になります。プレビュー前の既定設定は①になります

※参照できる範囲は制限はされますが、Azureポータルへのアクセスはできてしまいます。

アクセスさせたくない場合は、こちら の方法でアクセスを制限できます - ゲスト招待の設定

ゲスト招待可能なユーザーの設定を行います

①管理者とゲスト招待元ロールのユーザーは招待できる

→’はい’を選択するとグローバル管理者やゲスト招待元ロールを付与されたユーザーがゲスト招待可能になります

②メンバーは招待できる

→’はい’を選択すると社内ユーザーは誰でもゲスト招待可能になります

③ゲストは招待できる

→’はい’を選択するとゲストユーザがゲスト招待可能になります - コラボレーションの設定

ゲスト招待を行う上で招待する電子メールアドレスのドメインを制限します。AzureAD、Teams両方とも同じ制限になります

①招待を任意のドメインに送信することを許可します (許可の範囲が最大)

→全てのメールアドレスに招待メールを送信できます

②指定したドメインへの招待を拒否します

→招待させたくないドメインを指定します。そのドメインが含まれた電子メールアドレスにゲスト招待メールを送信しようとするとエラーになります。例えばフリーアドレス(gmailやyahooなど)にゲスト招待してほしくないという場合などで利用します。

③指定したドメインに対してのみ招待を許可します (許可の範囲が最小)

→指定したドメイン以外はゲスト招待させないという制限となります。指定したドメインが含まれていない電子メールアドレスにゲスト招待メールを送信しようとするとエラーになります。

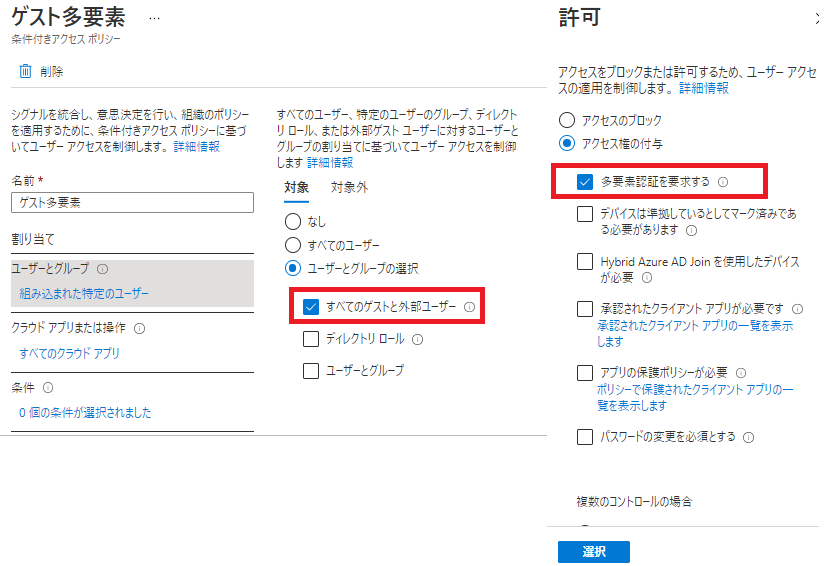

3.条件付きアクセスによるゲストのアクセス制限

ゲストは主に社外のユーザになると思いますが、デバイス管理等も難しいため、リスクのあるアクセスとならない対策を講じなければなりません。その中で例えばゲストユーザーが社内Officeにアクセスする場合のコントロールとして、条件付きアクセスポリシーを設定することをご推奨いたします。

特にアクセスしてくるユーザが当人であることを確認する(アカウントを盗用されているリスクを回避する)ため、アクセス時に多要素認証を要求するように制御することをご推奨いたします

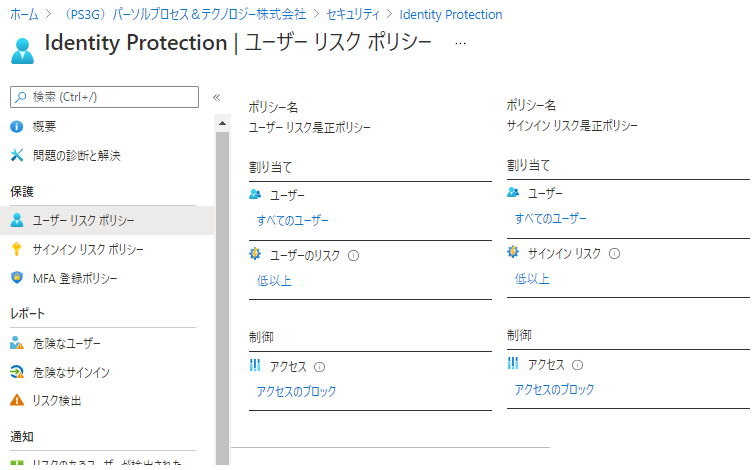

AzureAD Premium P2であれば、Identity Protectionから危険なサインイン、危険なユーザを可視化できると共にこうしたリスクのあるユーザに対しては、ユーザーリスクポリシーで危険と判断されたユーザに対して、動的にアクセスブロック、またはパスワード変更を要求したり、危険なIPアドレスからのアクセスなど危険と判断されたサインインに対しては、動的にブロック、または多要素認証を要求することができますので、高度なセキュリティを検討されている場合は、是非導入をお勧めします。

今回はここまでとなります。最後までご覧いただきありがとうございました。

(この記事が参考になった人の数:9)

(この記事が参考になった人の数:9)