この記事は更新から24ヶ月以上経過しているため、最新の情報を別途確認することを推奨いたします。

はじめに

リモートワークが推奨される昨今、セキュリティ面は重要な課題の1つかと思います。

Azure ADでは「携帯電話にコードを入力する、指紋スキャンを行うなど、サインイン プロセス中に追加で本人確認できるものをユーザーに求める」といった多要素認証を設定することができます。

Azure ADの多要素認証方法にはライセンスプラン毎に機能差があり、本記事は、現在Azure ADを利用されている方にとって、

お持ちのライセンスプランでどのような多要素認証設定ができ、ライセンスプランを変更するとどんなサービスが享受できるかを知るための、

ライセンスプランごとに設定できる多要素認証と設定方法について記載します。

Azure AD Multi-Factor Authenticationについてはこちら(Microsoft公式ドキュメント)をご覧ください。

ライセンスプラン

Azure ADのライセンスプランは大きく分けて以下の3つあります。

・Azure AD Free

> Azure、Dynamics 365、Intune、Power Platform 等のオンラインサービスのサブスクリプションに含まれています。

・全てのMicrosoft 365プラン

> Office 365 E1、E3、E5、F1、F3 のサブスクリプションに含まれています。

・Azure AD Premium (P1/P2)

> Azure及びOffice365を利用している上で購入することができます。

Office365を利用できるライセンスを持っているとAzure ADも同時に提供され、

上記の[全てのMicrosoft 365プラン]に当たるMFAの機能が利用可能になります。

それぞれのライセンスプラン毎に提供されるMFAを以下の表にまとめました。

| 機能/ライセンス | Azure AD Free | 全てのMicrosoft 365プラン | Azure AD P1・P2 |

| セキュリティの規定値群 | 〇 | 〇 | 〇 |

| グローバル管理者のMFA | 〇 | 〇 | 〇 |

| ユーザーのMFA | × | 〇 | 〇 |

| 条件付きアクセスによるMFA | × | × | 〇 |

それでは、それぞれの機能と設定方法について説明します。

Azure AD Free / セキュリティの規定値群・グローバル管理者のMFA

Freeプランで提供されるMFAはセキュリティの規定群のみとなり、これはAzure ADのグローバル管理者限定に作用するMFAになります。

設定することで、Azureが提供する全てのサービスにグローバル管理者がアクセスする際に、テキストコードの入力が求められます。

設定方法は以下の通りです。

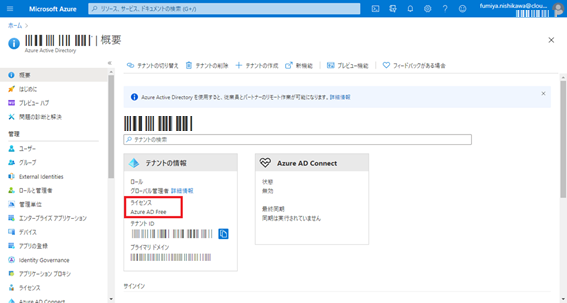

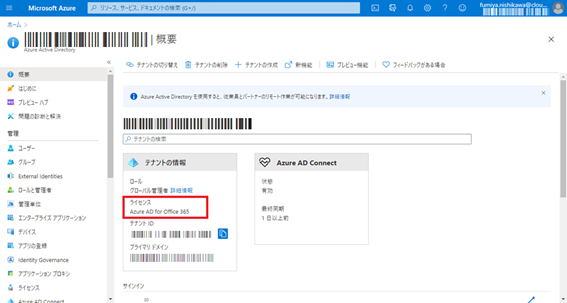

1.Azureポータルを開き、Azure ADを開きます。(ライセンス情報は画像の赤枠個所に記載されています。)

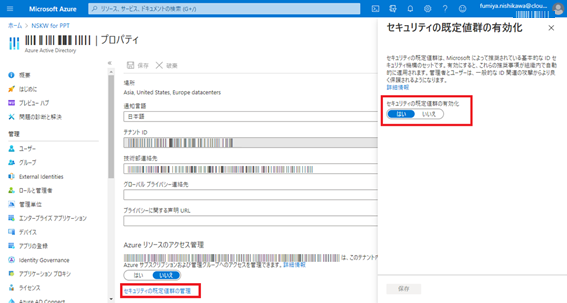

2.画面左メニュー欄のプロパティを開く > 画像赤枠のセキュリティの規定値群を選択 > セキュリティの規定値群の有効化トグルを「はい」

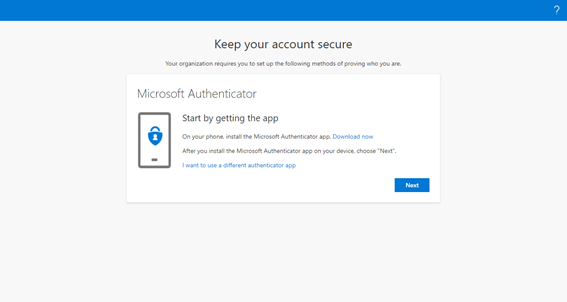

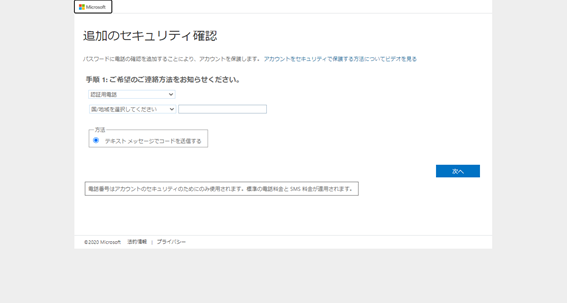

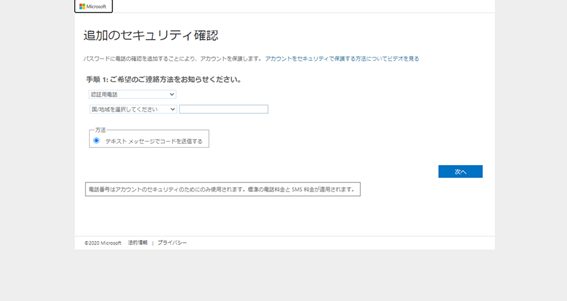

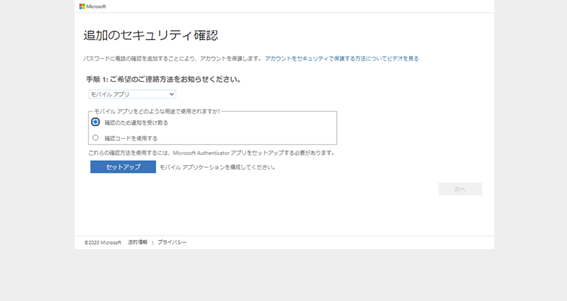

3.Azureからログアウトし、グローバル管理者でログインし直すと、多要素認証の設定画面が表示されます。

お手持ちのスマホにMicrosoft Authenticatorアプリをインストールします。

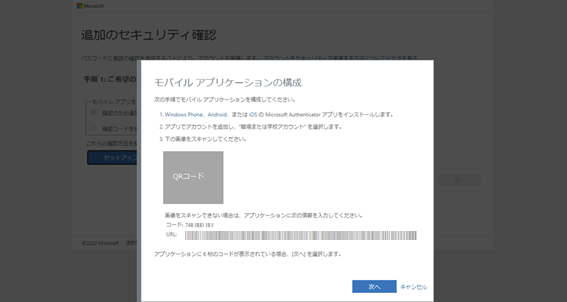

4.画面に表示されるQRコードをアプリで読み取ります。

5.国/地域を選択し、登録。

全てのMicrosoft365プラン / ユーザーのMFA

Officeライセンスを持っている場合は、Freeの機能に加え、Azure ADのユーザー毎にMFAを発動させることができます。また、テキストコード以外の認証方法が用意されます。

設定方法は以下の通りです。

1.Azureポータルを開き、Azure ADを開きます。(ライセンス情報は画像の赤枠個所に記載されています。)

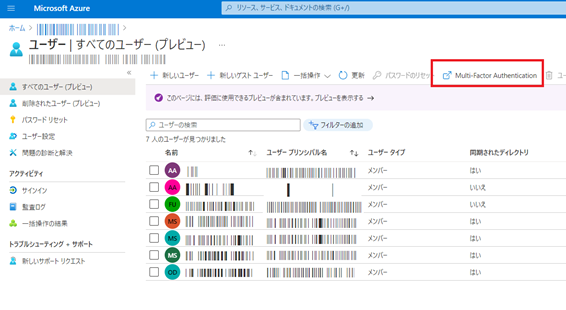

- 画面左メニュー欄のユーザーを開く > 画像赤枠内のMulti-Factor Authenticationを選択

3.多要素認証(ユーザー)画面では、各ユーザーのMFAを設定できます。

4.MFAを有効化したユーザーがアクセスすると、MFAが機能します。

モバイルアプリとSMSの設定が可能です。

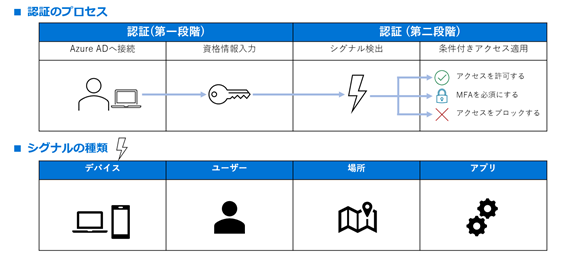

Azure AD P1・P2 / 条件付きアクセスによるMFA

条件付きアクセスは様々な設定ができ、シグナルの種類によってアクセスの有効・無効やMFAの発動を自由に操作できます。シグナルは、デバイス・ユーザー・場所・アプリから選択可能です。

条件付きアクセスによるMFAの設定方法は多岐にわたるため本記事では割愛させていただきます。

最後に本ブログ他記事をまとめていますので、そちらからご覧いただければ幸いです。

おわりに

本記事では、ライセンスプランごとに設定できる多要素認証と設定方法について記載しました。本ブログCloudsteadyでは、多要素認証について様々な投稿をしておりますので、そちらも併せてご覧いただき、問題解決の助けになれば幸いです。

他の記事を読む

・Windows Virtual Desktop で多要素認証を行う

・Windows Virtual Desktop で多要素認証利用時の注意事項

(この記事が参考になった人の数:2)

(この記事が参考になった人の数:2)