この記事は更新から24ヶ月以上経過しているため、最新の情報を別途確認することを推奨いたします。

はじめに

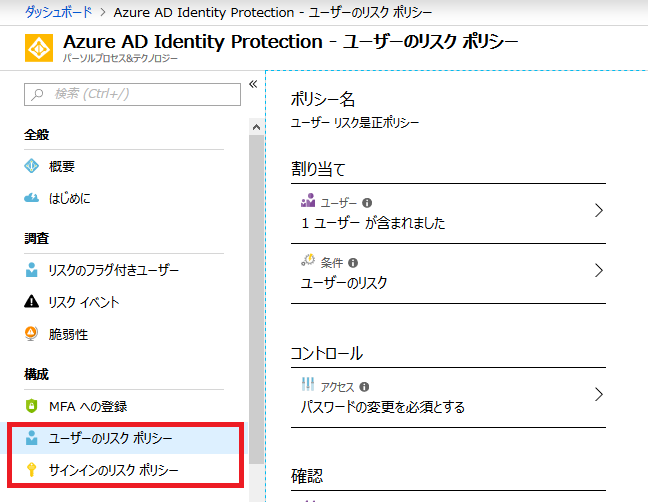

Azure Active Directory Identity Protection ①(http://cloudsteady.jp/post/3519/)にて説明した「”リスクがある”と判定されたユーザーに対して実施するアクション」を定めるポリシーについて説明します。

ポリシー (ユーザーのリスクポリシー、サインインのリスクポリシー)

ユーザーのリスクポリシーおよびサインインのリスクポリシーにて設定が可能です。

「割り当て」にてポリシーの適用対象とするユーザーを選択します。

MFAへの登録と同様に特定のユーザーまたはすべてのユーザーを選択することができます。

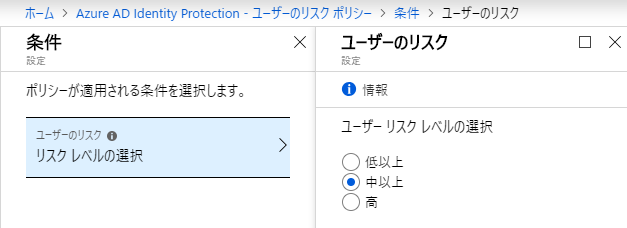

条件

「条件」ではリスクレベルを選択できます。

例えば上では「中以上」を選択しています。

この場合ユーザーがAzure ADへのログインの際、中以上のリスクレベルが発生した場合「コントロール」にて定めたアクションが実施されるようになります。

| リスクイベント | リスク レベル |

| 漏洩した資格情報 | 高 |

| 匿名のIPアドレスからのサインイン | 中 |

| 特殊な場所へのあり得ない移動 | 中 |

| 未知の場所からのサインイン | 中 |

| 不信なアクティビティのあるIPアドレスからのサインイン | 中 |

| 感染しているデバイスからのサインイン | 低 |

上はリスクイベントと対応するリスクレベルの参考です。

リスクレベルを「中以上」と設定している場合は「感染しているデバイスからのサインイン 」のリスクイベントが発生してもアクションを実施しませんが、それ以外のリスクイベント発生時はアクションを実施します。

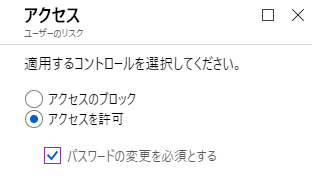

コントロール (実施するアクション)

「コントロール」ではユーザーに実施するアクションを設定することができます。

「ユーザーのリスクポリシー」と「サインインのリスクポリシー」で設定できる項目が異なります。

上は「ユーザーのリスクポリシー」の設定値です。

リスクイベントが発生したユーザーに対するアクションとして、アクセスをブロックするかまたはアクセスを許可してパスワードの変更を求めるかのいずれかを選択できます。

なお、 パスワードを変更する前に多要素認証を行う必要があります。

この動作についてはAzure Active Directory Identity Protection ① をご確認ください。

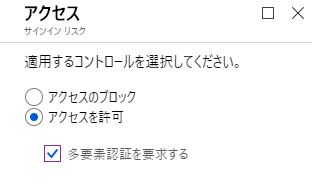

上は「サインインのリスクポリシー」です。

リスクイベントが発生したユーザーには普段のID,パスワードの認証に加えて多要素認証も求めるといった動作になります。

その後パスワード変更が求められない点が「ユーザーのリスクポリシー」とは異なります。

「ユーザーのリスクポリシー」と「サインインのリスクポリシー」 どちらにも共通しますが「アクセスのブロック」を選択し、リスクイベントが発生した場合にはユーザーのAzure ADへのサインインはブロックされます。

ブロックされたユーザーは管理者がブロックを解除する必要があります。

(この記事が参考になった人の数:1)

(この記事が参考になった人の数:1)