この記事は更新から24ヶ月以上経過しているため、最新の情報を別途確認することを推奨いたします。

はじめに

Azure AD Identity Protection(以後Identity Protection)はAzure AD Premium P2の機能の1つで、Azure ADユーザーのサインインに対するセキュリティを向上させることが可能です。

Azure ADへのサインインに”リスクがある”と判断された場合にはブロックなどの処理を行います。

例えば匿名のIPアドレスからのアクセスであったり、離れた場所にもかかわらず短時間のうちにサインインそれらの場所からサインインが行われたりなどといったことがリスクのあるサインインとして挙げられます。

前提条件

Identity Protection はAzure AD Premium P2の機能です。

Azure AD Premium P2 を購入していない場合には有効化することができず、利用できません。

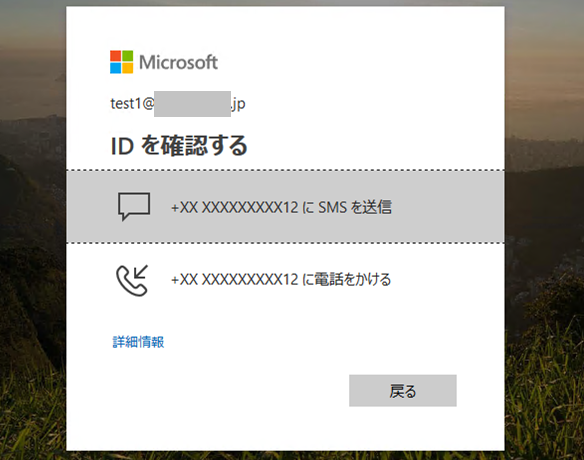

Identity Protection はユーザー単位で有効化して利用させることができますが、前提として多要素認証用の電話番号を登録している必要があります。この作業はユーザー自身が実行する必要があります。

“リスクがある”と判定されたユーザーに対して実施するアクション

設定できるアクションは以下の3つです。

“リスクがある”と判定する基準である「リスクイベント」については後述します。

- ブロックする

- 多要素認証を要求する

- パスワードの変更を要求する

ブロックする:Azure ADへのアクセスがブロックされます。ユーザー自身でブロックを解除することはできず、管理者が解除を実施する必要があります。

多要素認証を要求する:Azure ADへのサインインに対して多要素認証を要求します。

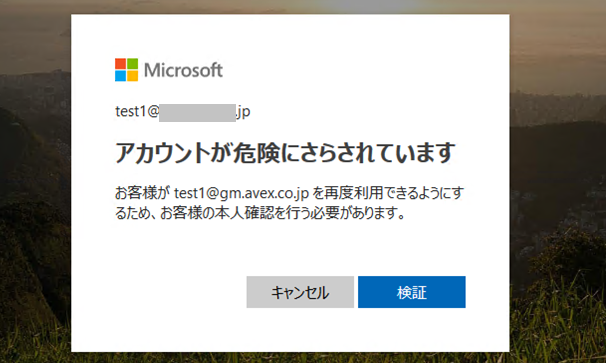

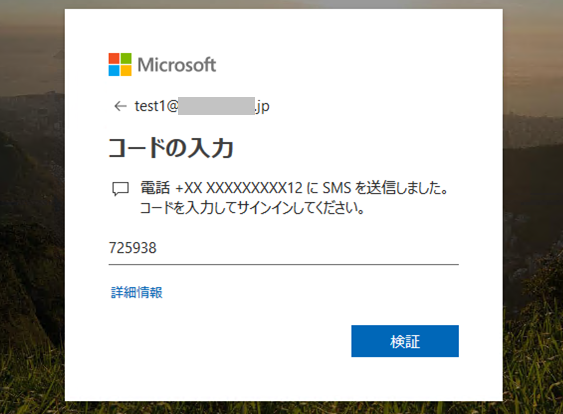

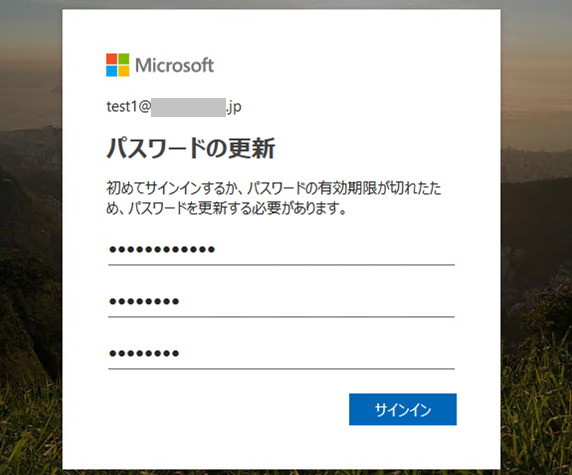

パスワードの変更を要求する:まず多要素認証で本人確認を行い、その後パスワードの変更が要求されます。

リスクイベント

“リスクがある”と判断するための基準がリスクイベントです。リスクイベントは2019年4月時点で6種類あり、それぞれにリスクの重要度が低・中・高の3種類定められています。これをリスクレベルと言います。

各リスクイベントについて詳細は以下公式情報をご確認ください。

https://docs.microsoft.com/ja-jp/azure/active-directory/reports-monitoring/concept-risk-events#risk-level

まとめると次の通りです。

| リスクイベント | リスクレベル | 検出の種類 | 説明 |

| 漏洩した資格情報 | 高 | オフライン | ユーザー名、パスワードが漏洩していると判断された場合にこのリスクイベントが作成される。 |

| 匿名のIPアドレスからのサインイン | 中 | リアルタイム | 匿名のIPアドレスと識別された場合にこのリスクイベントが作成される。 |

| 特殊な場所へのあり得ない移動 | 中 | オフライン | 地理的に離れた2つの場所でサインインが行われた場合にこのリスクイベントが作成される。14日間の初期学習期間が必要。 |

| 未知の場所からのサインイン | 中 | リアルタイム | 過去のサインインの場所を考慮して未知の場所からのサインインと判断された場合にこのリスクイベントが作成される。30日間の初期学習期間が必要。 |

| 感染しているデバイスからのサインイン | 低 | オフライン | ボット サーバーと頻繁に通信していることがわかっている、マルウェアに感染したデバイスからのサインインと判断された場合にこのリスクイベントが作成される。 |

| 不信なアクティビティのあるIPアドレスからのサインイン | 中 | オフライン | 短期間に複数のユーザーアカウントで多数のサインイン施行失敗が検出されたIPアドレスである場合にこのリスクイベントが作成される。 |

最後に

今回はIdentity Protectionについてリスクがあると判断されたユーザーが実際に行わなければならないことと、リスクがあると判断するための基準であるリスクイベントについて説明しました。

次回はIdentity Protectionを動作させるために必要な設定について記載していきます。

http://cloudsteady.jp/?p=3548

(この記事が参考になった人の数:5)

(この記事が参考になった人の数:5)