この記事は更新から24ヶ月以上経過しているため、最新の情報を別途確認することを推奨いたします。

はじめに

ほとんどの企業のネットワーク環境は、セキュリティ面を考慮して、外部へのリモートデスクトップ接続を許可していないことが多いです。そのため、社内 LAN よりクラウド上の仮想マシンに接続することができなかったり、そもそもクラウドが選択肢から外れてしまうケースがあると思います。そんなときに活用できるのは、RD Gateway です。今回は Windows 10 クライアントと RD Gateway を組み合わせた Windows 10 on Azure 環境のご紹介したいと思います。

Azure 上での Windows 10 の使い勝手やコンパチブルチェック等の小規模でWindows 10を試されたいケースや Citrix Cloud on Azure や Horizon Cloud on Azure をご検討されているがコスト面でマッチしないといったケースに非常に有効となります。

RD Gateway とは

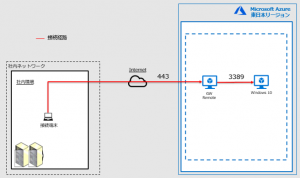

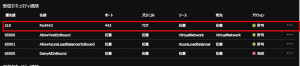

RD Gateway はリモートデスクトップ接続の中継サーバーとして働き、接続元PC からの RDP 要求を HTTPS 443 ポートで受けた後、内部ネットワークにいるターゲットサーバーに RDP 3389 ポートで接続を行います。

システムイメージは以下のとおりで、いたってシンプルです。これにより内部ネットワークにいる 仮想マシンは、インターネット上に直接公開する事なく接続元PC からのリモートデスクトップ接続をゲートウェイ経由で接続することができるようになります。

Windows 10 を Microsoft Azure で利用するには

クラウド上で Windows 10 を利用できるのは Microsoft Azure に限られます。また、利用可能な Windows 10 のエディションおよびサービスチャネルは Enterprise E3/E5 SAC のみで、LTSC は利用不可となります。

さらに、Azure AD ベースのライセンス認証が必須となるので、Azure AD Join もしくは、Hybrid AD Join を行い、Azure AD のクラウドユーザに対し、Windows 10 ライセンスを付与する必要があります。

ちなみに、Hybrid AD Join に関しては過去に本ブログにご紹介しています。

構築の流れ

① マーケットプレイスから以下をデプロイ

・RDGateway サーバー:Windows Server 2016 Datacenter

・接続先クライアント:Windows 10 Pro

今回はワークグループで構成しますが、ドメイン環境で構成する場合はドメインコントローラーもあわせて用意します。

Windows 10 on Azure のライセンスについて補足ですが、Microsoft Azure のマーケットプレイスからデプロイできる Windows 10 は、Pro エディションになります。

適切なライセンスを持つユーザーでサインインすると、Enterprise にアクティベーションされます。

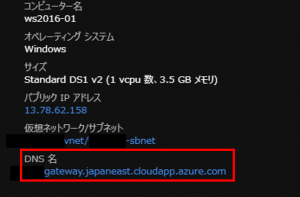

② RDGateway サーバーのパブリックIP に対する DNS設定

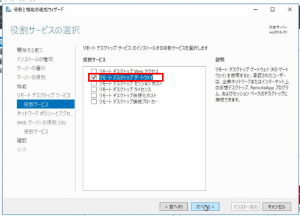

③ RDGateway 役割追加

RDGatewayサーバーのサーバーマネージャーから リモートデスクトップゲートウェイの 役割を有効化します。

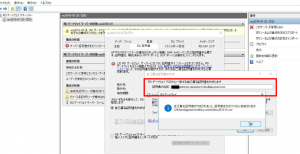

④ RDGateway 設定

以下の設定を実施します。

・証明書の作成 ※今回は自己証明書で行います

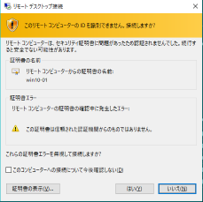

手順②で実施したDNSと同じ値で証明書を作成します。作成した証明書はexportしておき、接続元PC にインポートを行います。

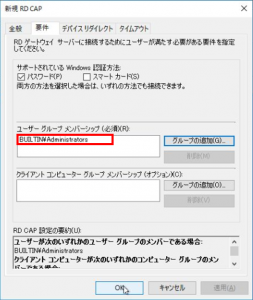

・接続承認ポリシーの作成

RDGatewayサーバへの接続許可ユーザグループを指定します。今回はワークグループ環境なので、ローカル administrators グループを設定しています。

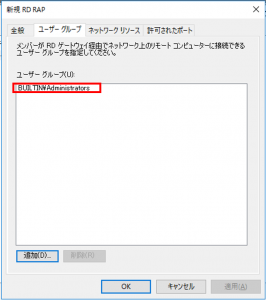

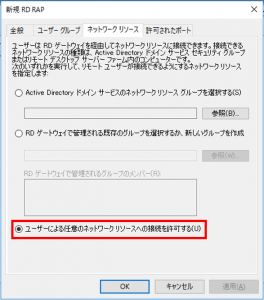

・リソース承認ポリシーの作成

接続先クライアントへのアクセスを許可するユーザーグループを指定します。今回はワークグループ環境なので、すべてのユーザーに対し、ネットワークリソースへの接続を許可します。

⑤ RDGateway サーバの NSG の受信設定に対し、443 ポートを許可

以上で準備完了です。

⑥ Windows 10 へ接続

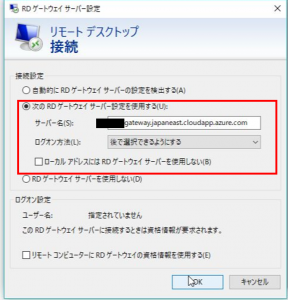

・RDGateway 経由で接続するようオプション構成

・接続

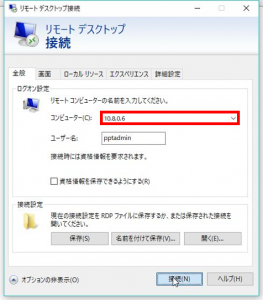

接続先クライアントの内部IPアドレスを指定します。

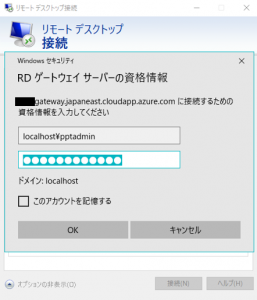

認証は2回必要となり、まず最初に RD Gateway サーバーの認証情報を求められます。

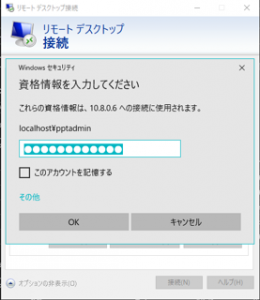

次に接続先のクライアントの認証情報が求められ、Windows 10 クライアントにアクセスすることができます。

以上です。

(この記事が参考になった人の数:3)

(この記事が参考になった人の数:3)