お疲れ様です。

今回はCopilot for Securityのプロンプトブックを参考にMicrosoft PurviewのDLPやIRMのアラートを調査してみました。現時点ではCopilot for SecurityでPurviewで確認できるすべてのログ(監査ログやアクティビティエクスプローラーなど)を取り込んで応答文を作成することはできませんが、まだまだ今後機能も増えていくため、期待して待ちたいと思います。

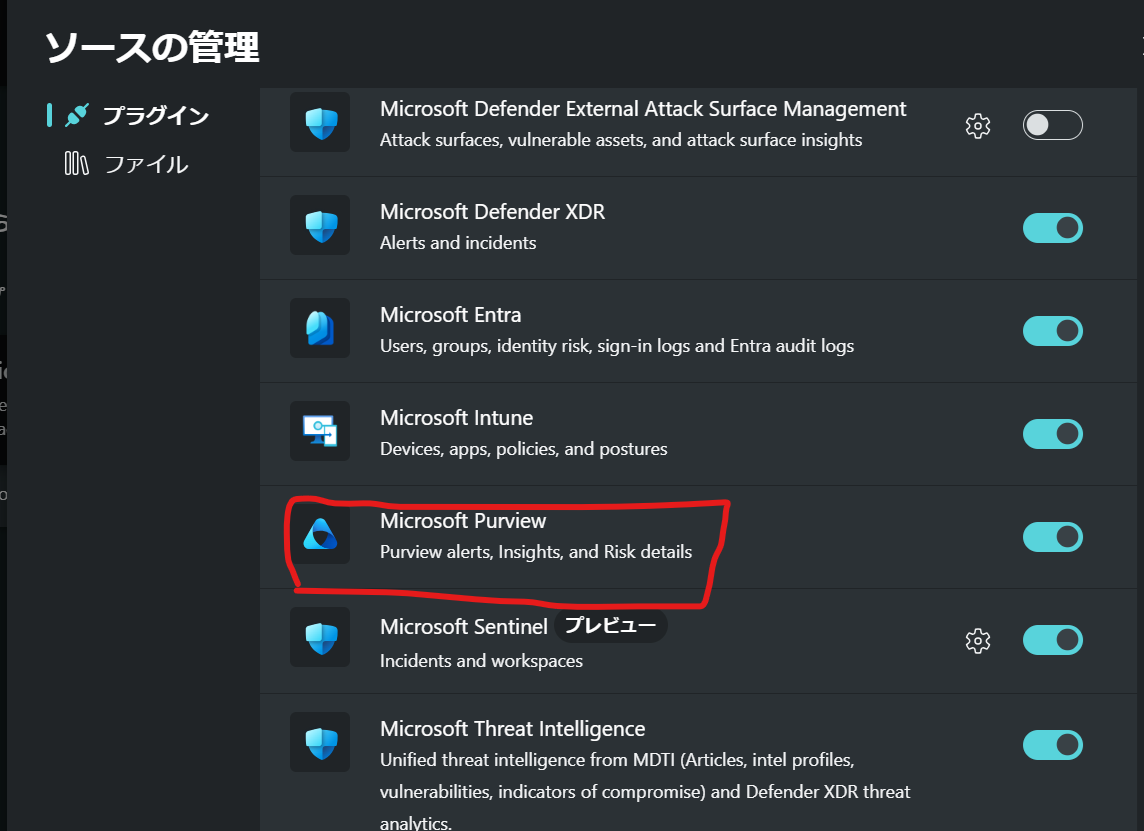

では、始めていきます。まずはCopilot for SecurityでMicrosoft Purivewのソースを有効にする必要があるため、事前に設定しましょう。

Copilot for Securityを利用する上では容量ユニット(SCU)をプロビジョニングする必要があります。以下Microsoft Learnの手順に沿って、ユニットのプロビジョニングをお願いします。

※容量をプロビジョニングするとコストが発生しますので、ご注意ください。

設定が終わりましたら、さっそく確認していきましょう。

今回は Aさん (abcdef@contoso.co.jp)というMicrosoftのアカウントを対象にします。

今回の環境ではDLPポリシーによる監視やIRMのポリシーによる監視で会社全員の内部リスクの監視を行っているという環境の下、Aさんで検出した(DLPで検出した)重大なアラートと(IRMで検出した)内部リスクの可能性が疑われるアクティビティをCopilot for Securityでチェックしていきましょう。

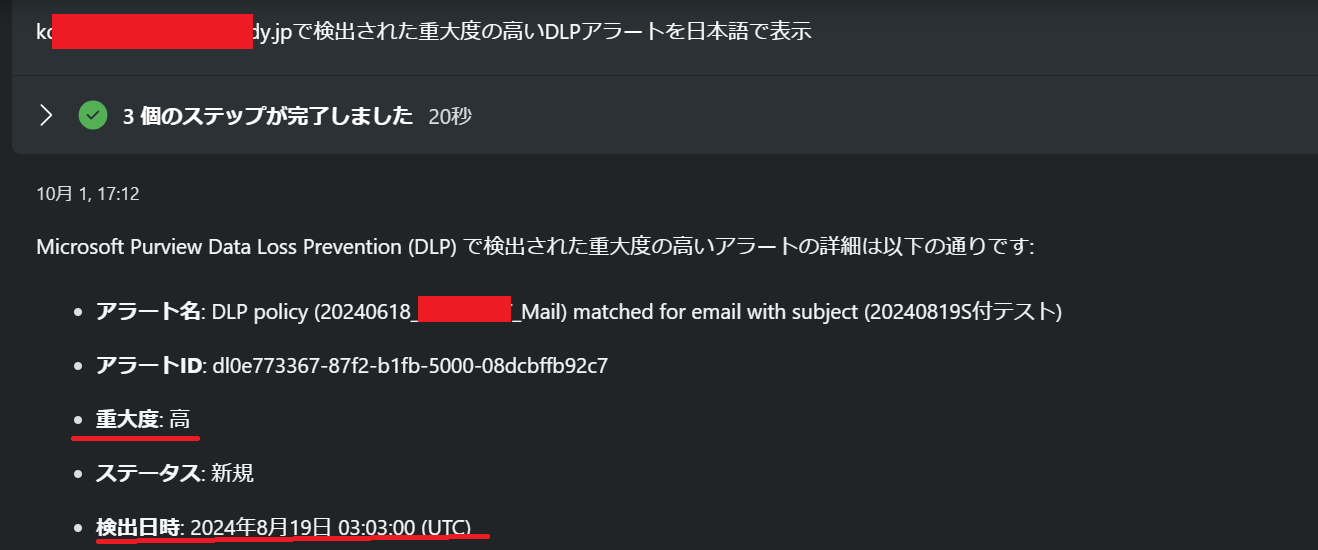

まずはDLPでアラートを見てみます。Copilot for Securityは一度の命令文で長く詳細な文章を書くと応答がされないこともあります。前の実行結果もある程度加味して応答を返してくれるため、なるべくシンプルな命令文で記載していくとよいと思います。

初めに、Aさんに関する重大なDLPアラートを表示してみましょう

※イメージでは赤いオブジェクトの箇所がAさんのアカウントを指定していると思ってください。

応用としては例えば直近30日の重大度の高いDLPアラートを表示する や 重大度の高いDLPアラートを5つ表示する 等、状況に応じた命令文指定いただくと求めていた出力結果が返ってくると思います。

ただし、ある程度具体的な条件に絞り込まないと出力結果が膨大になる可能性もあり、SCUの消費が多くなってしまいますので、「〇〇日間」や「〇〇さん」といった日付やユーザー、表示件数の指定などは記載することをお勧めいたします。

DLPのアラートではAさんが重大度:高のアラートが検出されていました。

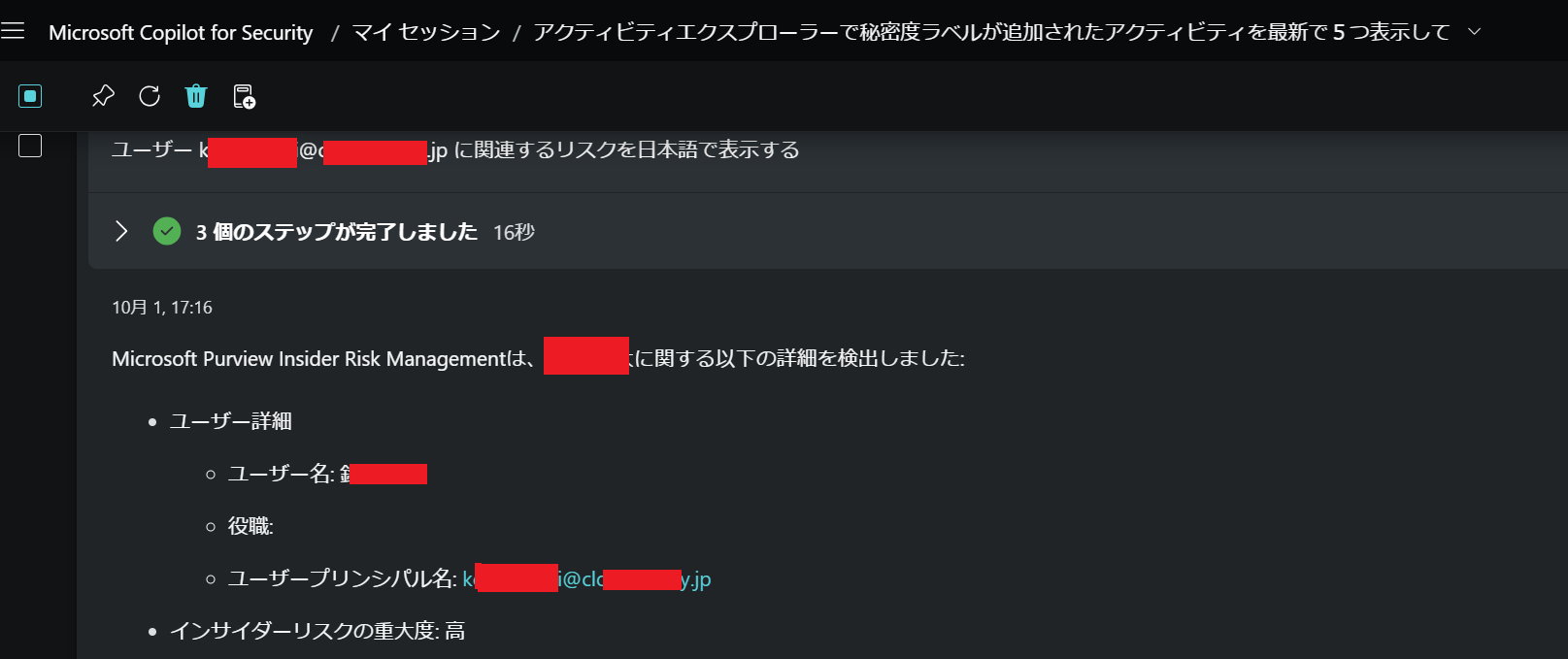

次にIRM(内部リスク管理)のAさんがどのようなリスク度で評価されているのかを確認してみましょう

Aさんはやはりリスクの重大度が高いユーザーとなっていますね。

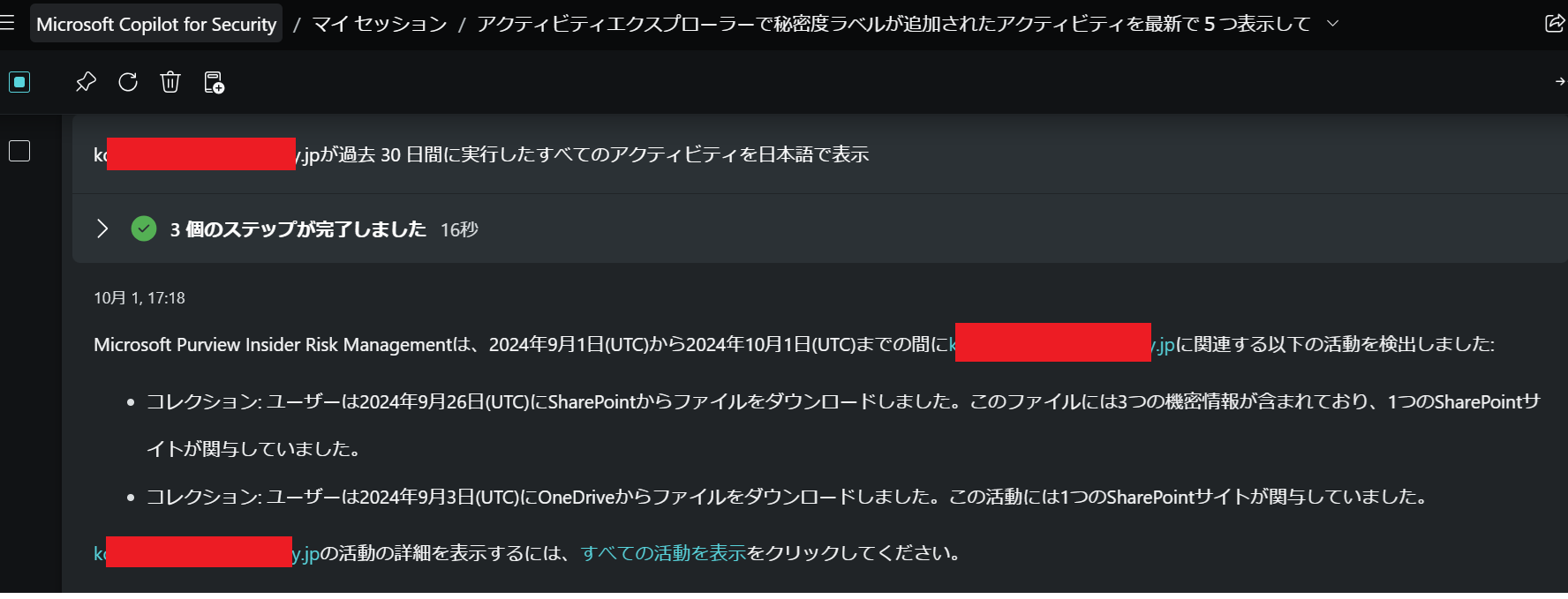

ではAさんの過去30日でリスクがありそうなアクティビティが何かあったのかを見ていきましょう。

どうやら、機密情報が含まれたファイルをダウンロードしているようです。

ここまでで、Aさんがヒューマンエラーあるいは故意の情報漏洩と思われるような危険な行動をしていそうで、ある程度の頻度で機密情報へのアクセスもしていそうということは結果から確認ができたと思います。残念ながらここから先の詳細調査はMicrosoft Purviewをしっかり確認していく必要がありますが、アラートの検索や絞り込みしたレポートを出力することを一つの画面で行えるため、セキュリティオペレーションとして大変便利なツールと感じています。

もし、ここまででご参考、またCopilot for SecurityあるいはMicrosoft Purviewに興味があるという場合は是非ご相談ください。

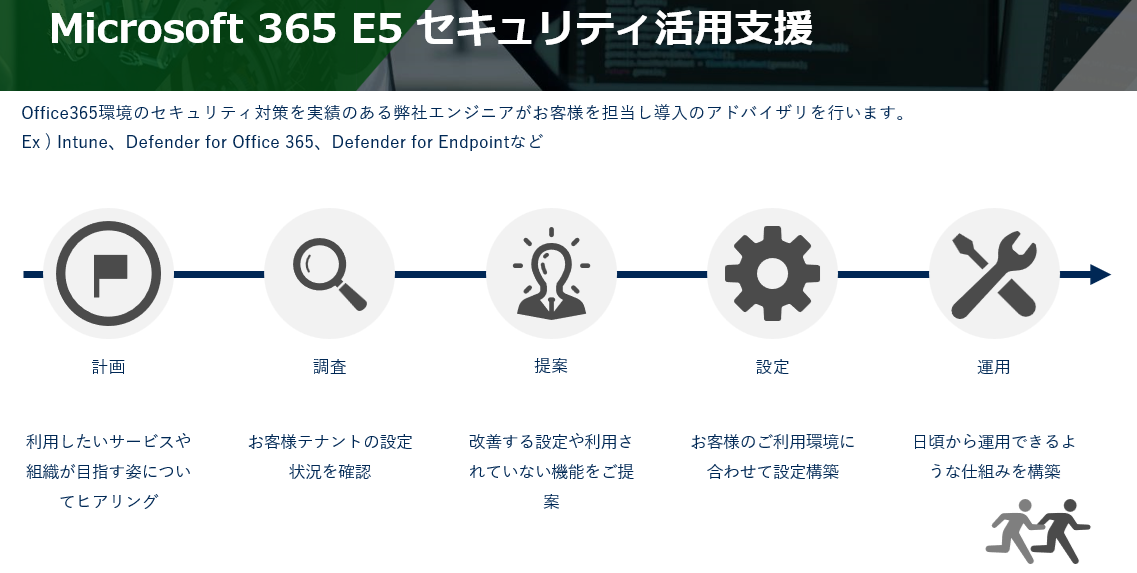

Microsoft Purviewの導入やCopilot for SecurityおよびSentinelを活用したサイバーセキュリティ監視サービスによる運用のご支援までご相談いただけますので、是非お気軽にお問い合わせください。

(この記事が参考になった人の数:1)

(この記事が参考になった人の数:1)