この記事は更新から24ヶ月以上経過しているため、最新の情報を別途確認することを推奨いたします。

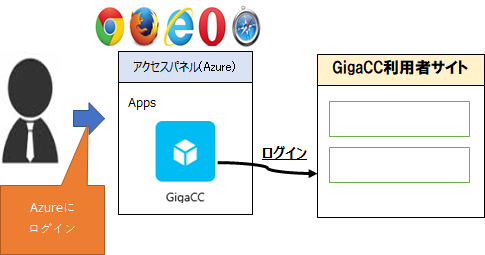

Azure ADからGigaCCにSAML認証でアクセス行うための設定方法について記載します。

Azure ADのサインインに成功した場合、アクセスパネル(myapp)からGigaCCの「利用者サイト」(※)にSSOできるようになります。

※「管理者サイト」をSSOに設定することも可能ですが、どちらか一方のサイトにしかSSO設定はできません。

[はじめに]

GigaCCはSAML認証によるSSO(シングルサインオン)に対応しております。GigaCCはAzureADのエンタープライズアプリに登録されていないため、カスタムアプリから登録し、SSO設定を行う手順となります。

[設定方法]

アクセスパネルへのアプリ登録 → Azure側のシングルサインオン設定 → GigaCC側のシングルサインオン設定 の順で設定していきます。

Azure側の設定や認証連携時のトラブルは別記事Gsuiteの認証連携「https://cloudsteady.jp/post/1671/」でも紹介されているので、ぜひそちらも併せてご参考ください

Ⅰ.アクセスパネル(AzureAD)へのアプリ登録を行いましょう!

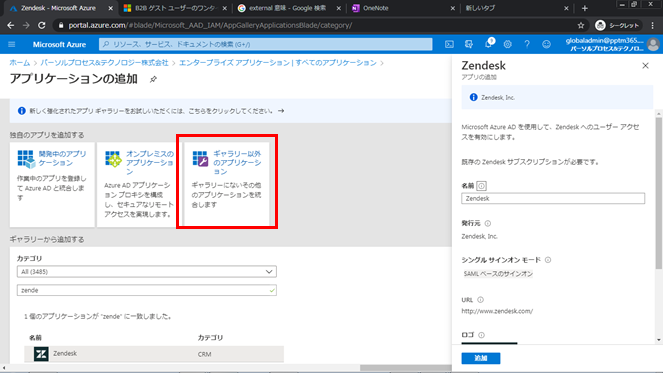

まずは、自テナントのAzureADにGigaCCアプリを登録しましょう

「ギャラリー以外のアプリケーション」をクリックします。独自のアプリケーションの追加画面で名前を”GigaCC”と入力し、表示されたアイコンを選択します。

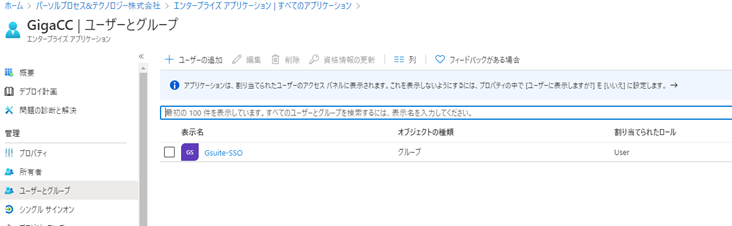

エンタープライズアプリケーションのアプリ一覧からGigaCCを選択して、ユーザとグループよりアプリを使用させるグループもしくはユーザを追加します。

ゲストアカウントを追加するでもOKです!

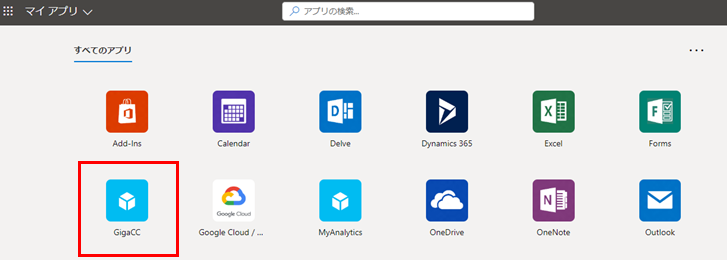

「https://myapplications.microsoft.com/」(myapps)にアクセスしましょう。上記追加したユーザでログインして、アクセスパネルにGigaCCのアイコンが表示されていれば成功です!

尚、ゲストアカウントの場合は、myappsのURLにゲスト招待されたテナントIDを指定(付加)したURLでアクセスしないとアクセスできなかったり、AzureADにユーザ追加しているテナントにアクセスしてしまい、GigaCCアイコンが見えなくなるので注意しましょう!

Ⅱ.Azure側のSSO設定を行っていきましょう!

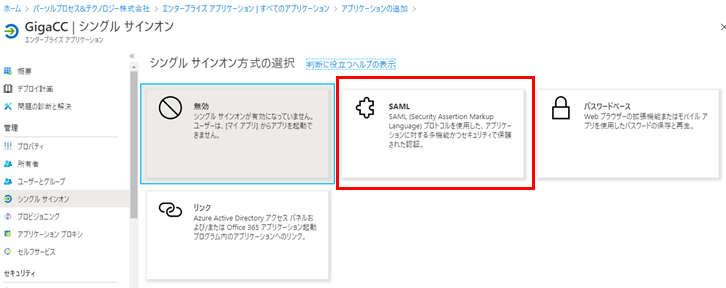

まずは、GigaCCの設定画面からシングルサインオンを選択して、SAML認証を選択しましょう。そして認証構成を設定していきます

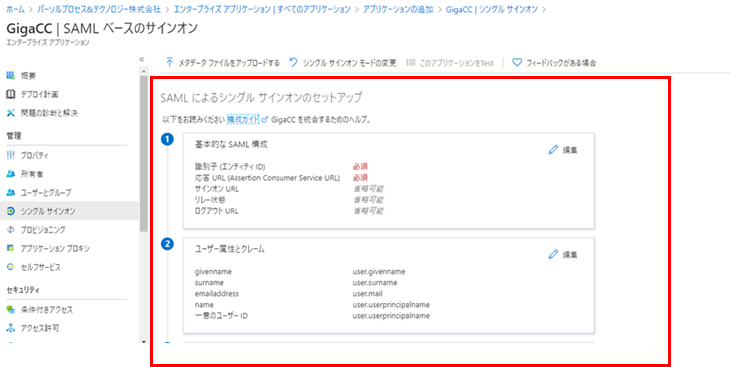

ここの設定は以下のように設定します。

①基本的なSAML構成

| 項目 | 値 | 規定 |

| 識別子 | https://asp.gigacc.com/user/{domain}/ | ✔ |

| 応答URL | https://asp.gigacc.com/user/user/auth/saml.do | ✔ |

| サインオンURL | https://asp.gigacc.com/user/{domain}/ |

識別子、サインオンURL→EntityDescriptorタグのentityID=のURL

応答URL→AssertionConsumerServiceタグのLocation=のURL

②ユーザー属性とクレーム

| 項目 | クレーム名/値 |

| 必要な要求 | 一意のユーザー識別子 (名前 ID) / user.userprincipalname |

| 追加の要求 | - |

これでAzure側の設定は完了です!

Ⅲ.GigaCC側のSSO設定を行いましょう!

※(2020年7月時点で)GigaCCのSSO設定後は即時SSO有効化した状態になります。設定のみ保存しておくことはできません。また、設定後にSSOをオフに切り替えると入力した設定情報がすべてクリアされるので注意が必要です。

GigaCCの管理者サイトログイン画面より管理者アカウントでログインしましょう。

[ボリューム]タブ-[シングルサインオン]タブよりSSO設定が行えます。以下の内容を設定していきましょう

| 項目 | 値 |

| シングルサインオン | 利用する |

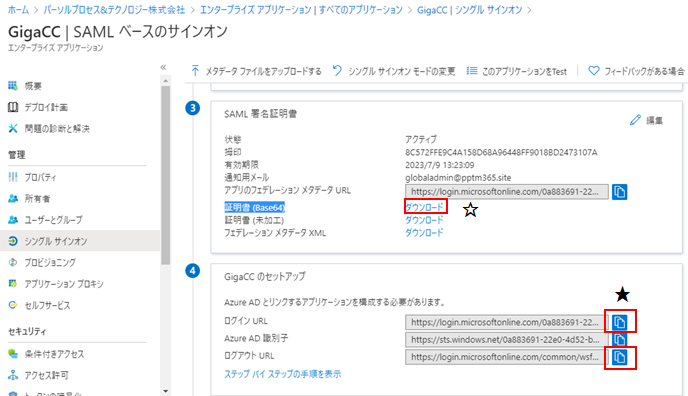

| SSOエンドポイント | AzureのSAML設定画面で「④GigaCC のセットアップ」のログイン URL(★) |

| 利用者画面ログアウト後に遷移するURL/ 管理者画面ログアウト後に遷移するURL | AzureのSAML設定画面で「④GigaCC のセットアップ」のログアウトURL(★) |

| Identity Providerの証明書 | 証明書の更新リンクからAzureのSAML設定画面で「③SAML署名証明書」からダウンロードした証明書(.cer)をメモ帳で開き内容を全てコピーして貼り付けする(☆) |

| IPアドレス制限 | なし(※) ※SSOを利用させるクライアントのIPアドレスを指定できます。指定なしの場合は全アドレスがSSO対象になります |

★AzureのSAMLによるシングルサインオンのセットアップ画面で④GigaCCのセットアップより該当するアイコンをクリックするとURLをコピーでき、それをGigaCCの設定画面に貼り付けます

☆AzureのSAMLによるシングルサインオンのセットアップ画面で③SAML署名証明書よりダウンロードしたファイルをアップロードしてください

設定が完了したら、画面下の更新ボタンをクリックしてください。

問題なければ、本時点でSSO設定は完了となります!

以上、GigaCCのSSO設定でした^^

↓↓↓ よろしければ、こちらも是非アクセスしてみてください! ↓↓↓

◆Microsoft 365 Security 導入支援 / EMS 導入支援(セキュリティ対策)

https://cloudsteady.jp/solution/ems/

◆Microsoft 365 で実現する安全なリモートワーク導入支援

https://cloudsteady.jp/solution/m365-remotework/

◆標的型訓練で、セキュリティ意識を高めてみませんか?

https://cloudsteady.jp/post/19944/

(←参考になった場合はハートマークを押して評価お願いします)

(←参考になった場合はハートマークを押して評価お願いします)