この記事は更新から24ヶ月以上経過しているため、最新の情報を別途確認することを推奨いたします。

はじめに

Identity Protectionを運用していくために必要な管理タスクについて記載します。

発生したリスクイベントの確認

「リスクイベント」にて発生したリスクイベントの一覧が確認できます。

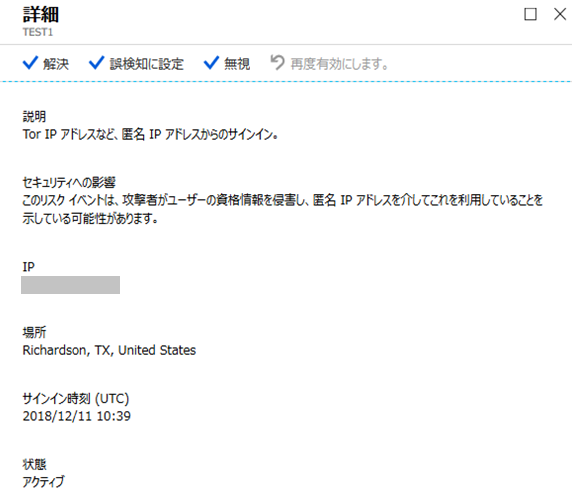

上は実際に発生したリスクイベントの例です。

リスクイベント「匿名IPアドレスからのサインイン」をクリックした場合の例です。

リスクイベントごとに過去の検知状況の一覧が確認できるようになっています。

「ユーザー」はおのリスクイベントを発生させたユーザーを示しています。

ユーザーをクリックすると今度はそのユーザーが発生させたリスクイベントの一覧が確認できます。

上はtest1というユーザーにて3件のリスクイベントが発生している状態です。

上はtest1で発生した「匿名IPアドレスからのサインイン」をクリックした状態です。

リスクイベントの詳細が確認でき、どのような処理を実施するか選択することができます。

例えばこのイベントによりtest1のサインインがブロックされている場合には「解決」を実行するまでサインインすることができません。

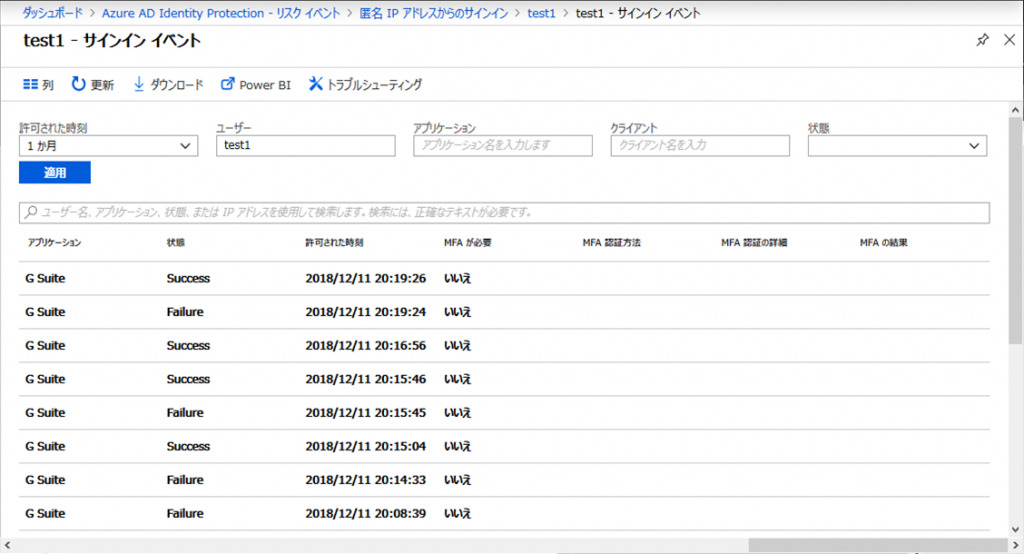

「すべてのサインイン」をクリックするとユーザーのサインイン履歴が確認できます。

補足:アラートを受け取る

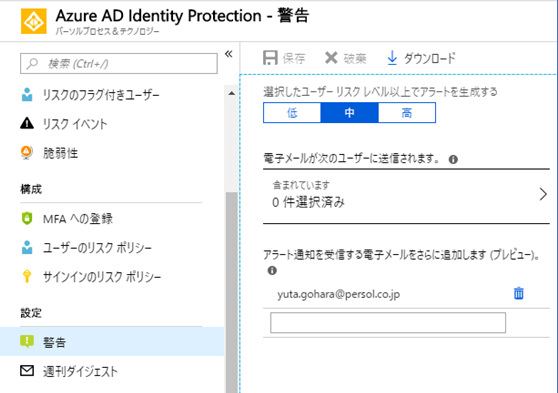

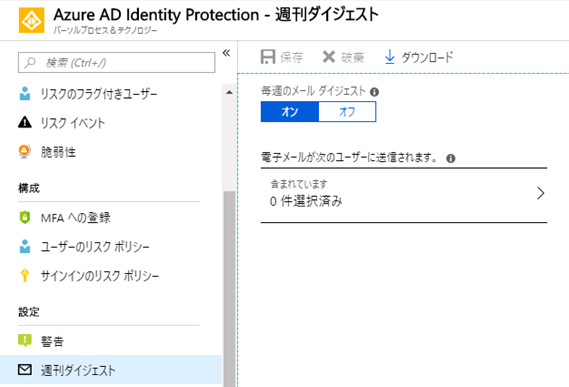

Azure AD Identity Protectionでは2種類のアラートがあります。

・リスクイベントが発生した際の通知メール

・週刊ダイジェスト通知メール

それぞれ受信者を設定しておくことで自動的に送信される通知を受け取ることができます。

(この記事が参考になった人の数:2)

(この記事が参考になった人の数:2)