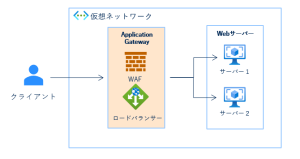

Application Gatewayとは

Microsoft Azure が提供している、レイヤ 7(アプリケーションレイヤ)でサーバーの負荷分散を行うサービスです。

クライアントがWebサーバーにアクセスする時に、トラフィックを複数のサーバーに分散させることで、サーバーの負荷を均等にして、パフォーマンスを向上させることができます。

後ほどご紹介しますが、WAFを搭載することも可能です。

料金形態としては、使用したリソースの量と時間に応じて決まる従量課金制です。

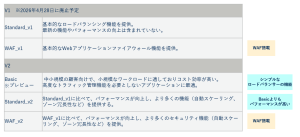

バージョンとSKU

V1、V2の2つのバージョンと、それぞれ異なる機能性を持つSKU(Stock Keeping Unit)があります。

※V1は2026年4月に廃止予定のため、V1を使用中の場合はV2へ移行する必要があります

V2はV1に比べてパフォーマンスが向上しており、自動スケーリング、ゾーン冗長性などを提供します。

☞用語の整理

○自動スケーリング

V1はデプロイ時に想定されるサイズを選ぶ必要がありましたが、V2ではトラフィックに応じてインスタンス数を自動調整してくれます。

○ゾーン冗長性

複数の可用性ゾーンにまたがるデプロイが可能です。よって、一つのゾーンで障害が発生しても他のゾーンで稼働し続けられます。

Application Gatewayの仕組み

主に3つの構成要素があります。

- フロントエンドIP

→クライアントからの最初のアクセス先 - バックエンドプール

→最終的なアクセス先のサーバー - ルール

→上記2つを繋ぐもの

より詳細な構成図はこちらです↓

クライアントがhttps://www.abcd.comにアクセスしたらhttpでサイト1にアクセスする。

クライアントがhttps://www.test.comにアクセスしたらhttpsでサイト2にアクセスする。

参考:Application Gateway の構成について | Japan Azure IaaS Core Support Blog (jpaztech.github.io)

☞用語の整理

○HTTP設定

リスナーに来た情報をどこに流すかを指定する役割で、インターネットからの要求を受け取ってバックエンド側に転送する役割を果たします。

○バックエンドポート

バックエンドに接続するポートを定義します。任意のポートを設定できます。

○バックエンドプロトコル

バックエンドに接続するプロトコルを定義します。選択できるプロトコルとしては「http」「https」の2択です。

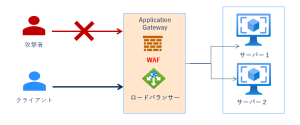

WAFの機能について

WAF(Web Application Firewall)とは、

SQLインジェクション や クロスサイトスクリプティング (XSS) などの攻撃から Web アプリケーションを保護する Azure サービスです。

WAF単体として存在するのではなく、Azure Application Gateway や Azure Front Door などに含まれる一つの機能として存在しています。

WAFを搭載することで、Web の脆弱性を突いた攻撃からアプリケーションを保護することができます。

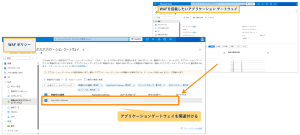

WAFを搭載するには、「WAFポリシー」を別途作成してApplication Gatewayに関連付ける必要があります。

↓イメージ↓

WAFは、以下2つのモードで設定が可能です。

検出モード →アラートを監視してログに出力する。ブロックはしない。

防止モード →ルールが検出された侵入や攻撃をブロックする。攻撃はログに出力される。

WAFを設定したからと言って、必ずしも完全に攻撃をブロックするわけではありません。

検出・防止モードの2つがあり、検出モードで作成した後に防止モードに切り替えることが可能です。

よって、ひとまず検出モードに設定して、WAFを有効にすると普段の作業がブロックされるか、どのルールに引っかかるかをログに出力して確認することができます。

おわり

Application GatewayやWAFについてまとめてみましたが、いかがだったでしょうか。

弊社はAzure関連やMicrosoft365製品の導入支援を行っています。

お気軽にお問い合わせください。

(この記事が参考になった人の数:1)

(この記事が参考になった人の数:1)