はじめに

Entra IDのセキュリティ サービス エッジ (SSE) ソリューションがパブリックプレビューになっています。

・Internet Access

・Private Access

その中の、Internet Access for Microsoft 365 をちょっと試してみました。

理由は、主要な機能の中に含まれている「ユニバーサル テナント制限」がちょっと気になったためです。

URL:https://learn.microsoft.com/ja-jp/entra/global-secure-access/overview-what-is-global-secure-access#key-features

※ご注意:現在プレビュー中のサービスのため、今後、機能拡張や変更がかかり記載の内容と動作が異なる可能性があります。

※現在、Microsoft Entra ID P1ライセンスを持つ Microsoft Entraテナントでパブリックプレビューの機能が利用可能です。

設定や動作確認について以下に記載していきたいと思います。

1.トラフィック転送設定

Microsoft 365 への通信が Global Secure Acces を経由するように設定して、ポリシー適用・ログ取得ができるようにします。

- Microsoft 365 の「Exchange Online」「Sharepoint Online and OneDrive for Business」「Microsoft 365 Common and Office Online」の通信が対象となります。

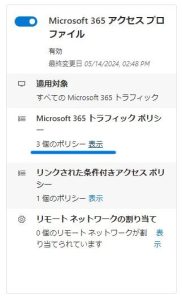

Entra ID 管理センターへアクセスして「セキュリティで保護されたグローバルアクセス(プレビュー)」>「接続」>「トラフィック転送」を開きます。「トラフィック転送」画面の「Microsoft 365 アクセスプロファイル」のスイッチをオンにします。

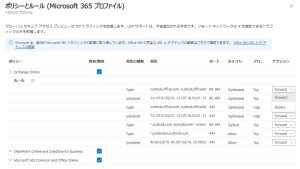

「Microsoft 365 トラフィック ポリシー」の 「表示」のリンクをクリックします。

「ポリシーとルール(Microsoft 365 プロファイル」にて、すべてをGlobal Secure Acces 経由にする場合、すべてにチェックを入れ、それぞれのポリシーを展開し「アクション」が「Forward」になっていることを確認して、保存します。

設定を「Bypass」にした場合、Global Secure Acces を経由せず、端末から直接インターネットにアクセスとなります。

2.Global Secure Acces クライアントのインストール

対象のデバイスにクライアントをインストールすることで、トラフィックをルーティングさせることが可能になります。

クライアントは、Windows用、Android用、iOSとmacOS(iOSとmac用はプライベートプレビュー)があります。

ここではWindows用のクライアントをダウンロード、インストールを行います。

※Windows用クライアントの前提条件には以下のものがあります。

・Windows 11/Windows 10 64 bitバージョン

・デバイスがMicrosoft Entra 参加済みまたは、Microsoft Entra ハイブリッド参加済みであること

・プレビューにはMicrosoft Entra ID P1が必要

・その他詳細はこちらになります。

https://learn.microsoft.com/ja-jp/entra/global-secure-access/how-to-install-windows-client

「セキュリティで保護されたグローバルアクセス(プレビュー)」>「接続」>「クライアントのダウンロード」をクリック、Windows クライアントのダウンロードをします。

対象のクライアント上でインストーラーをダブルクリック、インストールを行います。

インストール後、認証を求められるので、資格情報を使用して認証します。

デバイスのタスクトレイからGlobal Secure Acces クライアントのアイコンをポイントして、接続状態を確認します。

3.アクセス制御設定

Entra ID 管理センターから、条件付きアクセスの設定やその他の設定を行います。

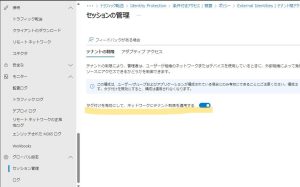

Entra ID 管理センターから「セキュリティで保護されたグローバルアクセス(プレビュー)」>「グローバル設定」>「セッション管理」を選択します。

「セッション管理」画面の「アダプティブ アクセス」タブをクリック、「条件付きアクセスでグローバルセキュアアクセスの通知を有効にする」を有効にするをオンにします。

Entra ID 管理センターから「保護」>「条件付きアクセス」>「ポリシースナップショット」を選択、「+新しいポリシー」

をクリック、テスト用のポリシーを作成します。その際、以下の画面のように設定します。

・このポリシーが適用される対象を選択する:「セキュリティで保護されたグローバルアクセス(プレビュー)」

・このポリシーが適用されるトラフィックプロファイルを選択:「Microsoft 365 トラフィック」

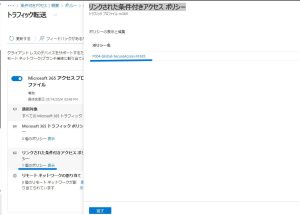

Entra ID 管理センターから「セキュリティで保護されたグローバルアクセス(プレビュー)」>「接続」>「トラフィック転送」を開き「Microsoft 365 アクセスプロファイル」の「リンクされた条件付きアクセス ポリシー」の「表示」から、「リンクされた条件付きアクセスポリシー」として表示されることを確認します。

4.テナント制限設定

Microsoft Entra 管理センターから外部IDを利用しての制限を行います。

Microsoft Entra 管理センターから「External Identities」>「クロステナント アクセス設定」>「テナント間アクセス設定」 > 「既定の設定」をクリックします。

画面を一番下へスクロールし「テナントの制限(プレビュー)」の設定が「すべてブロック」となっていることを確認します。※今回は分かりやすく外部テナントに対してはすべてブロックとしました。

Entra ID 管理センターから「セキュリティで保護されたグローバルアクセス(プレビュー)」>「グローバル設定」>「セッション管理」を選択します。

「セッション管理」画面の「テナント制限」タブをクリック「タグ付けを有効にして、ネットワークにテナント制限を適用する」ををオンにします。

5.ログの設定

ログの設定も適宜実施します。

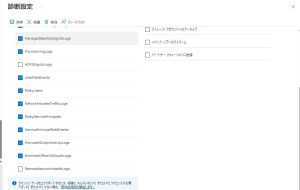

Entra ID 管理センターから「セキュリティで保護されたグローバルアクセス(プレビュー)」>「グローバル設定」>「ログ」を選択します。

EnricheOffice365AuditLogsの取得がFalseとなっているので、別途Entra IDの診断設定でログの収集を有効化します。※Microsoft Entra ID 診断 のリンクを画面からクリックします。

別途構成しているSentinelへログ送信の設定を行いました

6.動作確認

Global Secure Acces クライアントをインストールした端末から、Office 365へのアクセスで動作を試してみたいと思います。

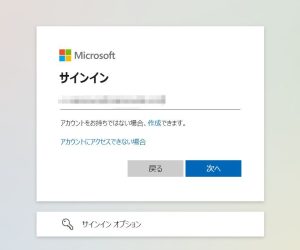

1.自組織のOffice 365へアクセス

自組織のOffice 365へ自組織のIDを使ってログイン:会社・組織で作成したIDを使ってログインします。

問題なくアクセスできました。

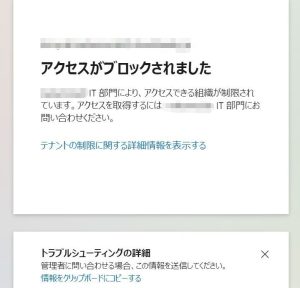

2.自組織外のOffice 365へのアクセス

組織とは関係のないOffice 365 へアクセス:別組織で作成されたIDでログイン

アクセスがブロックされました

さいごに

Entra ID の Internet Access for Microsoft 365 を使用したテナント制限を試してみました。これまで別途プロキシサーバーを建てて(Squidやfiddlerなど)実施していたテナント制限をEntra ID の Global Secure Acces 経由 で実装できるようになります。

他にも Internet Access の機能としてWebコンテンツフィルターなどもありますので、セキュアなアクセスの実現が可能になるソリューションとなっています。

あとはやっぱりまだ未定となっているライセンス、費用がどうなるかが気になるところですね。

(この記事が参考になった人の数:3)

(この記事が参考になった人の数:3)