Microsoft Copilot for Security がGAされて、検証などをされている方も多いかと思いますが、Copilot for Security の compute capacities は作成して放置してしまうと料金がかなり高く、何かしらルールや策を設ける必要が出てくるかと思います。

そこで、Azure Policy を利用して作成できないようにしておき、利用したい場合は利用申請、承認後にポリシーの適用除外、作成というような流れを作れば、完全な対策とはいきませんが、ある程度の効果は得られるのではないかと思います。

1.具体的なポリシー

具体的なポリシーは Azure Policy の ビルトインポリシー「許可されていないリソースの種類」にて、「Microsoft.SecurityCopilot」の「capacities」をチェック、該当の管理グループ、サブスクリプションへ割り当てを行うことで作成できなくなります。

先ほどのポリシーを割り当てた状態で Microsoft Copilot for Security compute capacities の作成を行うと、下の画面のようにメッセージが表示され先へ進めません。

2.ポリシーの除外

特定のリソースグループに対して、ポリシーの「適用除外の作成」を行います。Copilot for Security のcompute capacities の利用を許可するリソースグループを適用対象から除外して、作成できるようにします。

3.適用除外をされたリソースグループ上に作成

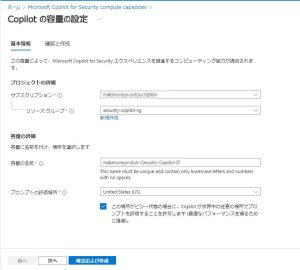

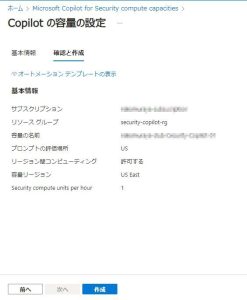

除外の適用後、改めてcompute capacities を作成していきます。ポリシーの割り当てが除外されているため、作成できるようになります。

4.まとめ

上記のAzure Policyとポリシーの適用除外を行い、申請→承認→ポリシーの除外 という流れを設けることで「何時でも誰でも」の状態を避けることは可能になるかと思います。

この方法ですが、既に作られてしまったリソースには効果がない 点に注意が必要です。もしすでに作成済みのMicrosoft Copilot for Security compute capacities がある場合、一度削除してもらうなどの対応が必要となります。

簡単な内容ではありますが、何かのお役に立てれば幸いです。

(←参考になった場合はハートマークを押して評価お願いします)

(←参考になった場合はハートマークを押して評価お願いします)