はじめに

従業員がリソースにアクセスする際に、

✓ 社外からのアクセスは多要素認証を要求させたい

✓ 会社が認めたデバイスからのみアクセスを許可したい

など、セキュリティリスクを考慮すると色々な要望が出てくると思います。

条件付きアクセスポリシーは、まさに上記を実現することができす。

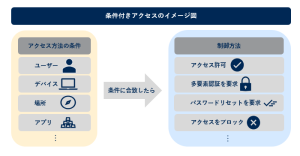

Entra IDには、どんなユーザーが、どんなデバイスから、どんな場所で、どんなクライアントアプリを使ってアクセスしたかを判定するロジックが搭載されています。

そして判定した結果、アクセスを許可・ブロック・PWを強要などの制御が可能になります。

ポリシーの適用対象はMicrosoft製アプリだけでなく、Entra IDと連携されている3thアプリ、自社で開発してEntra IDと連携されているアプリも対象にできるため、自社のアプリにおいてもセキュリティの向上を図ることができます。

今回は、条件付きアクセスの仕組みについて、ポイントを3つご紹介します。

ポイント1:「対象」よりも「対象外」が勝つ

条件付きアクセスポリシーは、「対象外」を使うことで効率的に割り当て条件を指定することができます。

以下に例をご提示いたします。

■例

要件:Test01以外のすべてのユーザーに対して、あるアプリへのアクセスをブロックさせたい。

設定値:割り当てユーザーの「対象」にすべてのユーザー、「対象外」にTest01を指定する

この状態で、あるアプリに対してアクセスをブロックする場合、Test01以外のすべてのユーザーに対してはアクセスがブロックされる動きになります。

ポイント2:ブラックリスト方式で考える

明示的にポリシーを指定しない限り、アクセスは許可される動きになります。

条件付きアクセスポリシーで指定できるのは、以下2つのパターンのみです。

・割り当て条件に該当する場合 → アクセスをブロック

・割り当て条件に該当する場合 → 制限付きでアクセスを許可する

よって、既定でアクセスは許可されている状態であるため、「許可」というポリシーを設定することはできません。

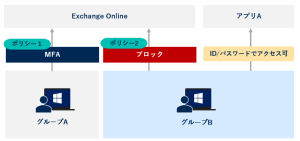

例えば、以下2つのポリシーが設定されているとします。

ポリシー1:グループAのメンバーがE/Oにアクセスする時は、多要素認証が必要になる

ポリシー2:グループBがE/Oにアクセスする時は、ブロックする

この状態で、グループBのメンバーがあるアプリAにアクセスする時は、ポリシーで定義されている条件に該当しないため、アクセスは許可されます。

ポイント3:ポリシーに優先順位は無い

割り当て条件に合致したサインインイベントに対して、ポリシーで定義されている制御がすべて適用されます。

また、許可よりもブロックが勝つ動きになります。

例えば、メンバーAにおいて、あるポリシーで多要素認証が要求され、ある別のポリシーでブロックされる場合、メンバーAのアクセスはブロックされる動きになります。

おわりに

条件付きアクセスポリシーを活用して設定することで、よりセキュアなID環境が実現できることでしょう。

弊社は条件付きアクセスをはじめとする導入支援を行っています。

お気軽にお問い合わせください。

(この記事が参考になった人の数:2)

(この記事が参考になった人の数:2)