はじめに

昨今、データの保存先としてクラウド ストレージ サービスの利用が主流になっていますが、情報漏えいリスクへの対策の一環として、USB メモリなどの外部記憶デバイスの利用を制限したいという要望は多いのではないでしょうか。

本記事では、Microsoft Defender for Endpoint (MDE) on macOS のデバイス制御機能で、USB メモリなどの外部記憶デバイスを 「読み取り専用にする」、「特定の外部記憶デバイスのみ書き込みを許可する」 といった利用制限を行うための設定を、Microsoft Intune を使用して展開する方法をご紹介します。※Windows 編は別記事で寄稿予定です

※2024年5月9日追記:Windows 編についての記事はこちら

デバイス制御機能の利用するための要件 (macOS の場合)

macOS における前提条件や要件の最新情報については、次の公式ドキュメントをご参照ください。

▼参考ドキュメント:macOS 用デバイス コントロール – 要件

https://learn.microsoft.com/ja-jp/microsoft-365/security/defender-endpoint/mac-device-control-overview#requirements

設定方法

大まかな手順の流れは以下のとおりです。

- Step 1: 構成プロファイルのファイル (mobileconfig ファイル) をビルドする

- Step 2: Intune を使用して mobileconfig ファイルをデプロイする

デバイス制御の構成プロファイル (mobileconfig ファイル) では、グローバル設定 (settings)、グループの作成 (groups)、アクセス ポリシーのルールの作成 (rules) で構成されます。制御したいメディア グループを groups で定義し、各グループで制御したいポリシーを rules で作成します。

groups と rules を組み合わせることで色々な制御を行うことができます。

mobileconfig ファイルをどういった内容でビルドするかについては、後述するシナリオなどの要件に合わせて、公式ドキュメントや GitHub のリファレンス、デモ ファイル、ポリシー サンプルを参考にして作っていきましょう。

▼参考ドキュメント:macOS 用デバイス コントロール – macOS プロパティのデバイス制御

https://learn.microsoft.com/ja-jp/microsoft-365/security/defender-endpoint/mac-device-control-overview#device-control-for-macos-properties

▼参考ドキュメント:Intune を使用してデバイス制御を展開および管理する

https://learn.microsoft.com/ja-jp/microsoft-365/security/defender-endpoint/mac-device-control-intune

▼GitHub リソース:デモ mobileconfig ファイル

https://github.com/microsoft/mdatp-devicecontrol/blob/main/macOS/mobileconfig/demo2.mobileconfig

▼GitHub リソース:ポリシー サンプル

https://github.com/microsoft/mdatp-devicecontrol/tree/main/macOS/policy/samples

シナリオ① すべてのリムーバブル メディアを読み取り専用 (読み取りのみ許可) にする

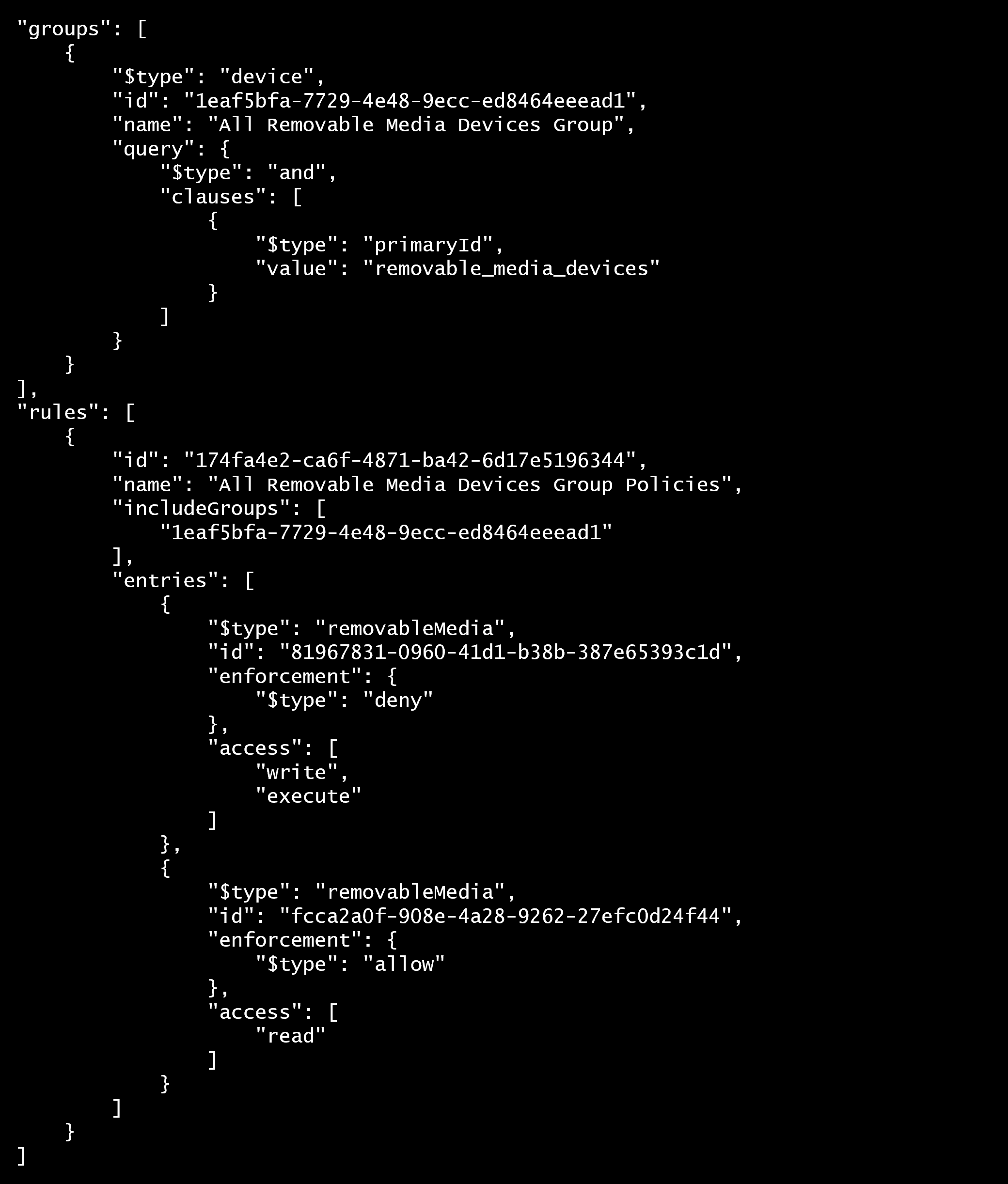

このシナリオにおける groups と rules の例は次のとおりです。

■ “groups” > “query” キー

クエリの条件として、[primaryId] の種類に「removable_media_devices」値を指定することで、すべてのリムーバブル メディア デバイスが該当するグループとして定義できます。

■ “rules” > “entries” > キー

[enforcementLevel] で、適用する制御の強制力を設定します。

「deny」値は「拒否」の制限となり、「書き込み (write)」、「実行 (execute)」とします。

「allow」値は「許可」の制限となり、「読み取り (read)」とします。

シナリオ② 特定のリムーバブル メディアのみに書き込みも許可する

このシナリオにおける groups と rules の例は次のとおりです。

シナリオ①との違いとなるポイントは 「特定のリムーバブル メディアのみに書き込みも許可する」 ことを定義する箇所(下図の赤枠内)になります。

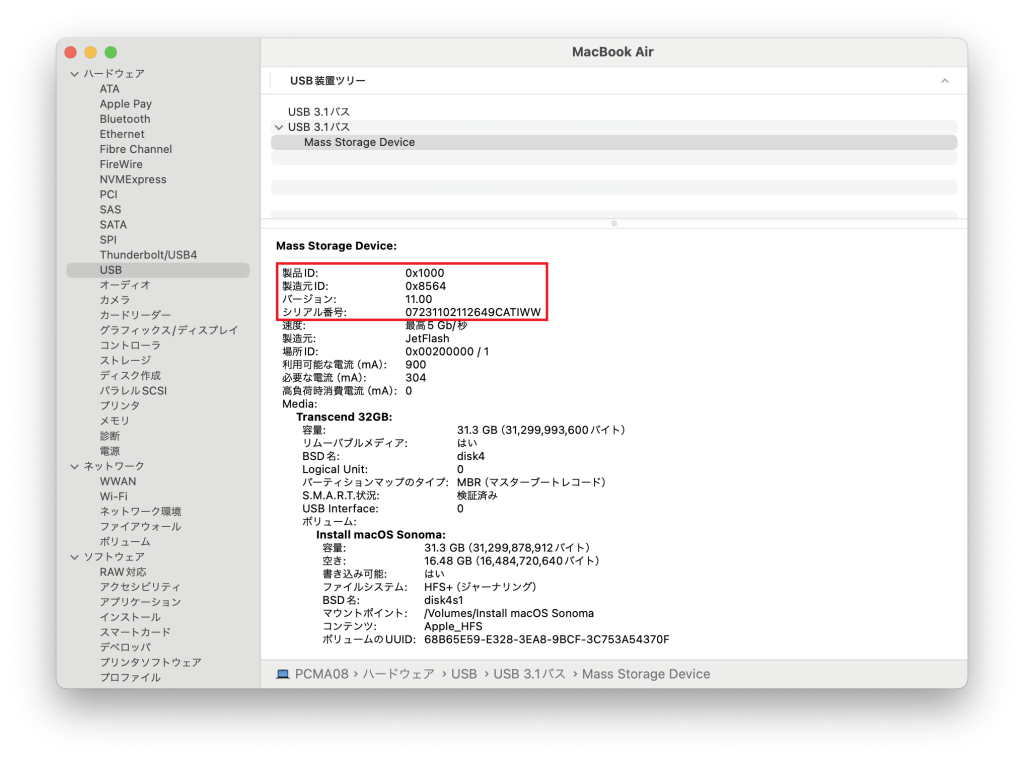

特定のリムーバブル メディアを指定するグループには、個体識別番号となる 「製造元 ID (ベンダー ID)」、「製品 ID (プロダクト ID)」、「シリアル番号」 を記述する必要がありますが、macOS デバイスのシステム レポートで内容を取得することができます。その内容に応じて構成プロファイルに記述します。

■ “groups” > “query” キー

[vendorId] : 製造元 ID (ベンダー ID) を、頭の “0x” を取り除いた形で記述する。

[productId]: 製品 ID (プロダクト ID) を、頭の “0x” を取り除いた形で記述する。

[serialNumber]: シリアル番号を記述する。

■ “rules” > “entries” > キー

このシナリオではすべてを許可するので、「allow」値として「読み取り (read)」、「書き込み (write)」、「実行 (execute)」とします。

注意事項

groups や rules を指定する際、各々の設定項目に [id] プロパティが存在しますが、指定する値は GUID/UUID になります。

必ず一意の値とする必要があるため、

・Windows デバイスであれば、Powershell の New-GUID コマンド

・macOS デバイスであれば、uuidgen コマンド

で値を生成し、その出力結果を値として指定してください。

まとめ

以上、MDE on macOS で外部記憶デバイスの利用を制限する方法でした。

許可する USB デバイスの数が極端に多い場合、構成プロファイルの記述を管理するのが大変になってくるなど運用面での工夫は必要ですが、 資産管理系ツールに頼らなくても、MDE で十分な制御ができると思います。

(この記事が参考になった人の数:2)

(この記事が参考になった人の数:2)