この記事は更新から24ヶ月以上経過しているため、最新の情報を別途確認することを推奨いたします。

目次:

- 国内で確認された標的型攻撃手法

- 日本を狙う標的型攻撃者グループ

- 日本企業が取るべき対策

国内で確認された標的型攻撃手法

まず、近年の国内標的型攻撃における3つの特徴を挙げたいと思います。

- 「外部接点」と「サプライチェーン」の弱点を狙った侵入

- 環境寄生型の攻撃による内部活動

- 脆弱性の積極的な悪用

「外部接点」と「サプライチェーン」の弱点を狙った侵入

国内標的型攻撃で確認した侵入経路は、標的型メール攻撃などの「組織内個人への攻撃」、外部接点への「遠隔攻撃による直接侵入」、業務上の関係性を悪用する「サプライチェーン攻撃」があります。

今回はこの「外部接点」と「サプライチェーン」について紹介します。

「外部接点」ではVPNなどのネットワーク機器や公開サーバー経由で脆弱性攻撃をしたり、認証突破(ブルートフォース攻撃)して侵入されてしまうようなケースがあります。

「サプライチェーン」での攻撃は3つあります。1つは、使用しているソフトウェアベンダーが汚染されて感染してしまうというものです。

ソフトウェアの製造・提供の工程を侵害し、ソフトウェアそのものやアップデートプログラムなどに不正コードを混入し実行させる攻撃です。

2つ目は、サービス事業者のネットワークが侵害されてサービスを経由して感染させられてしまうケースです。

3つ目は、最近よく見られる、標的組織と関連のある「子会社」「取引先」「海外拠点」を侵害して、そこから水平移動して踏み台とする攻撃があります。

環境寄生型の攻撃による内部活動

環境寄生型攻撃とは、特別なマルウェアやツールをなるべく使用せず、Windows標準機能や商用ツール、クラウドサービスなどの「正規」の存在を悪用して活動しています。

理由は、マルウェアを利用するとセキュリティ製品がマルウェアを検出してブロックしてしまうため、監視や検出を免れるために「正規」を使用しています。

また、ファイルレス活動というものもありウイルス対策ソフトは基本ファイルごとに検出するため、ファイルを保存しないで実行できる活動があります。

脆弱性の積極的な悪用

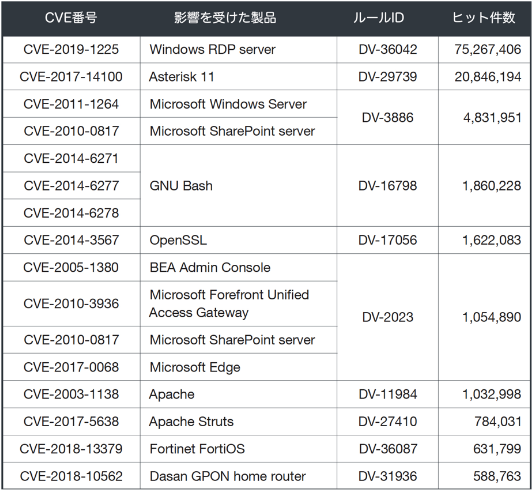

左の表2021年受けたトレンドマイクロ社が公開しているネットワーク攻撃で脆弱性が利用され影響を受けた商品です。

その中でも多く検知したのはRDPの脆弱性が狙われていました。CVE番号のCVE-○○○○-△△△△の○○○○はその脆弱性が発見された年になります。

表を見てみると、古いもので2005年があります。

このように一度、攻撃手法が確立した脆弱性は長い間狙われて続けています。

なので脆弱性を放置するのは大変危険ということがわかります。

日本を狙う標的型攻撃者グループ

標的型攻撃者を特定するにはアトリビューションが使われます。

アトリビューションとは攻撃の痕跡や、攻撃者の意図・動機・能力を分析し、攻撃グループの特定や特徴を解明するプロセスです。

手法は技術的アトリビューションと社会・政治的アトリビューションがあります。

技術的アトリビューションはサイバー攻撃の技術的痕跡を収集・分析する手法です。

社会・政治アトリビューションでは社会・政治・経済的要素を加味し、分析する手法で技術的アトリビューションと合わせて実施します。

このように背景を明らかにして国で活発な標的型攻撃の最新の5グループを紹介します。

1.Earth HUndun(アースフンドゥン)/BlackTech

こちらは日本の公的機関や学術機関、情報サービス事業者をターゲットにしています。

2017年頃から活動が行われています。標的が保有する情報の窃取が主な目的になっています。

以前から台湾の公的機関・法人組織を標的にした活動が確認されました。

攻撃手法は標的型メールのほか、VPNなどのネットワーク経由の侵入が確認されています。

2. A41APT

こちらは日本のエレトロ二クス、エネルギー、自動車、貿易関連組織をターゲットとして活動しています。

活動は2019年頃から始まっています。目的はターゲットの技術情報の窃取が目的と推測されています。

3. LODEINFO(ロードインフォ)

こちらは日本以外の活動は確認されていなく日本の政府関連組織や国際問題を取り扱う組織や有識者に対する標的型攻撃を行っているグループです。

2019年12月から2021年3月まで遠隔操作ツールを約20回もアップデートを行い、攻撃インフラの整備に注力しています。

マルウェアを解析したところキリル文字やハングル文字を混入させていて捜索を混乱させようとする試みもありました。

ですが、まだLODEINFOの詳細まではわかっていません。

4. Lazarus Group(ラザルスグループ)

こちらはターゲットを情報通信、航空、金融、防衛など幅広い分野で活動しています。

世界では2007年から活動していましたが日本では2020年頃から活動しています。

2019年より特定の国家関与の疑いとして米財務省の制裁対象になっています。

活動目的は破壊活動や金銭利益の奪取など幅広い目的の活動を行っています。

5. Kimsuky(キムスキー)

こちら日本では2021年頃から活動しておりターゲットは防衛や国際関係などを扱う組織や人物です。

詳細な活動は不明ですが、韓国や米国と同様に、防衛・外交関係者をターゲットに攻撃が実施しているとみられています。

2021年には日本国内で水飲み場型攻撃と推測される事例を確認しました。

日本企業が取るべき対策

日本の標的型攻撃の動向を参考にするのではなく、海外の動向を知ることで先手の対策が可能になります。これはEarth Hundunなどのように日本を狙って活動している攻撃者グループが他の地域でも活動しているためです。ビジネスサプライチェーンを狙った攻撃は日本と同様に台湾でも確認されています。

このように使用ツールは全く同じではないですが他の地域を観察することで同じ攻撃者や同様の手法を用いた攻撃に備えることができます。

こうした標的型攻撃のトレンドをしっかり理解することが大切です。

また、脅威情報の活用でMITRE ATT&CK(マイターアタック)があります。

これは、サイバー攻撃の手口と対処法が読み解けます。

各地で発生する標的型攻撃をレポートやブログにまとめフレームワークとして整理されています。

このように可視化によるリスク低減が求められます。

引用元:TREND MICRO https://www.trendmicro.com/ja_jp/business.html

(この記事が参考になった人の数:1)

(この記事が参考になった人の数:1)