この記事は更新から24ヶ月以上経過しているため、最新の情報を別途確認することを推奨いたします。

こんにちはDXソリューション統括部の村松です。

先月、Microsoft 365をはじめとするクラウドサービスへの認証をADFSからAzureADに段階的に切り替える「段階的ロールアウト機能」がGAされました。

Confidently modernize to cloud authentication with Azure AD staged rollout, now generally available

今回はこの「段階的ロールアウト機能」についてお話できればと思います。

そもそもADFSとは?

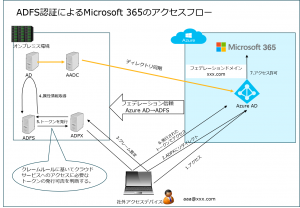

ADFSとは”Active Directory Federation Service(アクティブディレクトリ フェデレーションサービス)”の略で、Microsoft 365をはじめとしたクラウドサービスにSSOを行う機能です。ADFS環境においてはクラウドサービスの認証はクレームルールに基づいてADFS側で行われます。

Microsoft 365への認証をADFSで行うの場合、フェデレーションドメイン(~@xxx.com,~@xxx.jpなど)を予め定義します。そしてそのドメインをUPNサフィックスとするアカウントがMicrosoft 365にアクセスした際にADFS側にリダイレクトされ、ADFSによる認証が行われます。(@~xxx.onmictosoft.comのアカウントについてはADFSにリダイレクトされない)

ADFSのデメリット

しかし、ADFSには以下のようなデメリットがあります。

- 運用コストがかかる。

クラウドサービスへの認証をADFSにリダイレクトさせる必要があるため、構成には高可用性が求められる。

それに加えて運用においてSSL証明書の更新、OSパッチ適用等が必要になる。

- モダンなセキュリティを実現するのが大変

多要素認証、デバイス認証などのモダンなセキュリティ環境の実現には追加のサーバ(MFAサーバ、証明書サーバ)構築や構成が必要になる。

Azure ADに切り替えるメリット

これをAzure ADに切り替えると以下のようなメリットがあります。

- 認証基盤をMicrosoftのマネージドとすることができる。

Azure ADはMicrosoftが提供するIDaaS型サービスであるため、SSL証明書の更新、OSパッチ適用等の必要がなくなります。これにより運用コストを削減することができます。

- モダンなセキュリティの実現が容易

既定でAzure ADは多要素認証を実装されており、さらにAzure AD Premium以上(Azure AD P1以上)のライセンスを付与することで”条件付きアクセスポリシー”基づくきめ細かいアクセス制御が可能です。またIntuneと連携することでデバイス認証の環境を容易に構成できます。これによりモダンなセキュリティ環境を容易に実現できます。

ADFSからAzureADに認証を切り替える際の懸念点

しかし、ADFSからAzure ADへの切り替えを行うとフェデレーションドメイン(~@xxx.com,~@xxx.jpなど)をUPNサフィックスとしている全てのアカウントがAzure ADで認証されます。(ADFSにはリダイレクトされない)

そのため、お客様の中には以下のような懸念や要望をよく耳にします。

- 全てのアカウントの認証が一斉にAzure ADに切り替えられるのは不安。

- 切り替える前に現在利用しているクラウドサービスがAzure ADでSSOできるかを試したい。

- 切り替える前にテスト用のアカウントを用いてAzure ADの”条件付きアクセスポリシー”が自社のセキュリティ要件を満たすか確認したい。

「段階的ロールアウト機能」とは(ようやく本題…)

そういった懸念や要望にお応えするのが先月GAされた「段階的ロールアウト機能」です。先ほどお話した通りADFSからAzure ADへの切り替えを行うとフェデレーションドメイン(~@xxx.com,~@xxx.jpなど)をUPNサフィックスとしている全てのアカウントがAzure ADで認証されます。さらに一度、認証を切り替えると元に戻すのが難しくなることから、事前の検証で「Azure AD認証を試す」といったことができず、ADFSからAzure ADに認証を切り替えるのに躊躇してしまうお客様が多いのではないでしょうか?

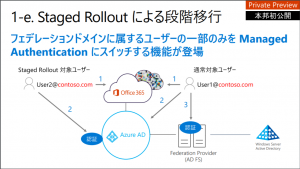

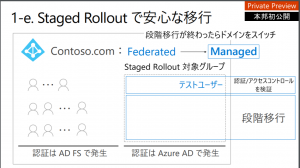

「段階的ロールアウト機能」ではADFSを構成している環境において、フェデレーションドメインをUPNサフィックスとしているアカウントであっても、指定したセキュリティグループに所属するアカウントであればAzure ADで認証させるといったことができます。もちろんそれ以外のフェデレーションドメインをUPNサフィックスとしているアカウントについては通常通りADFSで認証されます。つまりこの機能を有効化するとADFSで認証されるアカウント、Azure ADで認証されるアカウントが共存することになります。これによって例えば「一部ユーザーを段階的にAzure AD認証に切り替えてみる」、「テストアカウントを用いてAzure ADの条件付きアクセスポリシーを試してみる。」といったことが可能です。

具体的な動作について以下の資料をみるとよりイメージしやすいかと思います。(以下の資料はdecode2019で公開された資料です。)

※上記資料は「Good Bye AD FS – Azure Active Directory Only の認証方式へ切り替えよう!」より引用しています。

https://eventmarketing.blob.core.windows.net/decode2019-after/decode19_PDF_SE03.pdf

「段階的ロールアウト機能」を設定してみる。

それではADFSを構成している環境にて段階的ロールアウト機能を試してみます。

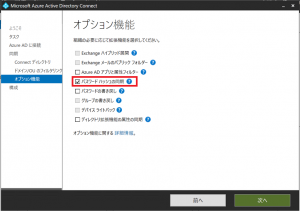

今回はAzure ADの認証方式を”パスワードハッシュ同期”としますので、事前にAzure AD Connectにて「同期オプション」のカスタマイズから「パスワードハッシュの同期」を有効にしておきます。

※「パスワードハッシュの同期」の有効化についての詳細は以下のドキュメントを参照願います。

1.「段階的ロールアウト」の対象とするアカウントはセキュリティグループで指定するのでAzure AD側でセキュリティグループを作成し、アカウントをそのグループに追加します。

(今回は”鈴木 一郎<ichiro.suzuki@xxxx.site>”というアカウントをロールアウトの対象とします。)

2.Azure AD Connectから「クラウド認証の段階的なロールアウト」から「マネージドユーザーサインインの段階的ロールアウトを有効にする」をクリックします。

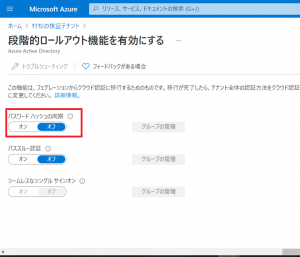

3.「パスワードハッシュ同期」をオンにします。

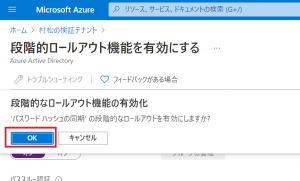

4.「OK」をクリックします。

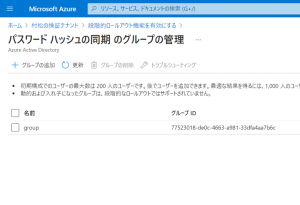

5.「グループの管理」に対象のアカウントが所属しているグループを追加します。

以上で設定は完了です。

実際にロールアウトした対象のアカウントでアクセスしてみる。

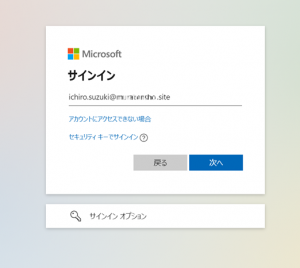

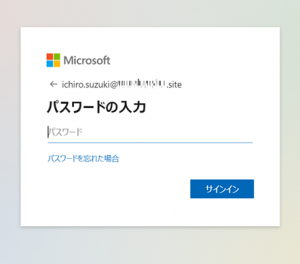

それではロールアウトした対象のアカウント(鈴木 一郎<ichiro.suzuki@xxxx.site>)でMicrosoft 365にログインしてみましょう。

1.Microsoft365にログインします。

2.Azure ADの認証が行われます。

3.パスワード入力後、Microsoft 365にログインできます。

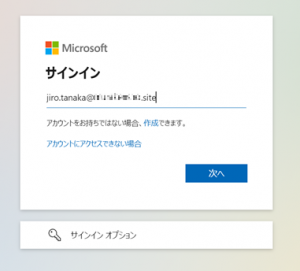

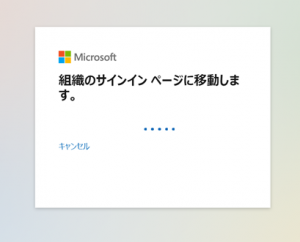

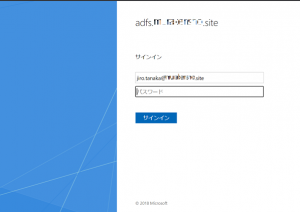

今度は、対象以外のアカウント(田中 二郎<jiri.tanaka@xxxx.site>)でログインし、既存の認証(ADFS)に影響がないことを確認してみましょう。

1.Microsoft365にログインします。

2.組織のサインインページに移動され、ADFSの認証が行われます。

3.パスワード入力後、Microsoft 365にログインできます。

よって「段階的ロールアウト機能」を有効化したとしても対象以外のアカウントには影響なく、Azure AD認証を試すことができることを確認できます。(Azure AD認証とADFS認証が共存できることを確認)

ただしこの機能はあくまで、Azure AD認証をテストする目的で設計されているものらしく、永続的にAzure AD認証とADFS認証を共存させることは推奨されていないそうです。そのため、この機能でAzure AD認証を検証し、本格的にADFSからAzure ADに認証を切り替える際は以下ドキュメントを参考に移行を行ってください。

Azure Active Directory でフェデレーションからパスワード ハッシュ同期に移行する

今回は「段階的ロールアウト機能」についてお話させていただきました。

是非ともこの機能を活用してAzure AD認証への切り替えをご検討いただければ思います。

段階的ロールアウト機能についての詳細は以下のドキュメントをご覧ください。

以上 今回はここまでになります。またお会いしましょう!

(この記事が参考になった人の数:30)

(この記事が参考になった人の数:30)