この記事は更新から24ヶ月以上経過しているため、最新の情報を別途確認することを推奨いたします。

追記:2021/3/26

FSLogixの保存先としてStorage AccountのBlobを採用することはできる限り避けてください。Blob Storageの処理性能がボトルネックとなり、FSLogixが正常に動作しない場合がございます。

こんにちは。今回はWVDのプロファイル共有(格納先:ストレージアカウント)に利用されているfslogixのセキュリティについてお話させていただきます。

1.概要

fslogixを複数のセッションホストで共有する際、グループポリシーでCCDLocationsを指定しますが、ここにはストレージアカウントのアクセスキーを設定します。

アクセスキー設定後、WVDユーザプロファイルはfslogixを利用してストレージアカウントに格納されますが、その際、WVDサインインしているユーザはレジストリからCCDLocationsのアクセスキーが見えてしまいます。アクセスキーを(内部)不正利用されるリスクもありますので、今回はアクセスキーを隠ぺいする方法をご案内します。

2.アクセスキーの隠ぺい方法

隠ぺいについては、資格情報マネージャーを使用して Azure キーを保護するようにします。手順は以下公開情報を参照ください

https://docs.microsoft.com/en-us/fslogix/configure-cloud-cache-tutorial#protect-azure-key-with-credential-manager

1)セッションホストでコマンドプロンプトを起動し、fslogixのアプリフォルダに移動、frx.exeを実行してアクセスキーを資格情報に格納します。

frx.exe add-secure-key -key myAccountKey -value “ストレージアカウントのキー情報”

2)ADサーバのGPOのCCDLocationsを設定します

fslogixの有効化等、fslogixを実行するためには別途設定してください。

GPO編集:

[コンピュータの構成]-[ポリシー]-[管理者のテンプレート]-[FSLogix]-[Profile Containers]-[Cloud Cache]

編集内容:

type=azure,connectionString=”DefaultEndpointsProtocol=https;AccountName=myStorageAccount;AccountKey=|fslogix/myAccountKey|;EndpointSuffix=core.windows.net”

3.確認

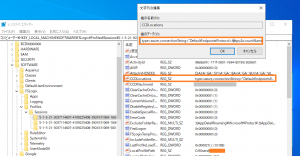

1)手順実施前のレジストリ情報

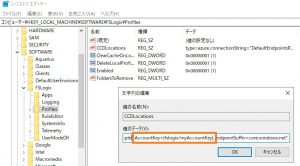

2)手順実施後のレジストリ情報

4.制約条件

本手順はセッションホストにアクセスキーを格納し、隠ぺいするための内容のため、セッションホスト単位にfrx.exeを実行する必要があります。GPOで単一管理できる設定ではないので、注意ください。

(この記事が参考になった人の数:1)

(この記事が参考になった人の数:1)