この記事は更新から24ヶ月以上経過しているため、最新の情報を別途確認することを推奨いたします。

Windows Virtual Desktop(以下、WVD)で多要素認証(以下、MFA)を設定することは企業がテレワーク環境として利用する場合に必要不可欠なものとなります。

MFA を設定する方法は公式ドキュメントにもあります。

[Windows Virtual Desktop 用に Azure Multi-Factor Authentication を有効にする]

https://docs.microsoft.com/ja-jp/azure/virtual-desktop/set-up-mfa

状況の整理

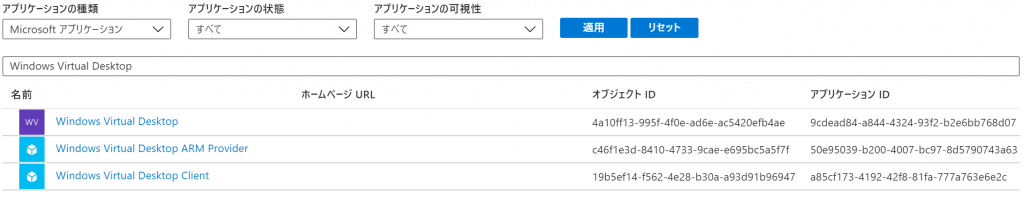

[Windows Virtual Desktop] (App ID 9cdead84-a844-4324-93f2-b2e6bb768d07)に対して条件付きアクセスを設定することになりますが、該当のアプリケーションが見つからない場合があります。

このアプリケーションは Microsoft アプリケーションと呼ばれるもので、システムが自動的に登録するアプリケーションで利用者側では登録も削除もできないものとなっています。

一方、WVD がリリースされた当初はエンタープライズアプリケーションとして、以下の手順で利用者自らが登録することになっていました。

[Windows Virtual Desktop へのアクセス許可を付与する]

https://docs.microsoft.com/ja-jp/azure/virtual-desktop/virtual-desktop-fall-2019/tenant-setup-azure-active-directory#grant-permissions-to-windows-virtual-desktop

これによって登録されるアプリケーションは App ID 5a0aa725-4958-4b0c-80a9-34562e23f3b7 となっていて別物です。

現状のまとめ

本来は WVD v1 は App ID 5a0aa725-4958-4b0c-80a9-34562e23f3b7

WVD v2 は App ID 9cdead84-a844-4324-93f2-b2e6bb768d07

を参照して動作し、MFA も WVD の世代に応じて登録することになります。

問題1

WVD 用クライアントアプリケーション「Remote Desktop ver. 1.2.1104」では WVD v1 / v2 関わらず App ID 9cdead84-a844-4324-93f2-b2e6bb768d07 を参照します。

一方、Web クライアント(ブラウザ)や Remote Desktop ver. 1.2.1104 より前のバージョンは従来どおり v1 と v2 それぞれ正しく参照しています。

解決方法

ここまでの問題であればとりあえず両方のアプリケーションに対して条件付きアクセスを登録すれば問題ないです。

問題2

以前から WVD v1 を構築していたサブスクリプションでは App ID 9cdead84-a844-4324-93f2-b2e6bb768d07 が見つからないことがあります。

もしくは新規で WVD v2 を構築する場合にも見つからないでしょう。

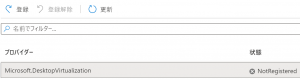

これはサブスクリプションのリソースプロバイダー[Microsoft.DesktopVirtualization] が未登録であることが原因となります。

解決方法

WVD v2 をデプロイするとリソースプロバイダーが登録されるため、WVD v2 をターゲットにしている方は気にする必要はないかと思います。

WVD v1 の方はリソースプロバイダーを登録することでアプリケーションが自動で登録されます。

Azure ポータルでサブスクリプションを参照し、左のメニューからリソースプロバイダーを選択します。

右ペインより Microsoft.DesktopVirtualization を検索し、該当の列をクリックすると登録ボタンがアクティブになります。登録を押すとリソースプロバイダーの登録処理が始まります。

リソースプロバイダーの登録自体は少々時間がかかりますが、該当 AppID はほぼ即時登録されます。

WVD v1 から検証・構築したサブスクリプションではまず登録していただくことをオススメします。

(この記事が参考になった人の数:3)

(この記事が参考になった人の数:3)