この記事は更新から24ヶ月以上経過しているため、最新の情報を別途確認することを推奨いたします。

こんにちは、パーソルプロセス&テクノロジーの内田です。

今回はWindows Virtual Desktop環境での条件付きアクセスについて、解説していきたいと思います。

条件付きアクセスについて

簡単に条件付きアクセスをご説明しますと、”特定の条件に一致”した時に”アクセス制御”を適用する仕組みのことです。

例えば、

- 社外ネットワークからの接続時に多要素認証を要求する

- 管理者ユーザには多要素認証を要求する

- 許可されたデバイスでなければ接続を拒否する

- スマートフォンからの接続を拒否する

といったことが可能となります。

仮にパスワードが流出してしまったとしても、条件付きアクセスを設定しておけば、不正なアクセスを防ぐことができるわけですね。

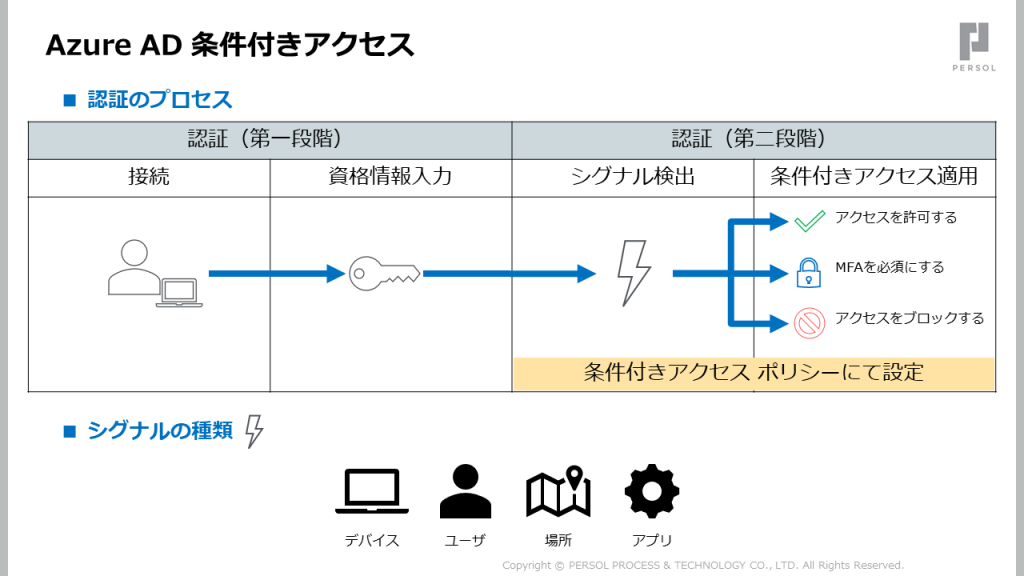

もう少し理解するために、条件付きアクセスのプロセスを見てみましょう。

-

まず最初に「ユーザID」と「パスワード」を使った第一段階の認証があります。

-

次に接続元の「デバイスの種類」や「ユーザ」「接続場所」、接続先の「アプリ」といった各種シグナルを取得します。

- シグナルの種類に応じて、「アクセスの許可」や、「多要素認証の要求」、「アクセスのブロック」といったアクセス制御を適用します。

WVD環境での条件付きアクセスについて

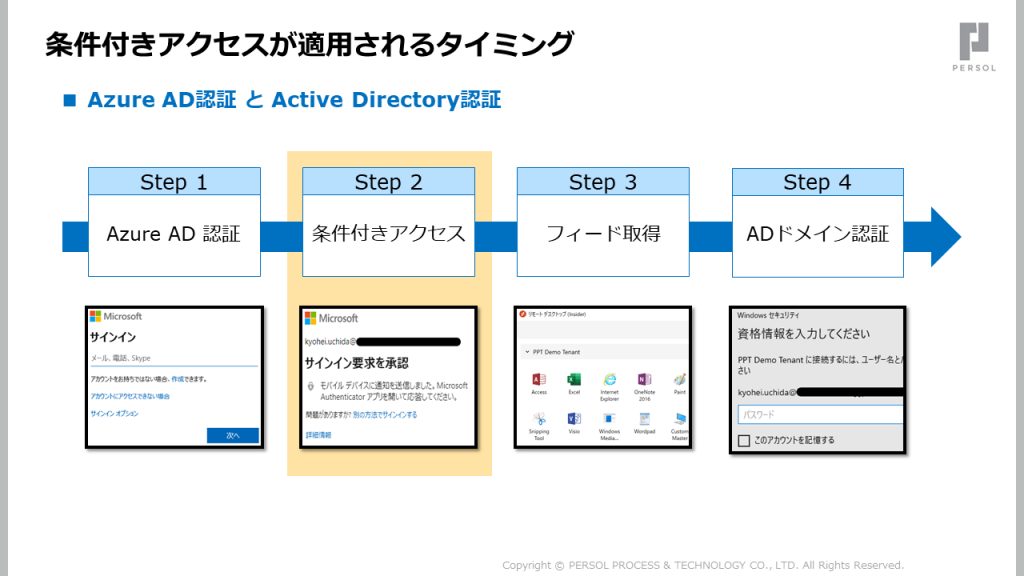

条件付きアクセスについて理解したところで、WVD環境での条件付きアクセスが、「どのタイミング」で適用されるかを見ていきましょう。

ポイントは認証に「Azure AD認証」と「Active Directory認証」が存在することを理解することです。

画像が示しているように、認証の順番は「Azure AD認証」→「ADドメイン認証」です。そして条件付きアクセスは「Azure AD認証」の後に発生します。

ADドメイン認証はコンピュータへサインインするための処理ですので、このタイミングでは条件付きアクセスは適用されません。

条件付きアクセスが適用されない!?

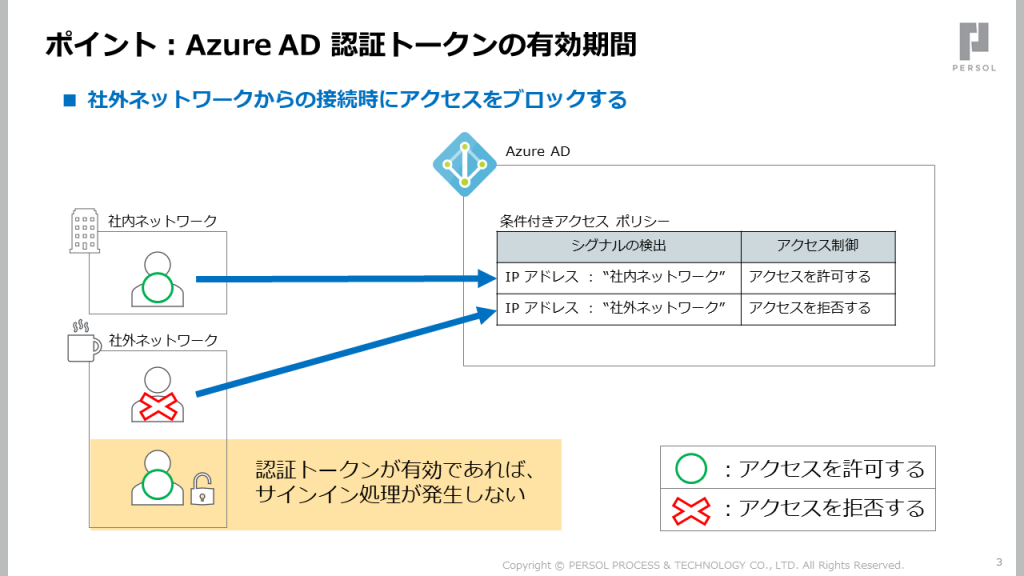

先ほど、条件付きアクセスはAzure AD認証の後に発生すると説明いたしました。

これが意味するところは、「仮にセッション情報が残ったままの場合、Azure AD認証がパスされてしまい、条件付きアクセスが適用されない場合がある」

ということです。具体的に解説してきます。

画像は、条件付きアクセスにて社外ネットワークからのアクセスをブロックした状態でも、アクセスできてしまう人がいることを示しています。

Windows Virtual Desktop環境の認証トークンの有効期間が既定で何日なのか、確認は取れておりませんが、以下ドキュメントに記載のとおりであれば90日ということになります。

ブラウザ経由でのみ接続するシナリオであれば、ブラウザのセッションが破棄されるタイミングで条件付きアクセスが適用されるため、気にする必要はないかと思います。

ただし、クライアント アプリケーションで接続する場合、認証トークンはレジストリに保存されておりますので、コンピュータを再起動してもAzure ADにサインインしたままの状態となります。明示的にサインアウトしない限り、または認証トークンの有効期限が切れない限り、再び条件付きアクセスが適用されることはないわけです。

認証トークンの有効期限を設定する

この事象を回避するためには、認証トークンの有効期限を設定します。

現時点(2019年12月9日)ではパブリック プレビューですが、条件付きアクセスには認証トークンの有効期限を管理する機能が備わっています。

この設定を有効にすることで、1~23時間または1~365日間の頻度でAzure ADのサインインを求めるように構成することができます。

まとめ

条件付きアクセスを利用することで、様々な場所からVDI環境を利用したいという従業員のニーズに、安心して応えることができます。しかしながら認証トークンの有効期限を設定しなければ、想定していたシナリオ通りに条件付きアクセスが機能しない場合があります。

とはいえ、有効期限を短く設定してしまえば、ユーザ エクスペリエンスは低下してしまいます。セキュリティと生産性の関係を把握し、自社にあった設定を施すことが望ましいでしょう。

(この記事が参考になった人の数:14)

(この記事が参考になった人の数:14)