この記事は更新から24ヶ月以上経過しているため、最新の情報を別途確認することを推奨いたします。

こんにちは。パーソルプロセス&テクノロジーの落合です。

さて、突然ですが、Office365のアプリケーション利用時に下記のような要望を実現したいという経験はあるのではないでしょうか。

・ユーザーによって多要素認証を使って認証させたい!

・メールは外部からでも閲覧させたいけど、ドキュメントは外部で閲覧してほしくない!

・会社支給のデバイス以外から、会社の情報にアクセスさせたくない!

これらの要望をクラウド上の機能で叶えてくれるものが「Azure AD Premium P1の条件付きアクセス」となります。

条件付きアクセスは、特定のユーザーがAzure AD上のアプリケーションにアクセスしてきた際に、そのアクセス方法に条件を設けることによって制御を行い、セキュアなアクセスを実現するといったものです。

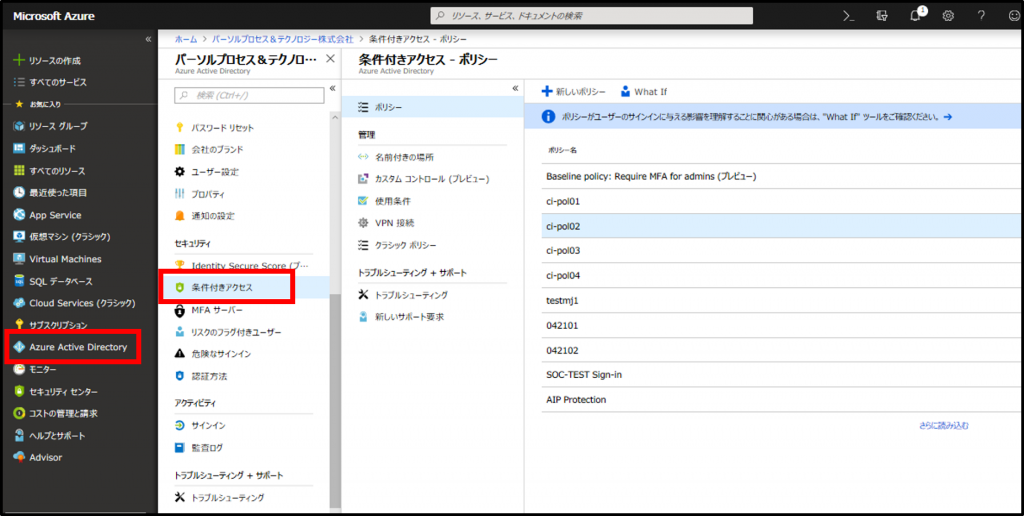

【 Azure ADポータル> Azure Active Directory > 条件付きアクセス 】

条件付きアクセスの制御は構成したポリシーによって実行されます。

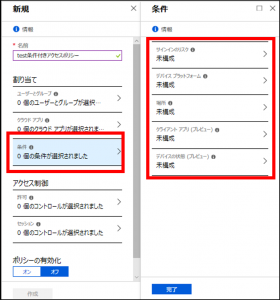

条件付きアクセスのポリシーの構成は「割り当て」と「アクセス制御」に分けられており

割り当ての設定箇所では

誰が(どのユーザーが)、何を(どのアプリケーションを)、どのように(特定のIPアドレスから/特定のプラットフォームから/etc…)アクセスしてきたときにという割り当ての条件を定義します。

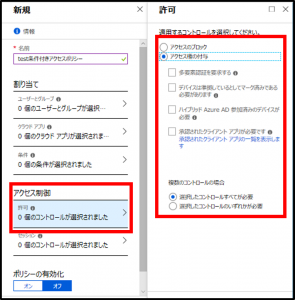

次に、その条件に一致したアクセスに対し「アクセス制御」で設定した制御が適応されます。

制御の例としては単純にアクセスをブロックするだけでなく、多要素認証の要求・Intuneに準拠しているデバイスが必要・ハイブリッドAzure AD参加が必要・承認されたアプリが必要などの制御方法があります。複数制御をかけることも可能です。

Intune管理の端末以外拒否・ハイブリッドAzure AD参加PC以外拒否などのデバイスによるアクセス制御を行う場合は、Intuneやハイブリッド AD Join を利用してデバイスを登録する必要があります。この制御により、社給のデバイス以外からのアクセスをブロックできるため、企業の情報を守ることができます。

設定自体は簡単で、設定したい項目をクリックして選択していくだけでポリシーの作成は終わります。

しかし、ポリシーが複雑な場合や複数存在している場合などは注意が必要です。ポリシーの設計が間違っているとユーザーのアプリケーション利用に直接影響が出てしまいますので、設定を行う前に、設定値の設計を慎重に行うことをお勧めします。

私自身の失敗談としては、管理者のユーザーに対してアクセス拒否となるような制御を有効にしてしまうというミスをしてしまい、条件付きアクセスポリシーを編集する管理者ユーザーが管理ポータルからはじかれてしまって、ポリシーを解除できなくなってしまったというようなことがありました…

完全に締め出されてしまった場合、Microsoftサポートに連絡して解除してもらうしかなくなってしまうので、注意しましょう。(私の場合は、アクセスできるユーザーを何とか探して解除できましたが冷や汗ものでした…)

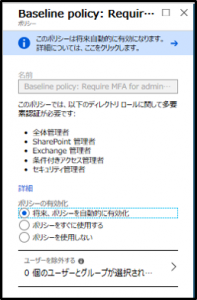

今後Microsoftとしては、管理者アカウントには既定で多要素認証をかけることを推奨していて、現在の条件付きアクセスポリシーには既定でそのポリシーが準備されています。

このポリシーは明示的に無効にしないと、あるタイミングで強制的にオンになってしまうとのことですので、すでに条件付きアクセスを利用している環境では対応が必要です。

多要素認証が有効となる対象管理者は下記の5つとなります。

・全体管理者

・SharePoint 管理者

・Exchange 管理者

・条件付きアクセス管理者

・セキュリティ管理者

条件付きアクセスを含んだEMS製品は、見るたびに新たな項目が追加されていることがしばしばあります。

本ブログでも順次アップデート情報には触れていくつもりですが、アップデートごとに設計を見直すのは時間がかかってしまいます。

弊社までお問い合わせいただければ導入からのその後の設計見直しまでサポートいたしますので

是非、当社までご相談ください。

お問い合わせはこちらまで

関連記事

ハイブリッド AD Joinの構成方法(https://cloudsteady.jp/post/1481/)

レガシー認証の制御(https://cloudsteady.jp/post/1728/)

(この記事が参考になった人の数:2)

(この記事が参考になった人の数:2)