この記事は更新から24ヶ月以上経過しているため、最新の情報を別途確認することを推奨いたします。

■はじめに

本年も6月に差し掛かり、皆様いかがお過ごしでしょうか。

セキュリティやインシデントのニュースではEmotetによる被害が拡大しており、情報セキュリティ部門の方々は対応に苦労しているかと思われます。

本日はそんなEmotetによる被害や対策方法についてみていきたいと思います。

■Emotetとは

以下IPAの公式情報を引用しております。

Emotetは、情報の窃取に加え、更に他のウイルスへの感染のために悪用されるウイルスであり、悪意のある者によって、不正なメール(攻撃メール)に添付される等して、感染の拡大が試みられています。

Emotetへの感染を狙う攻撃メールの中には、正規のメールへの返信を装う手口が使われている場合があります。これは、攻撃対象者(攻撃メールの受信者)が過去にメールのやり取りをしたことのある、実在の相手の氏名、メールアドレス、メールの内容等の一部が流用された、あたかもその相手からの返信メールであるかのように見える攻撃メールです(*1)。このようなメールは、Emotetに感染してしまった組織から窃取された、正規のメール文面やメールアドレス等の情報が使われていると考えられます。すなわち、Emotetへの感染被害による情報窃取が、他者に対する新たな攻撃メールの材料とされてしまう悪循環が発生しているおそれがあります。

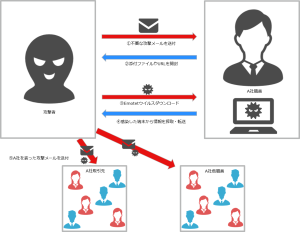

図で流れを確認してみましょう。

まず攻撃者は不審な攻撃メールをA社職員に対して送信(①)します。

A社職員は不審メールと気づかずに添付ファイルまたはURLを押下して(②)、職員が使用する端末にEmotetウイルスがダウンロードされます(③)。

ダウンロードしたウイルスには感染した端末から、企業の機密情報、取引先の情報、メールアドレスなどを転送する機能を使い情報を搾取します(④)。

搾取した個人情報やメールアドレスを使用し、A社の他職員やA社の取引先を装い攻撃メールを送付(⑤)します。

こうして①~⑤を交互に繰り返し、数珠つなぎで攻撃メールが拡散されていくことになります。

■Emotetによる被害状況

ここで最近のEmotetによる被害を見てみましょう。

サイバーセキュリティ専門ニュースメディア ScanNetSecurityに記載されている4月から5月のEmotetによるニュースは赤丸で囲った箇所になります。

たった1ヵ月の間に数件単位で被害が出ております。

情報の搾取だけでなく、その情報を使用して攻撃メールを送ることで2次被害にもつながっております。

インシデントの詳細はScanNetSecurityをご覧いただければと思います。

■Emotetによる被害を防ぐには

Emoteへの対策として、以下の基本的なポイントを確認してみましょう。

- メールを受信した際に差出人やアドレス、内容を確認せずに、添付ファイルやURLをクリックしていないか

- 不審メールを受信した際に、該当部署に連絡するといった会社のフローを理解しているか

- 万一、開封してしまった場合、PCのネットワークをインターネットから遮断し、該当部署に報告するといった会社のフローを理解しているか

上記事項について現時点での社員の意識を調査するために、標的型メール攻撃訓練の実施をお勧めいたします。

■標的型メール攻撃訓練について

弊社では標的型メール攻撃訓練サービスを提供しております。

標的型メール攻撃訓練とは、疑似的な攻撃メールを対象者様にお送りし、URLや添付ファイルを開封したかどうかの開封率の調査を行います。

開封率の調査だけではなく、該当部署に何件の問い合わせや連絡が来たのかを把握することで実際にインシデントが発生した際のエスカレーション能力を知ることにもつながります。

端末を感染させないことは大変重要ですが、2次被害を防ぐためにもエスカレーション能力を高めることはもっと重要です。

訓練を行うことで社員のセキュリティ意識を調査し、そこから従業員への教育を行うことで「人」の強化を行います。

標的型メール攻撃訓練に関してご質問などございましたら、ぜひ弊社までご連絡ください。

(←参考になった場合はハートマークを押して評価お願いします)

(←参考になった場合はハートマークを押して評価お願いします)