この記事は更新から24ヶ月以上経過しているため、最新の情報を別途確認することを推奨いたします。

はじめに

リモートワークの機運の高まりにより、多くの企業で BYOD デバイスの業務利用が検討され、同時に、個人のデバイス上で機密情報を含む企業データを扱うセキュリティリスクへの対応が課題にあがっているように感じられます。ただ、BYOD デバイスの業務利用にはユーザーの生産性向上という目的も持っている点は考慮したいです。

上記課題へのアプローチの一つとしては、企業データを扱う業務アプリケーション上のユーザーの利用方法を制御する、MAM の考え方があります。Microsoft Intune(以下 Intune)を利用した MAM では、ユーザーの利便性と企業データの保護を同時に実現することが可能です。Intune の MAM は、アプリ保護ポリシーというポリシーを中心に構成します。

今回はアプリ保護ポリシーを利用し、業務アプリケーションで作成されたドキュメントファイルが、BYOD デバイスの個人利用領域や組織外部に流出してしまったとしても、ファイルの中身(機密情報)は参照されないよう暗号化する設定について説明します。

MAM ポリシー

アプリ保護ポリシーの以下設定項目を “必要” に設定すると、個人デバイスのローカルストレージ(iOS では “ファイル”、Android では “Files” という名前のアプリ)上に企業データが保存される際、ファイルは自動で暗号化されてから保存されます。

データ保護 > 暗号化 > 組織データを暗号化

例えば、Microsoft Teams や SharePoint Online などの業務アプリケーション上で共有されたドキュメントファイルを、ユーザーがローカルストレージにダウンロードするケースを考えます。これはマネージドアプリ*1 上の企業データ(ドキュメントファイル)が、アンマネージドアプリ*2 であるローカルストレージに流出することを意味し、その他のアンマネージドアプリ(Gmail など)を介してさらに外部に流出する可能性があります。

*1 アプリ保護ポリシーの保護対象であるアプリ

*2 アプリ保護ポリシーの保護対象でない全てのアプリ

ここで、Intune のアプリ保護ポリシーで “組織データを暗号化” を “必要” とすると、マネージドアプリからローカルストレージにダウンロードされたファイルは暗号化されます。そのため、仮にその後 Gmail アプリなどを通して組織外部にファイルが流出した場合も、外部の受信者はファイルの中身を参照することができないため、データを保護することができます。

組織データを暗号化

それでは、実際にモバイルデバイスにアプリ保護ポリシーを適用した場合、どのようにユーザー動作が制御されるのかを見ていきます。

アプリ保護ポリシーの設定箇所

![]()

ユーザー操作のシナリオ

Microsoft Teams 上のファイルをローカルストレージ(ファイルアプリ)にダウンロードする

↓

ダウンロードしたファイルを Gmail アプリに添付して組織外部に送信する

↓

外部の受信者がファイルを開く

ユーザー操作の画面遷移

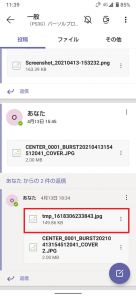

- Microsoft Teams を起動し、共有されているファイルを確認します

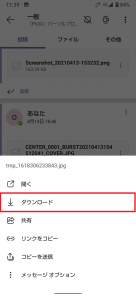

- ダウンロードしたいファイルを長押しし、”ダウンロード” をタップします

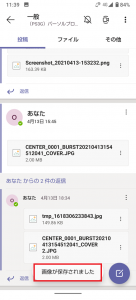

- ダウンロードが完了します

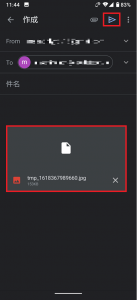

- Gmail アプリで新規メールを作成し、クリップアイコンから “ファイルを添付” をタップします

- 3 でダウンロードされたファイルを選択して添付し、メールを組織外部に送信します

- 組織外部の受信者は、5 で送信されたメールに添付されたファイルを開きます

- “このファイルはサポートされていない形式のようです” というメッセージが表示され、ファイルの中身が参照不可能であることを確認できます

このように、企業データを含むファイルがアンマネージドアプリ経由で組織外部に流出してしまっても、実際のデータは暗号化によって保護されていることが確認できました。

さいごに

今回は、Intune アプリ保護ポリシーの “組織データを暗号化” の設定によって、万が一個人デバイスに業務ファイルがダウンロードされた場合も、組織データは暗号化されるため外部のリスクから保護されることを説明しました。同ポリシーでは、そもそもローカルストレージに業務ファイルをダウンロードさせないような制御も可能です。業務上の生産性も考慮し、ユーザーにどの程度までの操作を許容するのかについては、企業ごとに判断・設計が必要です。

(この記事が参考になった人の数:2)

(この記事が参考になった人の数:2)