この記事は更新から24ヶ月以上経過しているため、最新の情報を別途確認することを推奨いたします。

はじめに

Microsoft Antimalware は、サブスクリプション上の Windows仮想マシンに対するマルウェア対策サービスです。

実体としてはWindows OS上の Windows Defender を以下項目のもとに管理するサービスです。

・リアルタイム保護 :Cloud Services および仮想マシンでのアクティビティを監視し、マルウェアの実行を検出してブロックします。

・スケジュールに基づくスキャン:スキャンを定期的に実行して、マルウェアや活動量の多いプログラムを検出します。

・マルウェアの駆除:悪意のあるファイルの削除や検疫、悪意のあるレジストリ エントリのクリーンアップなど、検出されたマルウェアへの対処を自動的に行います。

・シグネチャの更新 :最新の保護シグネチャ (ウイルスの定義) を自動的にインストールし、事前に定義された頻度で保護を最新の状態に更新します。

・マルウェア対策エンジンの更新:Microsoft マルウェア対策エンジンを自動的に更新します。

・マルウェア対策プラットフォームの更新:Microsoft マルウェア対策プラットフォームを自動的に更新します。

・アクティブ保護:検出された脅威および疑わしいリソースに関するテレメトリ メタデータを Microsoft Azure に報告して発生中の脅威に迅速に対応すると共に、Microsoft Active Protection System (MAPS) を使用して同期されたシグネチャをリアルタイムで配信できるようにします。

・サンプルのレポート:Microsoft マルウェア対策サービスにサンプルを提供および報告し、サービスの調整およびトラブルシューティングを可能にします。

・除外:アプリケーションとサービスの管理者は、ファイル、プロセス、およびドライブ の除外を構成できます。

マルウェア対策イベントの収集

参考文献:Azure Cloud Services および Virtual Machines 向け Microsoft マルウェア対策

https://docs.microsoft.com/ja-jp/azure/security/fundamentals/antimalware

ただし複数台で利用している場合、

仮想マシンが感染しているのかを一覧で判断できないため、別のサービスと組み合わせて利便性を向上する必要があります。

Log Analyticsを使用すれば、Antimalwareを使用している仮想マシンの状態を一括監視できますので、今回はこちらの紹介を行います。

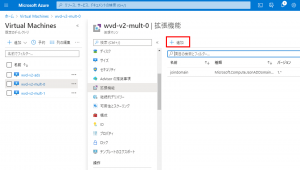

せっかくなので、WVD(Windows Virtual Desktop)のWindows10 マルチセッションVMを利用して、動作を見てみたいと思います。

設定手順

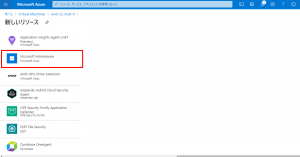

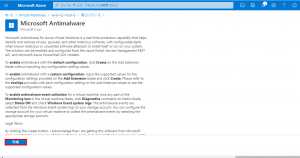

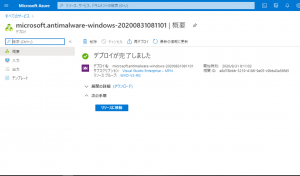

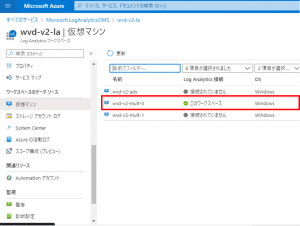

まずマルチセッションVMにAzureVMの拡張機能から「Microsoft Antimalware」を有効化します。

次にLogAnalyticsをデプロイします。

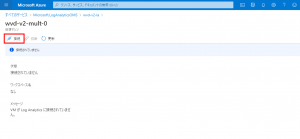

LogAnalyticsデプロイ後、マルチセッションVMにエージェントを導入します。

最後にLogAnalytics で「マルウェア対策評価」を有効化します。

以上で準備完了です。

動作確認

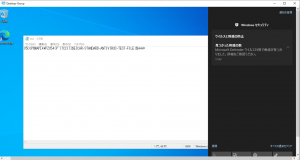

マルチセッションVM上でエイカーファイルを配置し、検知されることを確認します。

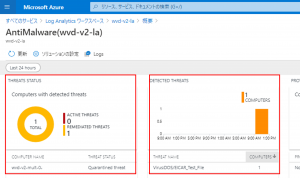

LogAnalytics を表示すると、検知結果を確認できます。

ちなみにOSにもイベントログが記録されます。詳細は以下の過去記事に記載してます。

・Azure Antimalware でウイルスを検知した場合、どのような動作が起こりますか?

https://cloudsteady.jp/post/3095/

まとめ

Windows マルチセッションVMでも問題なくLogAnalytics で監視することができました。

メールでのアラート通知機能やビュー等もカスタマイズできたりもするので、

WVD 機能検証にあわせてセキュリティ機能としても実装・検証することをお勧めします。

(この記事が参考になった人の数:4)

(この記事が参考になった人の数:4)