はじめに

Azureポリシーを一言で表すと、「Azureリソースに対して制限を加えるサービス」です。

例えば、

✓リソースは○○リージョンのみ作成可能にする

✓リソースにはタグをつける

などのポリシーをAzureリソースに対して適用することができ、Azureポリシーを活用することで、

Azure環境を組織のルールに沿った状態に保つことができます。

今回は、便利なAzureポリシーの特徴や仕組みについてご紹介します。

💡詳細

- ライセンス

built-inでAzure環境に用意されています - 場所

Azureポータル>ポリシー

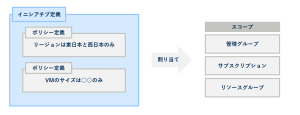

2つの「定義」

- ポリシー定義

一つ一つのルールのこと - イニシアチブ定義

複数のポリシー定義を一つにまとめたもの

イニシアチブ定義を利用すると、関連するいくつかのポリシーを一つのパッケージとして一括で適用できるという利点があります。

また、ポリシーには既存で作成されているポリシーもありますが、カスタムポリシーとして自由に内容を作成することも可能です。

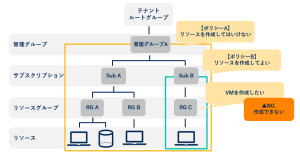

ポリシーの継承関係

上位のリソースにAzureポリシーを適用すると、その配下のリソースにも全て適用される仕組みです。

例のように、相反するポリシーを設定した場合、より厳しいポリシーが優先されます。

ポリシーの中身

ポリシーはJSON形式でルールが記述されています。

中でも、「policyRule」配下にルールの内容が記載されています。

例)「許可された場所以外にリソースを作成することはできない」ルール

RBACと比較してみる

Azureポリシーと概念が似ている仕組みとして、RBACがあります。

以下のように、Azureポリシーはリソースに対して決まりごとを定義するイメージで、

RBACはロールを割り当てることで、ユーザーが操作できる範囲を定義していくイメージになります。

■Azureポリシー

→リソースの状態を制限する

対象のスコープではやってはいけないことを決める仕組み

例) リソースグループAは、East Asiaにはリソースを作成することができない

■ RBAC(ロールベースのアクセス制御)

→ユーザーのロールに応じてアクセスとアクションを割り当てる

ユーザーがやって良いことを決める仕組み

例)ユーザーAはDBを起動してよい

ちなみにRBACにおいて、

組み込みロールを使用する場合、ライセンスは不要です。

カスタムロールを使用する場合は、ロールを割り当てるすべてのユーザーに対してMicrosoft Entra ID P1 ライセンスが必要です。

おわり

Azureポリシーを活用することで、企業の決まりに沿ったAzure環境を目指すことができます。

RBACを活用することで、最小限の特権をユーザーに付与することができます。

よって、余分に強いロールを付与せずにすむため、セキュリティ向上を目指すことができると思います。

弊社はAzure関連やMicrosoft365製品の導入支援を行っています。

お気軽にお問い合わせください。

お問い合わせはこちら

(この記事が参考になった人の数:1)

(この記事が参考になった人の数:1)