こんにちは!

本稿ではADDSサーバーのローリングアップグレードに影響した話を元に、

- Kerberos認証の概要

- ADDSサーバーのローリングアップグレードとセキュリティ更新プログラムの密接な関係

- どのように更新プログラムの適用状態を組織で管理するか?

といった内容をご紹介致します!

本稿のまとめ

- ある更新プログラムでKerberos認証の認証プロセスが一部変更された例がある

- ADDSサーバーのアップグレードでは更新プログラムの適用状態に注意する必要がある

目次

Kerberos認証について

Active Directoryと切っても切り離せないのがKerberos認証という認証方式です。まずはこの概要を整理しておきましょう。

Kerberos認証

Kerberos(ケルベロス)認証は、ユーザーやコンピューターの認証を安全かつ便利に行うための認証方式です。Active DirectoryにおいてSSO(シングルサインオン)を実現しているのもKerberos認証です。ではその仕組みについてひも解いてみます。

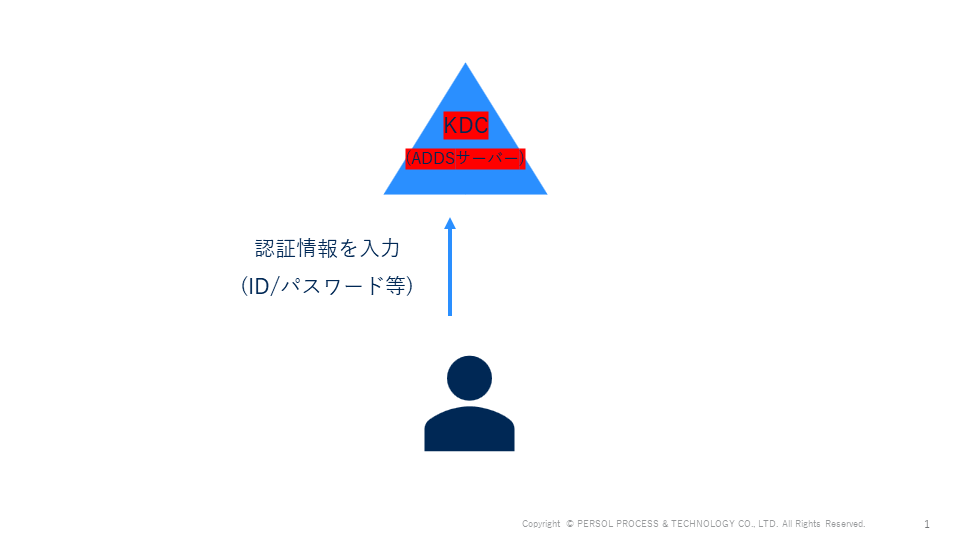

Kerberos認証における登場人物は、ユーザー(クライアント)、キー配布センター(KDC)、各種リソースやサービスです

- ユーザー(クライアント)

- キー配布センター(KDC)

- 各種リソースやサービス

です。Active Directory環境ではADDSサーバー(ドメインコントローラー)がKDCを担っています。

ユーザーがSSOでサービスにアクセスするまでの流れは以下の通りです。

1.ユーザーが自身の認証情報(ID/パスワードなど)をKDCに提示する

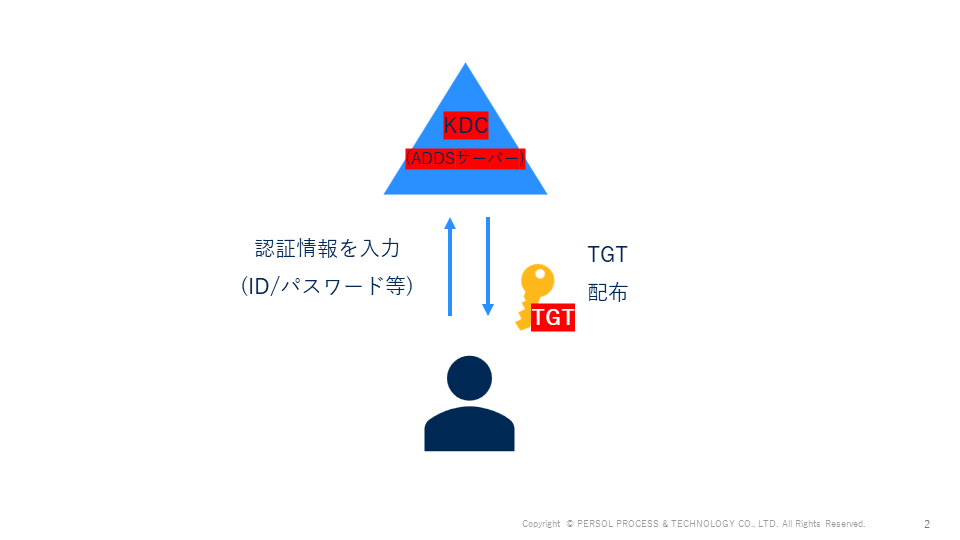

2.KDCはユーザーにTGT(Ticket-granting ticket)を配布する

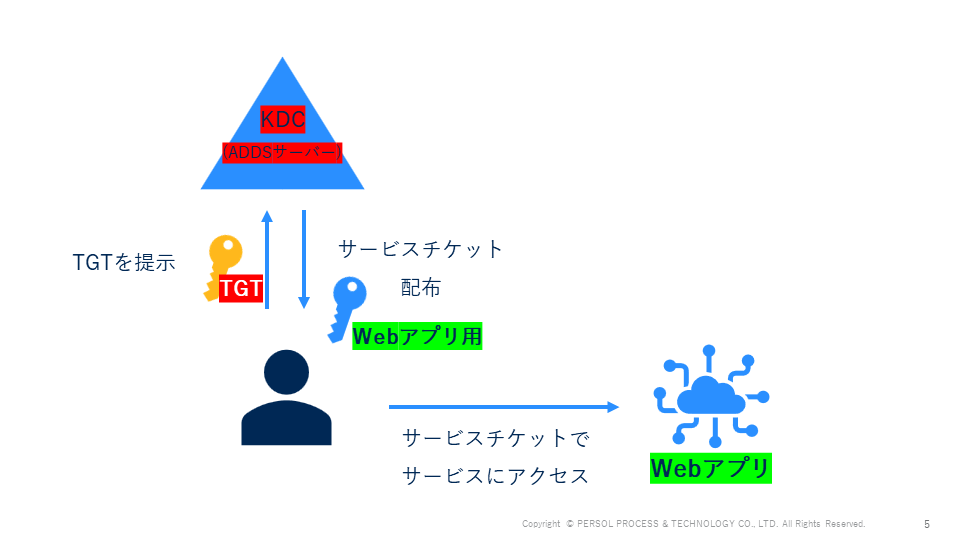

3.ユーザーは各種リソースごとにアクセス要求とTGTをKDCに提示する

4.KDCはユーザーに対象リソースへのサービスチケットを配布する。ユーザーはそのサービスチケットに対応するサービスに認証情報の入力なしにアクセスできる(SSO)

5.ユーザーはサービスチケットを用いて目的のリソースにアクセスできる

ユーザーは1. で認証情報を入力するだけで、後はTGTというチケットひとつでサービスごとのサービスチケットを都度取得できるようになります。

よくスーパー銭湯の入館手続と入館証による施設利用の流れと例えられます。スーパー銭湯でも、入館時にお金を払うことでブレスレットなどの入館証を身に着け、館内では自動販売機にブレスレットをかざすだけでコーヒー牛乳をもらうことができますよね(もちろん退館時に清算しますが)。これもSSOと言えると思います。

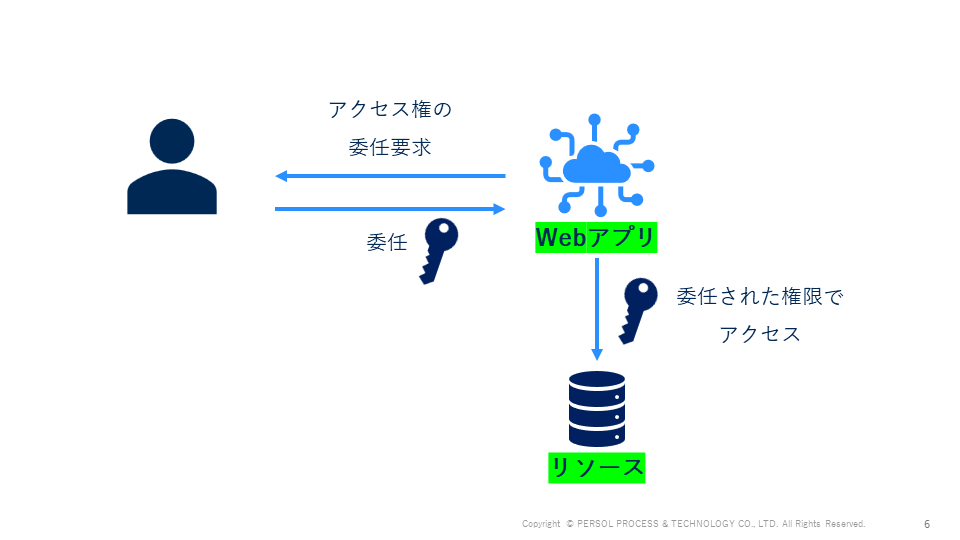

また、アプリケーション側がユーザーのリソースにアクセスするような処理を考えると、アプリケーションにもユーザーの権限を与える必要があります。これを実現する仕組みをKerberos委任と呼びます。

セキュリティ更新プログラムとADDSサーバー

実際のセキュリティ更新プログラム

さて、ここまでKerberos認証についてご紹介しましたが、この認証プロセスに直接影響を与えるようなセキュリティ更新プログラムがありました。実例として、脆弱性CVE-2022-37967 への対応についてご紹介します。

CVE-2022-27967

この脆弱性は、前述のKerberos委任に関するものです。従来はアプリケーションにユーザーの認証情報を委任する際に、認証情報に関する検証を何も行っていませんでした。そのため悪意のある攻撃者が委任が許可されたアプリケーションを制御できるようになると、特権を昇格することができてしまいました。

PAC署名

2022 年 11 月 8 日のパッチで、ユーザーの始めの認証時に配布されるTGTにPAC署名という署名を記述することになりました。

これは、

- ユーザーSID

- ユーザーの所属セキュリティグループ

のセットで、そのユーザーがどのような特権を持つのかを提示することができます。これらの情報を元にユーザーの権限を適切に検証できるようになり、意図したユーザーだけがKerberos委任を利用できます。

ローリングアップグレードでは更新プログラムの適用状態に注意する

前述のパッチによって本脆弱性は対処されましたが、ADDSサーバーのローリングアップデート時には対象サーバーのセキュリティ更新プログラムの適用状態に注意しましょう。

なぜなら、ADDSサーバー間で前述のパッチの適用状態が異なると、古い認証プロセスから配布されたPAC署名が無いTGTが拒否されるようになってしまうためです。これにより、ユーザーがリソースにアクセスできない等の認証における障害が発生する可能性が高いです。

よって、ローリングアップグレード前には事前に最低限のセキュリティ更新プログラムを全台に適用しておくなど、アップグレード作業の工程に工夫が必要となります。

まとめ

- ある更新プログラムでKerberos認証の認証プロセスが一部変更された例がある

- ADDSサーバーのアップグレードでは更新プログラムの適用状態に注意する必要がある

注意すべきではあるのですが、なかなか管理が大変だろうと捉えておられる方々も多いかと思います。

こういった管理に対して便利なツールがあるのですが、長くなってしまったので次回以降でお伝えできればと思います!

ここまでご覧頂き有難う御座いました!失礼致します。

(この記事が参考になった人の数:1)

(この記事が参考になった人の数:1)