はじめに

Sentinelのオートメーションルールとは、特定のインシデントやアラートが検出された際に、設定したアクションが自動的に実行されるルールです。

例)特定のインシデントが発生した場合に、管理者に通知する

手作業では手間がかかる工程においても、オートメーションルールを活用することで自動化が実現できます。

このようなルールを作成して活用することで、セキュリティ管理者の運用負荷の軽減が期待できるのではないでしょうか。

今回は、オートメーションルールの作成と動作確認を実際に試してみました。

参考になりますと幸いです。

【オートメーションルールの作成場所】

Microsoft Azure(https://portal.azure.com/)> Microsoft Sentinel > 構成 > オートメーション

オートメーションルールの構成要素

■トリガー

→オートメーションルールは、インシデントの作成/更新 または アラートが作成された時にトリガーされ発動します。

■条件

→アクションを実行するための条件を指定します。

■アクション

→条件を満たした時に実行するアクションを定義します。

これら3つの要素をカスタマイズして、自分独自のルールを作成することができます。

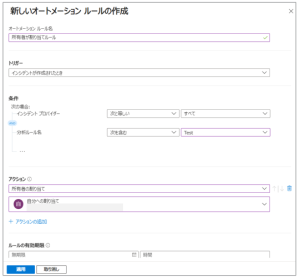

ルールを作成する

実現したいこと:分析ルール名「Test」によって検出されたインシデントに対して、所有者を自動的に割り当てたい

■トリガー:インシデントが作成されたとき

■条件:分析ルール名「Test」

■アクション:所有者の割り当て

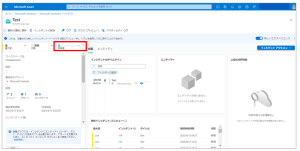

動作の確認

検出されたインシデントに対して、所有者が自動的に割り当てられました。

おわりに

今回は簡単なルールということもありますが、オートメーションルールの作成方法・使い方はシンプルでした。

他にもSentinelには分析ルール・クエリなど様々な機能があります。

弊社では導入支援等を行っているため、お気軽にお問い合わせください。

(この記事が参考になった人の数:1)

(この記事が参考になった人の数:1)