この記事は更新から24ヶ月以上経過しているため、最新の情報を別途確認することを推奨いたします。

はじめに

DXプラットフォーム 2部の崔です。今回はテーマの通り、NPS拡張機能とAzureADを使用した

RDゲートウェイインフラストラクチャの統合の追加設定となります。

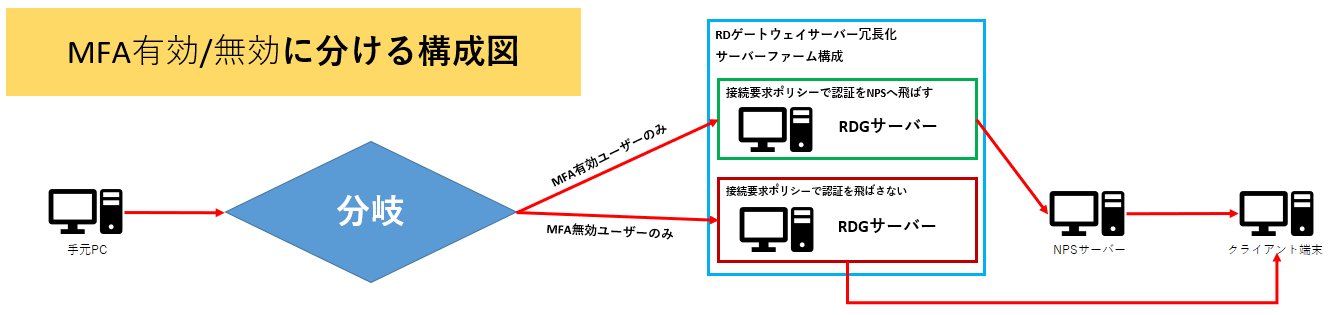

内容としては、「MFA有効と無効なユーザーに分けて認証する」ことになります。

基本設定は以下MSドキュメントを参考にして設定お願いします。

https://learn.microsoft.com/ja-jp/azure/active-directory/authentication/howto-mfa-nps-extension-rdg#install-the-nps-extension

MFA有効と無効なユーザーに分けて認証する

お客様ニーズにより、RDゲートウェイサーバー経由を必須とし、MFA有効なユーザーと無効なユーザーに分けて認証する場面が出てきます。

Microsoft 社のサポートからは、RDゲートウェイサーバー1台とNPSサーバー2台で実現可能と問い合わせから回答がありましたが、

今回はRDゲートウェイサーバー2台とNPSサーバー1台で実現可能な方法について紹介します。

MSドキュメントの通りに設定後、MFA無効ユーザーが通るRDゲートウェイサーバーのみ追加設定必要となります。

<MFA無効ユーザーが通るRDゲートウェイサーバーの追加設定>

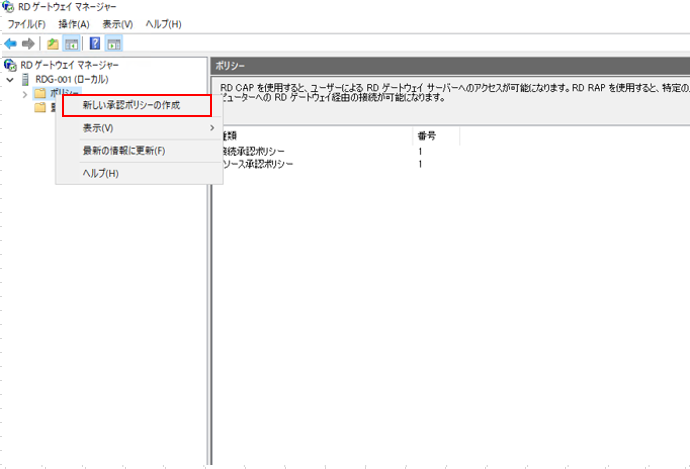

1.「RDゲートウェイマネージャー」を開き、「ポリシー」を右クリック

2.「新しい承認ポリシーの作成」を選択

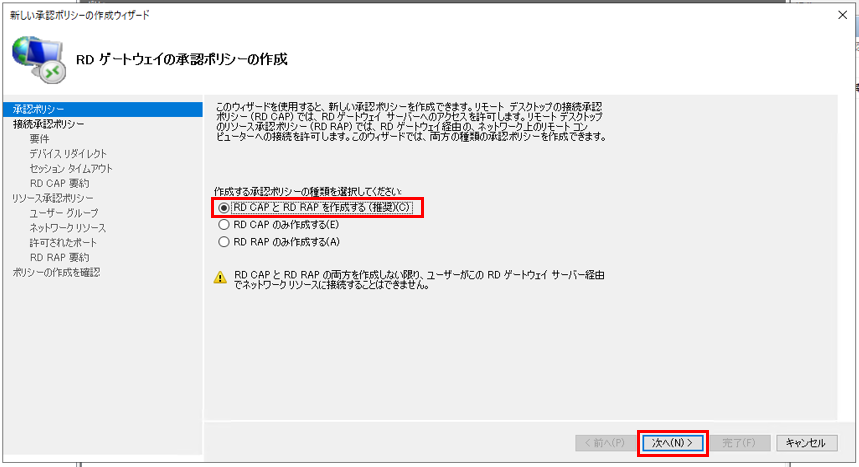

3.「RD CAPとRD RAPを作成する」を選択後、「次へ」を選択

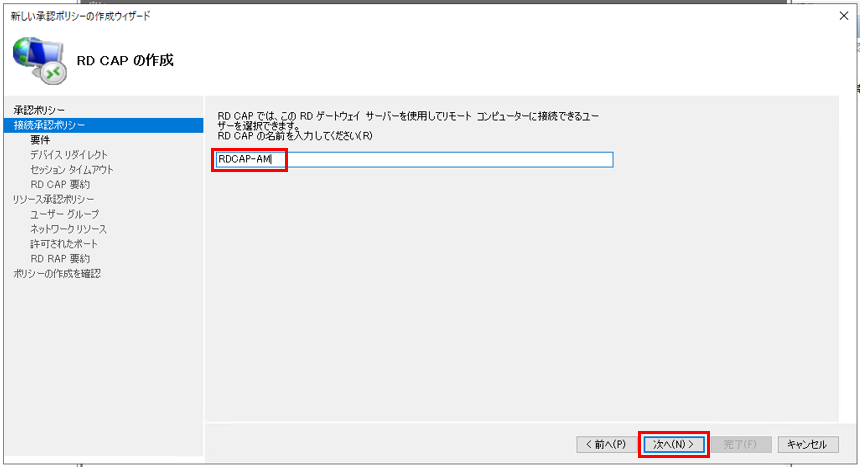

4. 任意の名前を入力後、「次へ」を選択

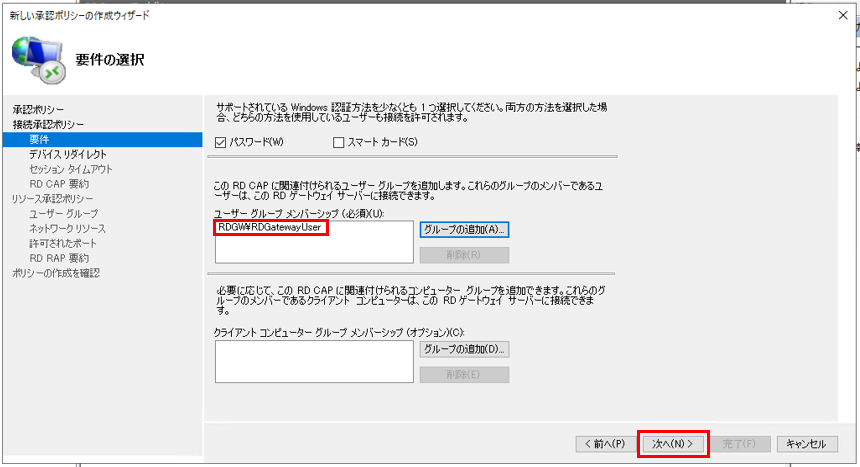

5. ユーザーグループの「グループ追加」を選択後、MFA無効ユーザーグループを追加して「次へ」を選択

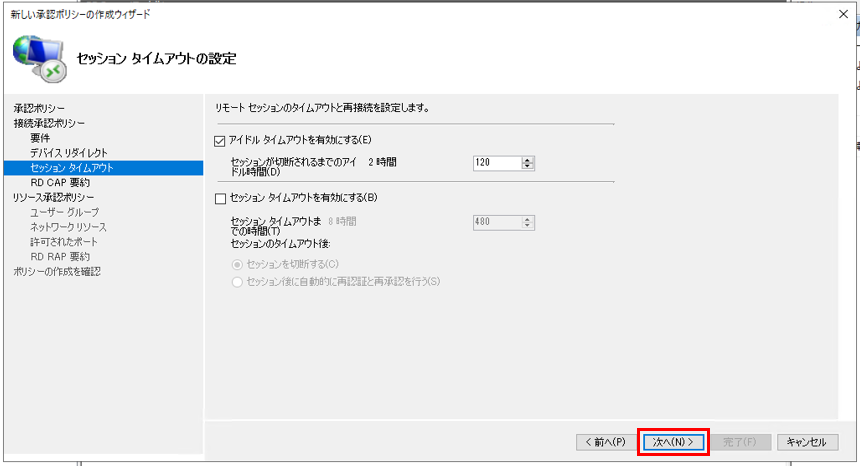

6. タイムアウト設定画面が表示されたら要求に合わせてチェックして「次へ」を選択

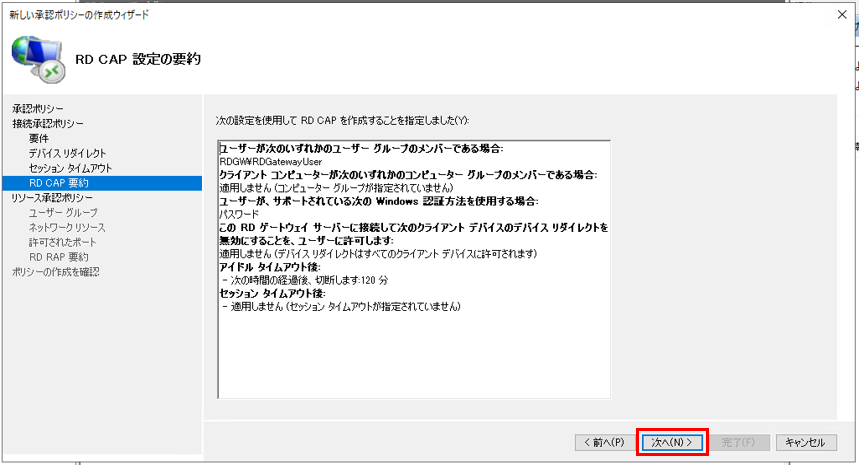

7.「次へ」を選択

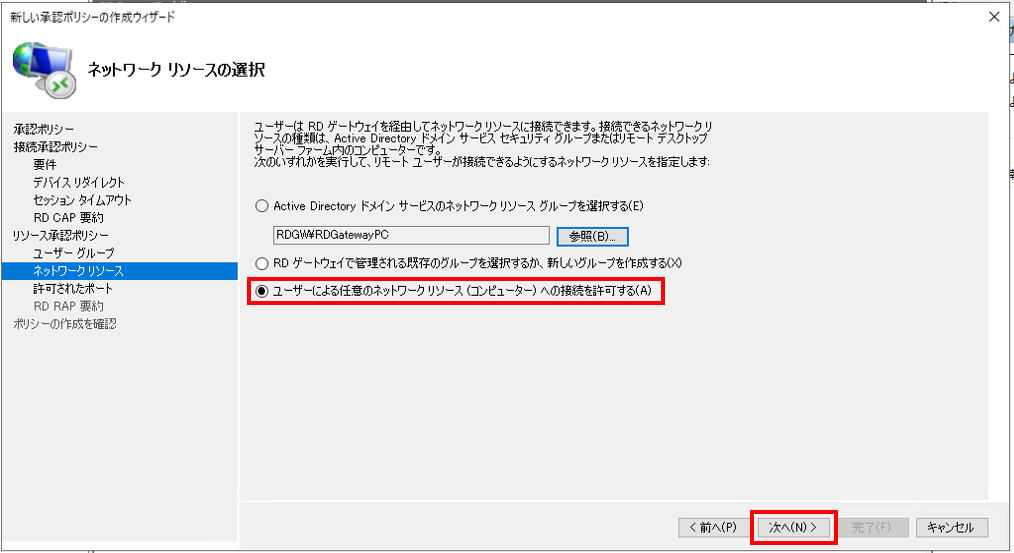

8.「ユーザーによる任意のネットワークリソースへの接続を許可する」を選択

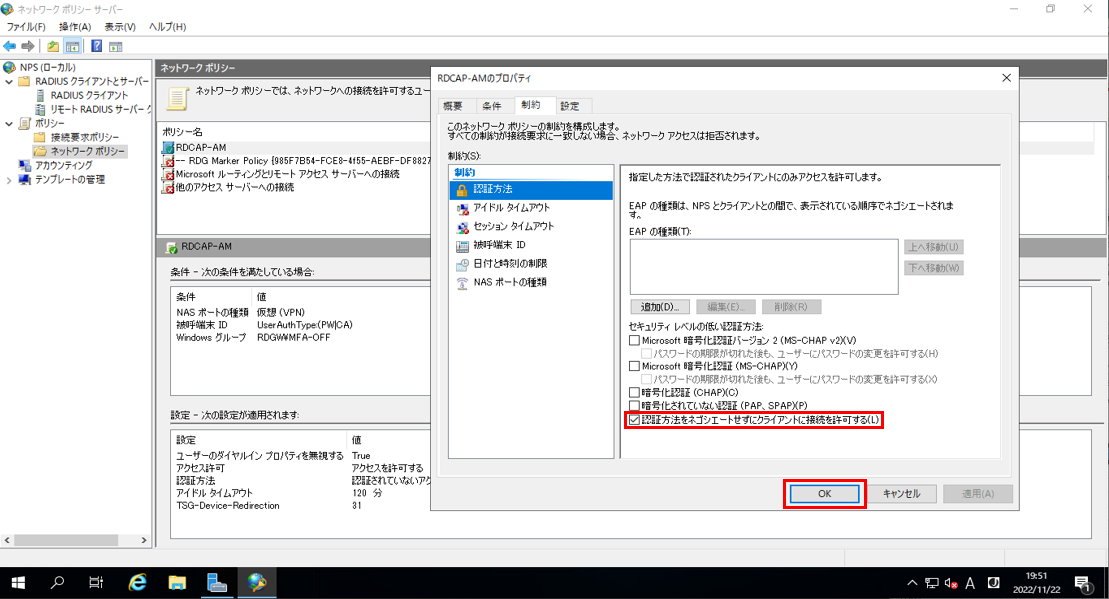

9.「次へ」を2回選択後、「閉じる」を選択

10.「サーバーマネージャー」から「ネットワークポリシーサーバー」を開く

11.「ポリシー」を展開し、「接続要求ポリシー」を選択

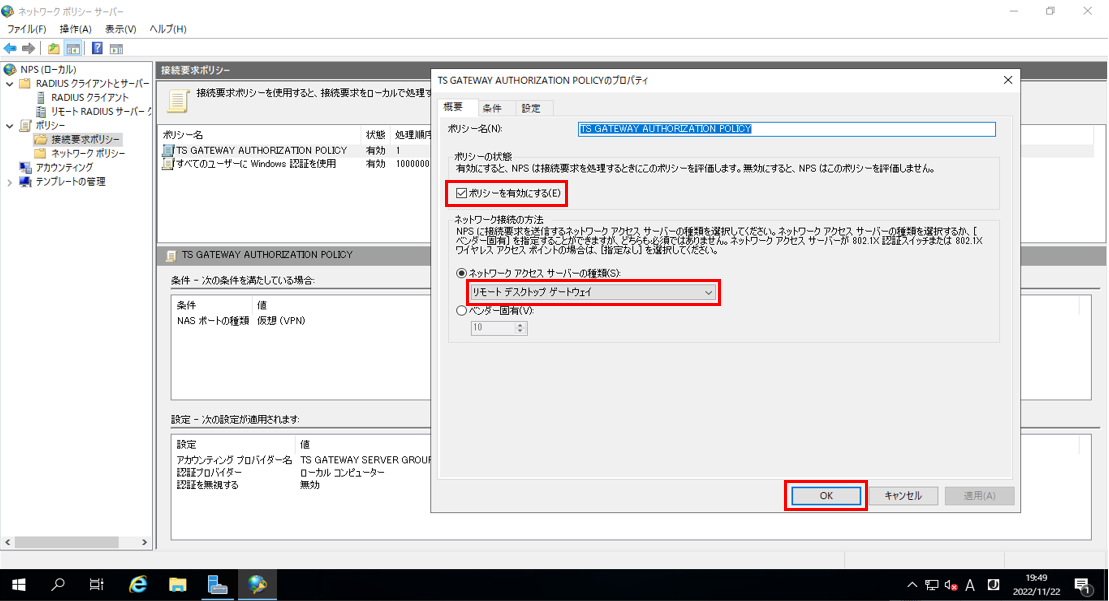

12.「TS GATEWAY AUTHORIZATION POLICY」タブをクリック

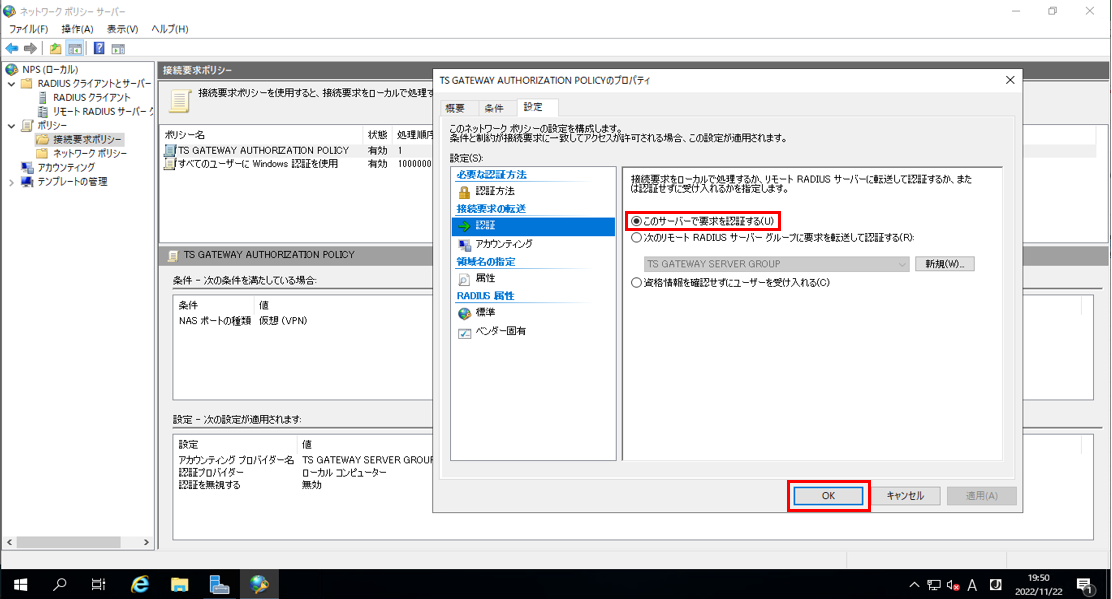

13.「設定」タブを選択後、「認証」を選択

14.「このサーバーで要求を認証する」にチェックして「OK」を選択

15.「ネットワークポリシー」を選択後、「他のアクセスサーバーへの接続」を右クリック

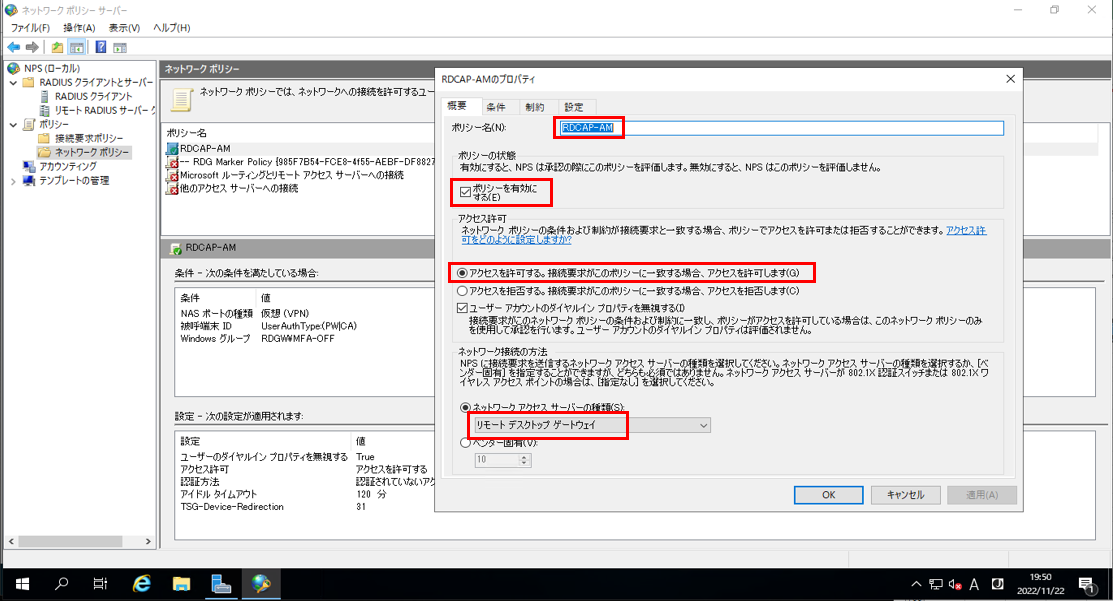

16.「ポリシー複製」を選択後、複製されたポリシーを開く

17.「ポリシー名」を任意に変更し、「ポリシーを有効にする」にチェック

18.「アクセスを許可する。接続要求がこのポリシーに一致する場合、アクセスを許可します」にチェック

19.「ネットワークアクセスサーバーの種類」から「リモートデスクトップゲートウェイ」を選択

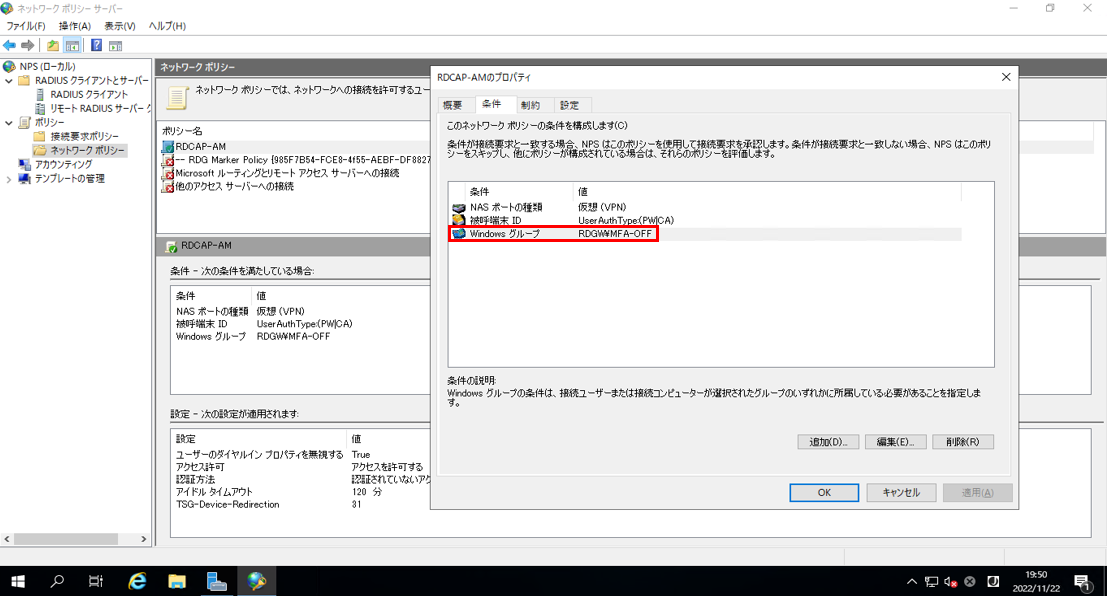

20.「条件」タブを選択後、「追加」を選択してMFA無効ユーザーグループを追加

21.「制約」タブを選択後、「認証方法」にある「認証方法をネゴシエートせずにクライアントに接続を許可する」にチェック

22.「OK」を選択

23. 最後にポリシーの順序を「1」に変更

【補足】RDゲートウェイサーバー2台はドメイン参加とサーバーファーム構成が必要です。

以上となります。

(←参考になった場合はハートマークを押して評価お願いします)

(←参考になった場合はハートマークを押して評価お願いします)