この記事は更新から24ヶ月以上経過しているため、最新の情報を別途確認することを推奨いたします。

はじめに

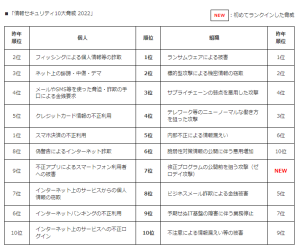

2022年1月27日にIPAが「情報セキュリティ10大脅威 2022」を公開しました。

こちらは、2021年に発生した社会的に影響が大きかったと考えられる情報セキュリティにおける事案から、IPAが脅威候補を選出し、情報セキュリティ分野の研究者、企業の実務担当者など約150名のメンバーからなる「10大脅威選考会」が脅威候補に対して審議・投票を行い、決定したものとなります。

本記事では、IPAが公開した「情報情報セキュリティ10大脅威」で初めてランクインした脅威「ゼロデイ攻撃」についてご紹介いたします。

主に、ゼロデイ攻撃の説明や事例、流行した背景、対策をご説明いたします。

IPA:情報セキュリティ10大脅威

ゼロデイ攻撃とは

ゼロデイ攻撃とは発見されたセキュリティホールの修正パッチが公開されるまでのタイムラグをついた攻撃の総称です。修正パッチのリリース日(1日目)よりも前に行われる攻撃としてゼロデイ(0日目)として表現されます。

セキュリティホールの存在やその修正パッチが公に知られていない中で発生するため、ゼロデイ攻撃は防ぐことが困難であり、サイバー攻撃の中でも大きな脅威となっています。

被害事例

三菱電機株式会社は2020年1月20日に発表した不正アクセス被害について、調査によって判明した攻撃手法や対応経緯の詳細を発表しました。攻撃者はWindowsに標準搭載された「PowerShell」を悪用する「ファイルレスマルウェア」を用いて、同社の中国拠点から日本国内のウイルス対策管理サーバーへと感染を広げていました。

2019年6月28日、社内で使っていた端末の不審な挙動を確認して、外部からのアクセスを制限するなど対策しました。調査の結果、第三者から不正アクセスを受け、データを外部に持ち出されていました。流出した可能性のある個人情報は8122人分で、技術情報や営業資料を含めるとデータ量は200MBに上りました。

監視システムをすり抜けるような高度な手法で、一部の端末では持ち出されたデータを特定するためのログデータも消去されていたため、調査に時間がかかったとしています。

三菱電機株式会社 不正アクセスによる個人情報と企業機密の流出可能性について

ゼロデイ攻撃が急激に増加した背景

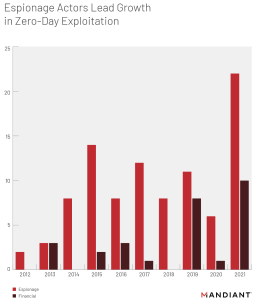

ゼロデイ脆弱性を悪用する攻撃者は、依然として国が支援するスパイグループとなります。しかし、近年金銭目的の攻撃者が増加しています。2014年から2018年にかけてゼロデイ脆弱性を金銭目的で攻撃する攻撃者は多くなかったのですが、2021年にはゼロデイ脆弱性を悪用する特定された攻撃者の約3分の1が金銭目的でした。

下の図ではMANDIANTが公開したデータとなり、赤色の棒が「スパイ活動」で茶色の棒が「金銭目的活動」となります。

MANDIANT:ゼロトレランス: 2021 年に悪用されるゼロデイ攻撃はこれまで以上に増加

対策について

OSやプログラムを最新にアップデートする

ゼロデイ攻撃は、ソフトやOSの脆弱性を狙って攻撃が行われます。そのため、OSやプログラムを最新の状態にアップデートすることが非常に重要です。

さらに、OSやプログラムのアップデートと併せてベンダーサポートの切れた製品の利用を控えることも重要です。

ゼロデイ攻撃は、修正プログラムが実施される前の脆弱性を突いた攻撃ですが、サポート切れの製品は、そもそも修正プログラムが適用されません。万が一、脆弱性が発見された場合、真っ先に攻撃されてしまうことになります。

このような被害を防止するためにも、現在お使いのOSなどを最新の状態にアップデートすることやサポート切れの製品がないかどうかをチェックしておきましょう。

EDR製品の導入

EDR(Endpoint Detection and Response)とは、エンドポイントセキュリティの一種であり、PCやタブレットなどのネットワークに接続されているエンドポイントの動作を監視し、不審な動きや異常を検知するための手法です。

EDR製品を利用することで、万が一、マルウェアが侵入した場合もその振る舞いを検知し、除去するといった初動の対処を速やかに行います。こうすることで、被害を最小限に抑えることができます。

サンドボックスの導入

サンドボックスを利用して作られる仮想環境は、コンピューター内の他の環境とは隔離された独立した環境となっています。

外部から届いた悪意のあるファイルやプログラムに気付かず実行したら、マルウェアに感染して被害を受けてしまったというケースは多くみられるものです。

このとき、サンドボックス内部でプログラムを動作させることで、仮にそのファイルやプログラムがマルウェアだったとしても実環境とは分離されているため、影響を受けることはありません。ゼロデイ攻撃においても、その被害を最小限に留めることができます。

最後に

本記事では、ゼロデイ攻撃の特徴や被害事例、流行した背景とその対策についてご紹介いたしました。

企業・ユーザーにとって時間的なタイミングが鍵となるゼロデイ攻撃において、今回ご紹介した対策は被害を食い留める有効な対策と言えます。

しかし、サンドボックスやEDR製品といったシステムに頼りすぎるのは賢明ではありません。

システムと同様に、ユーザー自身もOSのバージョン管理やパスワード管理、社内のルールを随一確認しておきましょう。

(この記事が参考になった人の数:1)

(この記事が参考になった人の数:1)