この記事は更新から24ヶ月以上経過しているため、最新の情報を別途確認することを推奨いたします。

こんにちは Security Architect 上口です。

Microsoftは米国オーランドで9月24~28日の間、Microsoft ignite 2018 を開催している真っ最中ですが、私が、シビれる!!

と思ったものを続々とBlogで掲載します。

今回すごい!と思ったものは、「パスワードの必要ない世界へ」というメッセージを強く押し出しており、今回ご紹介するものもその一つです。

今までOffice365ポータル、Azureポータル、MyAppsへサインインする場合(Azure AD)モダン認証 (ADAL : Active Directory Authentication Library) の恩恵を受け、サインイン時に多要素認証を行うことでセキュリティ的に多層防御を行う仕組みがありました。今後も従来どおりの多要素認証を行うことは出来ますが、今回せっかくアップデートがあったので、早速パスワードなしで認証したいと思います。

『え?パスワード無しってことは、、セキュリティレベルが低下したのではないか??!!』

そんなことはありません!

今回マイクロソフトの認証システムは、サインイン時にIDを入力した後パスワードを必要とせず、デバイスに関連付けられた生体認証や暗証番号を使用してユーザーの資格情報を有効にするKeybaseの認証を使用しています。

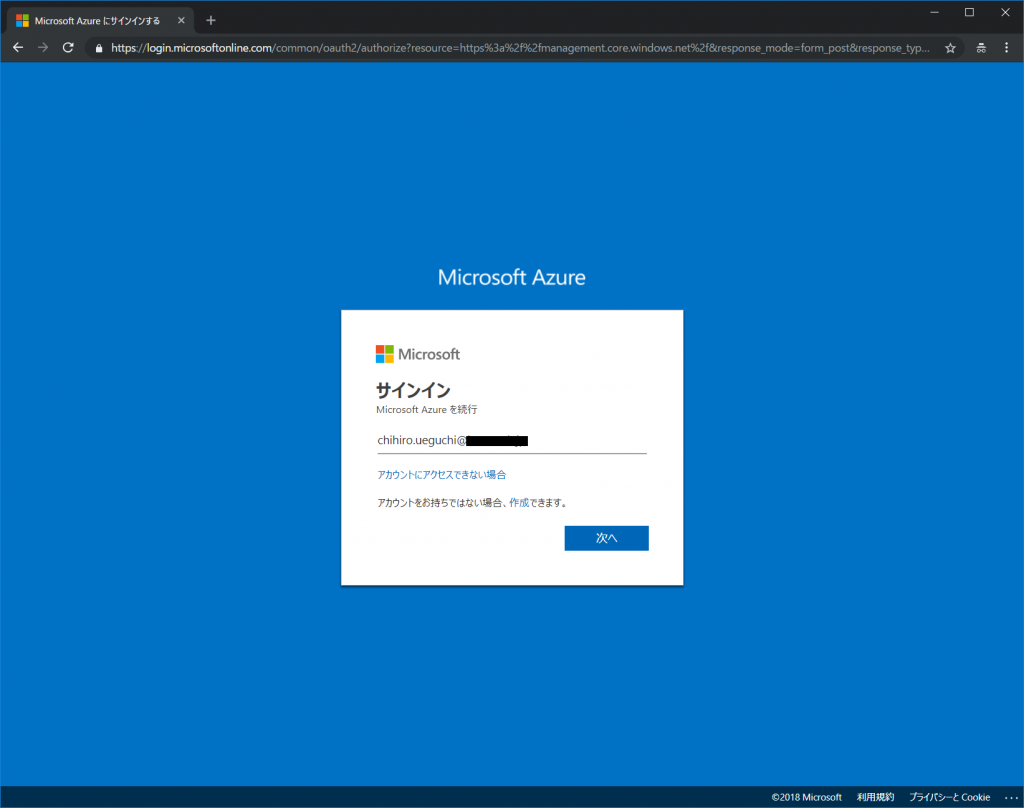

1.認証画面からIDを入力します。

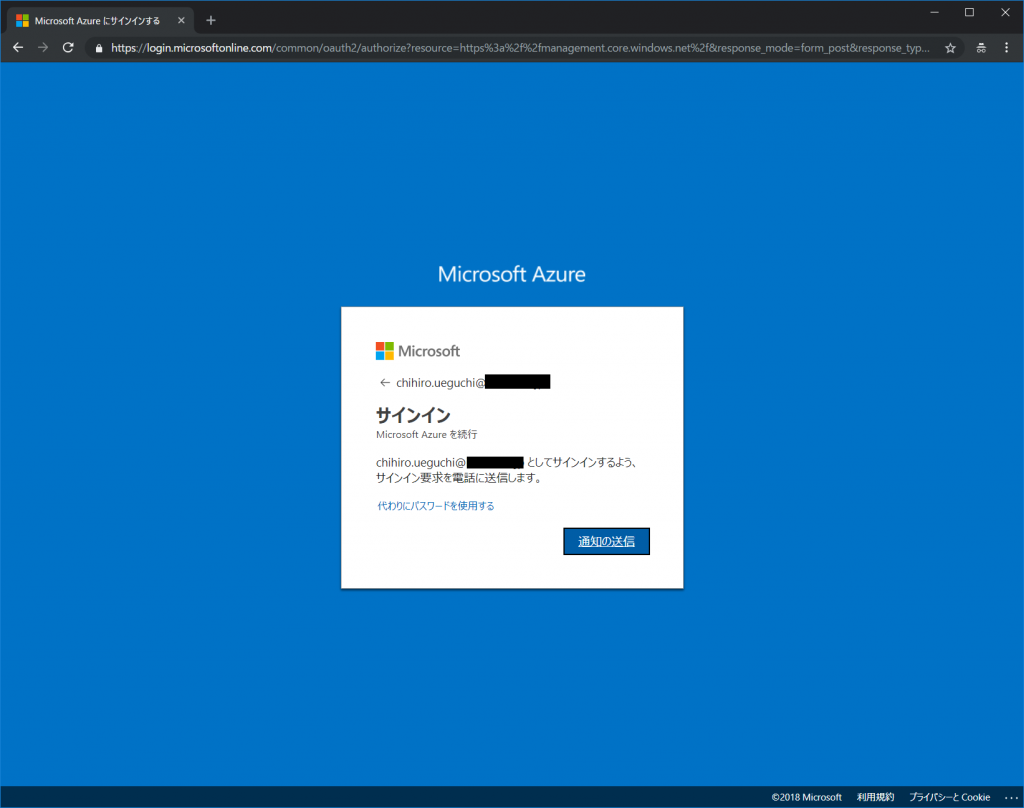

2.通知の送信をクリック

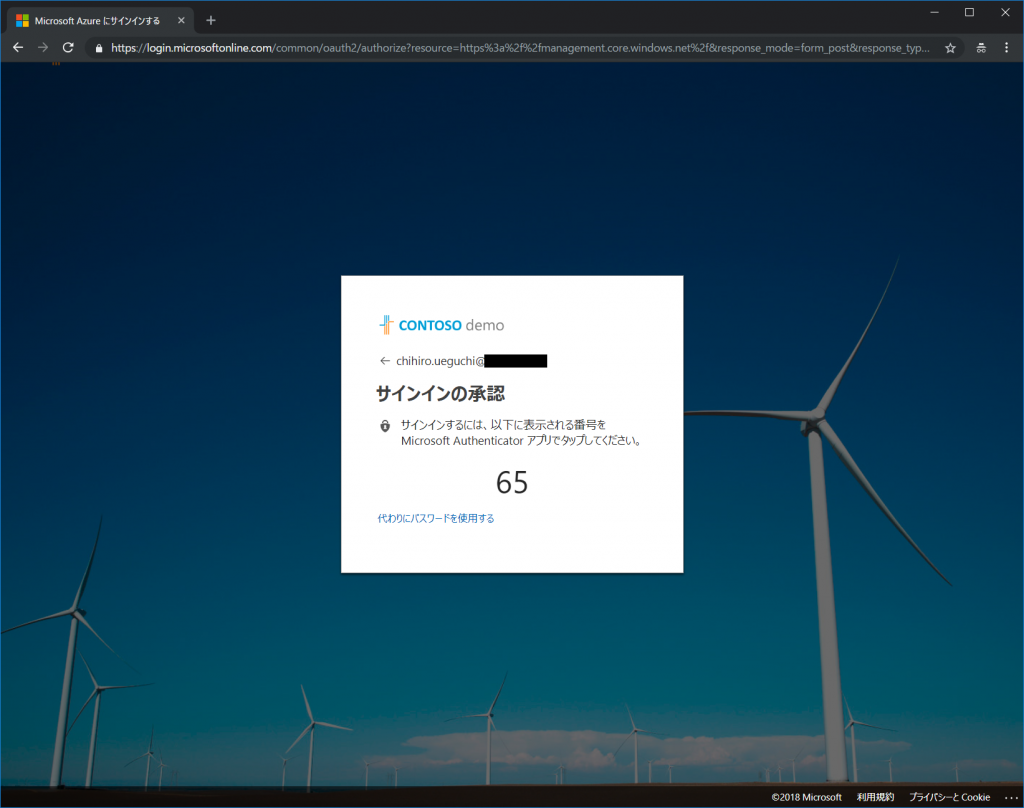

3.サインイン認証に数字が出てきます。

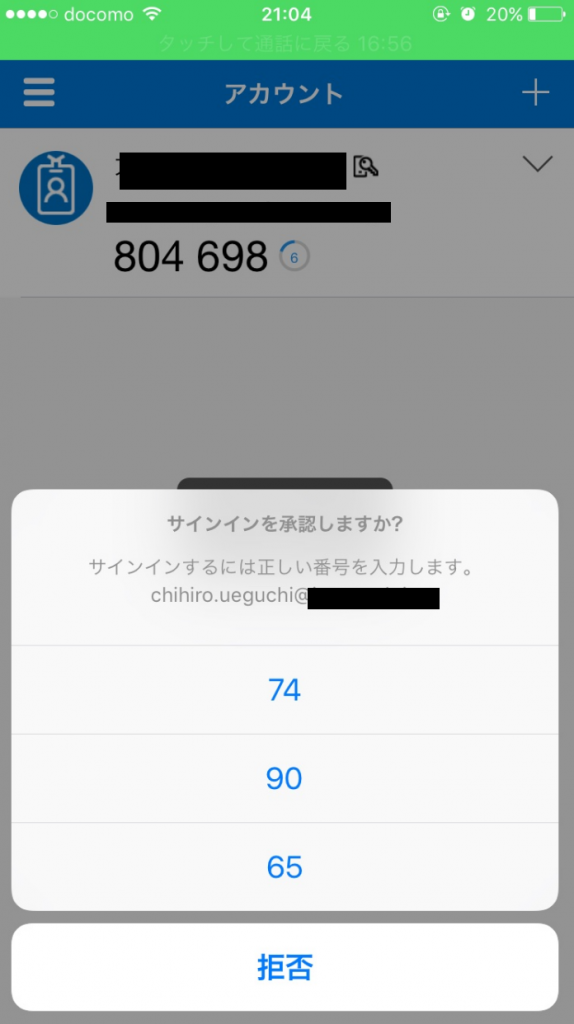

4.多要素認証を行うデバイス側の画面に数字が並んで表示されます。

5.今回65を選択すればサインイン出来ます。

※私の場合、この次に更に指紋認証を組み合わせていますので、承認を紐付けられたデバイスからのアクセス且つ、発行されたキーを入力、そして指紋認証と3段階のセキュリティを実現できます。

さて、設定方法です。

※ 設定方法も非常に簡単です。(Preview)

1.Install the public preview release of the Azure Active Directory V2 PowerShell Module.

2.In PowerShell, run two commands:

Connect-AzureAD- In the authentication dialog, sign in with an account in the tenant.

The account must either be a Security Administrator or Global Administrator. New-AzureADPolicy -Type AuthenticatorAppSignInPolicy -Definition '{"AuthenticatorAppSignInPolicy":{"Enabled":true}}' -isOrganizationDefault $true -DisplayName AuthenticatorAppSignIn

あとは、MFA 側の設定を行う必要がありますが、今回はここまでにしておきます。(GAすれば設定内容も変わるかと思いますので汗)

マイクロソフトは今後もID保護を重視して開発を行うことは間違いないと思います。

是非、ID(アカウント)整理やクラウドセキュリティのお話は当社までお問い合わせください。

お問い合わせはこちらまで。

(←参考になった場合はハートマークを押して評価お願いします)

(←参考になった場合はハートマークを押して評価お願いします)