この記事は更新から24ヶ月以上経過しているため、最新の情報を別途確認することを推奨いたします。

みなさんこんにちわ。Security Architect 上口です。

今日はAzureAD待望のアップデートの一つ、レガシー認証ブロックについてご紹介します。

機能としては6月にプレビューになっていますが、普段お客様と会話すると『 え?・できるの?? 』とよく言われるのでご紹介。

レガシー認証とは?

- POP3, IMAP4, SMTP を利用するメールクライアント

- 先進認証(modern authN)を利用しない Office クライアント(Office 2010 と 先進認証を有効化していない Office 2013)

Office365への攻撃で一番多いケースは、パスワードスプレー攻撃やブルートフォース攻撃といった攻撃が多いと言われています。

レガシー認証クライアントの弱点はこれら不正アクセス攻撃に対して有効な多要素認証が利用できないという問題 があります。

また、今回ご紹介する認証ブロックに対しても、以前までは対応出来ていなかったこともあり認証の穴になってしまう可能性があります。

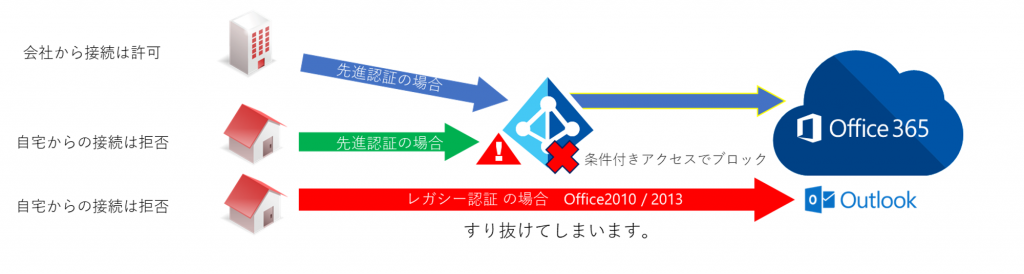

では実際にどうゆうことが想定されるのか?

ケースとしてご紹介します。

Office365 をご使用中の企業で、

Exchange Online (Outlook)を社内では使用可能にしているが、自宅からはセキュリティ上の問題で使わせたくない。

実は、

Office2010や先進新認証を有効化していないOffice2013はレガシー認証なのでブロックできず、Outlookは使用出来てしまいます。

もちろん、Exchange管理センターから検疫を組み合わせることで最終的にブロックはできるものの、設定がいくつもあるのは

正直わかりづらいですよね。。。。

そこで、今回のアップデート(6月にプレビュー)では Azure AD 条件付きアクセスでブロックできるようになりました!!

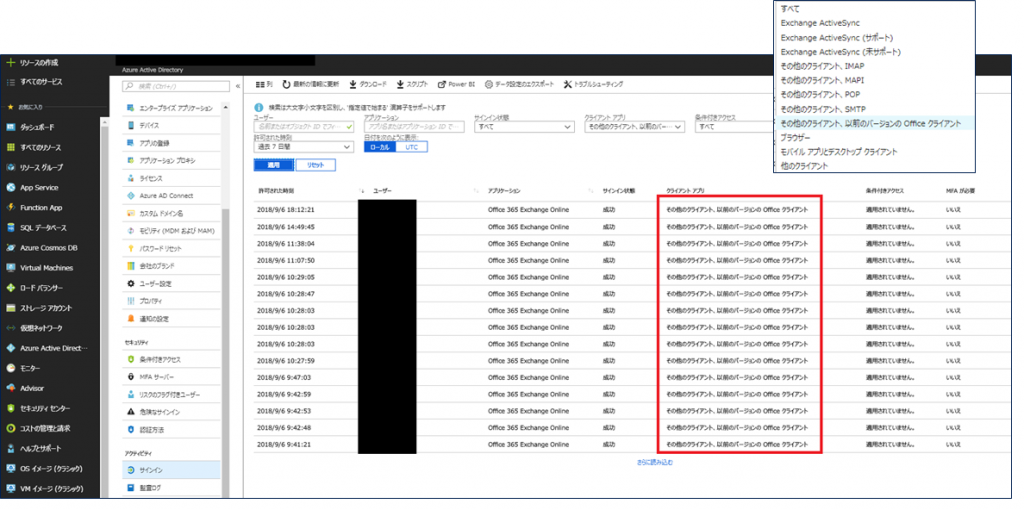

まず、レガシー認証で接続されているものを特定しましょう。

この機能は先月GAされたものですが、AzureADのサインインアクティビティ より レガシー認証 を 確認することが出来ます。

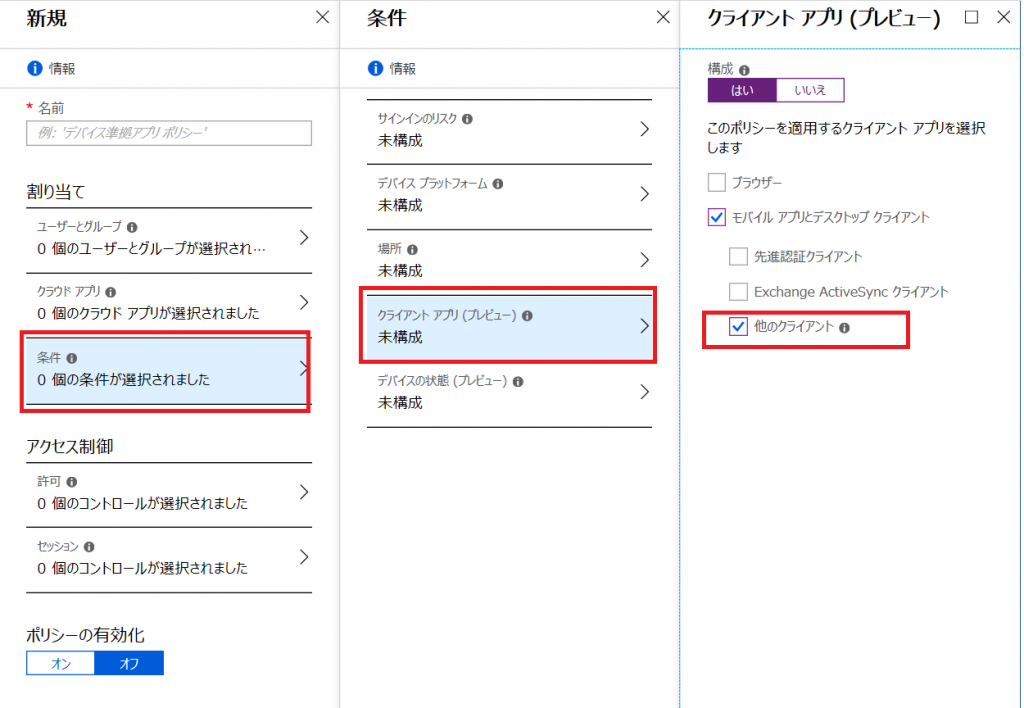

では、実際に設定してみましょう!

条件付きアクセスはご存知の通り、ユーザーグループを選択し、制御するクラウドアプリを選択します。

クライアントアプリのモバイルアプリとデスクトップクライアントを選択し、『 他のクライアント 』を 選択すると

制御可能です。

このようなクラウドならではの抜け穴や、脅威となるケースや要素が非常に多いです。

うちは大丈夫?? 見直しが必要か?と思われましたら是非弊社までお問い合わせください。

お問い合わせはこちらまで。

(この記事が参考になった人の数:2)

(この記事が参考になった人の数:2)