この記事は更新から24ヶ月以上経過しているため、最新の情報を別途確認することを推奨いたします。

こんにちは、パーソルプロセス&テクノロジーの木村です。

以下のURL先でDefender for Office 365を利用するとBuilt-In-Protectionが有効になるという紹介がございました。有効になると添付ファイルや悪意のあるURLの配信停止や、クリックしてしまった際の保護機能が実装されるそうです。

Mastering Configuration Part Three (microsoft.com)

ユーザ影響を少なくするために、悪意のあるURLの書き換えは無効化されているようです。また既に脅威ポリシーでカスタムポリシーが設定されている場合はBuilt-In-Protectionの設定は影響されないとのことです。

しかしBuilt-In-Protectionは上記のカスタムポリシーを作成していない場合、ライセンスを追加しただけで有効になってしまいます。そのため管理者側で検証や確認が完了する前に機能が展開されてしまいます。

今回はDefender for Office 365のライセンスを追加したあとのBuilt-In-Protectionの回避方法について記載いたします。

設定確認

まず下記画面がDefender for Office 365のライセンスを追加していない時の既定のセキュリティポリシーになります。

Defender for Office 365のライセンスを追加すると以下のように組み込みの保護のメニューが表示されます。

また脅威ポリシーの安全な添付ファイルと安全なリンクの詳細を確認するとBuilt-In-Protectionが有効になっております。

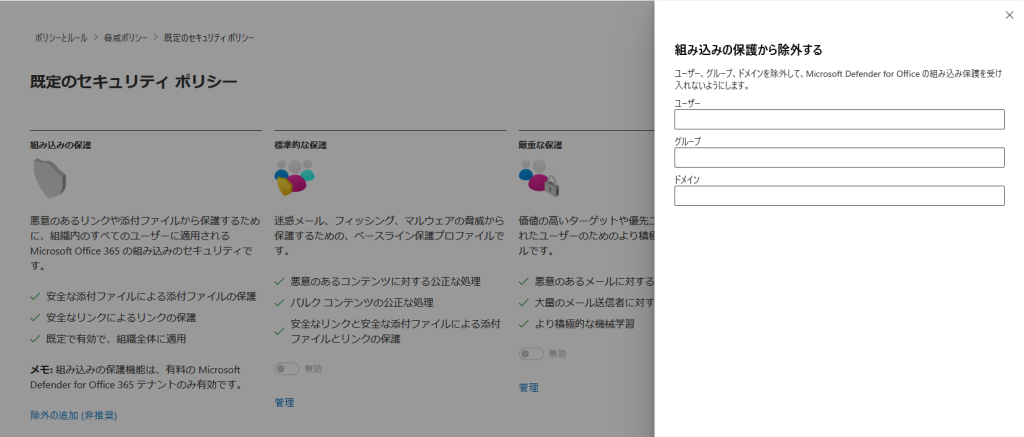

Built-In-Protectionを回避するには組み込みの保護にある除外の追加(非推奨)を選択し、グループやドメイン単位で除外指定することが可能になります。

必要な設定としては以上になります。

さいごに

Defender for Office 365のライセンスを追加しただけでBuilt-In-Protectionは有効になってしまいますが、攻撃が巧妙化している昨今では安全な添付ファイルや安全なリンクのポリシーは是非活用いただきたい機能になっております。

検証・確認が終わったら除外設定を削除いただき悪意のある攻撃に対する自動対処をご検討ください。

(この記事が参考になった人の数:3)

(この記事が参考になった人の数:3)