この記事は更新から24ヶ月以上経過しているため、最新の情報を別途確認することを推奨いたします。

Windows Virtual Desktop(以下、WVD)はご利用いただいているでしょうか。

以前、WVD で多要素認証(以下、MFA)を利用する方法について説明しました。

この中で触れた認証トークン(セッション)のコントロールについてもう少し解説いたします。

本記事の内容はプレビュー機能に基づいて解説いたします。2020 年 5 月に管理の仕組みが変わることがアナウンスされており、将来的に動作やコントロール方法が変わる場合があることにご注意ください。

WVD で MFA を使用する場合のベストプラクティス

先日の記事の中で、ブラウザでは基本的に都度 MFA で本人確認が出来る一方、クライアントアプリケーションでは初回しか MFA で本人確認がされないと説明いたしました。

クライアントアプリケーションのこの動作を変更することが出来ます。

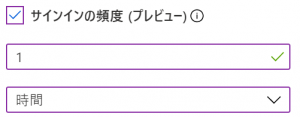

初回に登録した認証情報の有効期限を最短で 1 時間、最長 1 年に変更することができます。(既定は 90 日)

これによって、認証後 1 時間経てば本人確認の MFA が必要な挙動に設定が可能です。

設定方法

設定は Azure AD の条件付きアクセスにより設定が可能で、それには Azure AD Premium P1 以上のライセンスが必要となります。また、設定には Azure AD の全体管理者またはセキュリティ管理者の権限が必要となります。

[認証セッション コントロールの構成]

https://docs.microsoft.com/ja-jp/azure/active-directory/conditional-access/howto-conditional-access-session-lifetime#configuring-authentication-session-controls

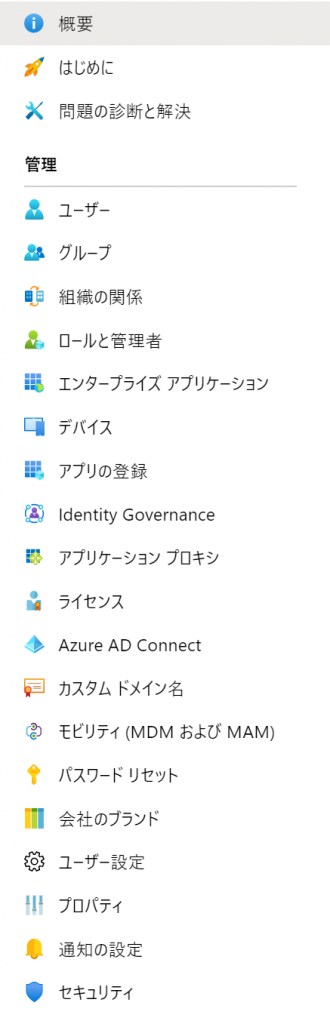

設定までの導線はいくつかありますが、Azure ポータルで Azure AD のリソースを選択肢、左のメニューの「管理」の一番下にある「セキュリティ」をクリックします。

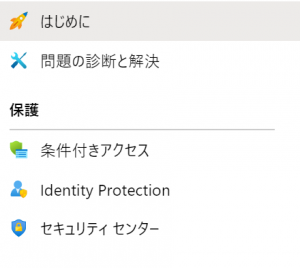

そうすると左のメニューに条件付きアクセスがあります。

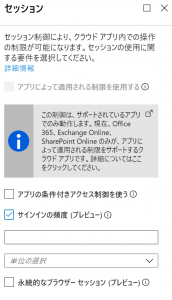

設定内容では、「アクセス制御」の「セッション」にて設定を行います。

「サインインの頻度」の設定によってクライアントアプリケーションの Azure AD 認証トークンの有効期限をコントロール可能です。

最短の設定がこちらになります。

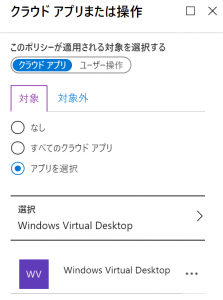

WVD 以外に影響を与えないようにするには「クラウド アプリまたは操作」で「Windows Virtual Desktop」を指定します。

以上の設定により、クライアントアプリケーションでの MFA を 1 時間経って再接続する際には都度必要となります。

(この記事が参考になった人の数:3)

(この記事が参考になった人の数:3)