この記事は更新から24ヶ月以上経過しているため、最新の情報を別途確認することを推奨いたします。

こんにちは。あらためましてパーソルプロセス&テクノロジー の Security Architect を担当しております上口 稚洋 と申します。

これからこのページでサイバーセキュリティ系のブログを掲載させていただきます。

早速ですが、最近話題となっている『Dropbox』「ファイルリンク機能」を悪用したマルウェアについてお話します。

今回のマルウェアは、2018年6月に報告されていますが、実は何度目か?でトレンドマイクロでは4月末、LACでは5月に

別のマルウェアも確認されています。

同マルウェアは、命令の受信やファイルの送受信に「Dropbox」を悪用し「Dropbox」の正規API経由で通信するため、通信先が

「Dropbox」の正規ドメインとして隠ぺいされてしまいます。前回大きく取り上げられたのは2015年12月に中国が関与し、

香港のメディアを標的とした『 LOWBALL 』などが有名です。その他にも『 DropNetClient 』や『 Dropapibot 』などがあります。

今回LACも6月に確認したとされる『 Dropapibot 』『 LOWBALL 』ですが、これはどうも日本を標的にした攻撃であることは間違いなさそうです。

昨今ではクラウド利用が非常に増え、クラウドストレージの使用も5年前から比べると格段に使用率が上がっています。

そのなかで、クラウドを利用するための条件として、サービス料金、サービス容量、DCのリージョンなど、クラウドを検討する上で重要なポイント

だと思いますがクラウド事業者がどのようなセキュリティを標準化しているのか? また、どのようなコンプライアンスを取得しているか?といった

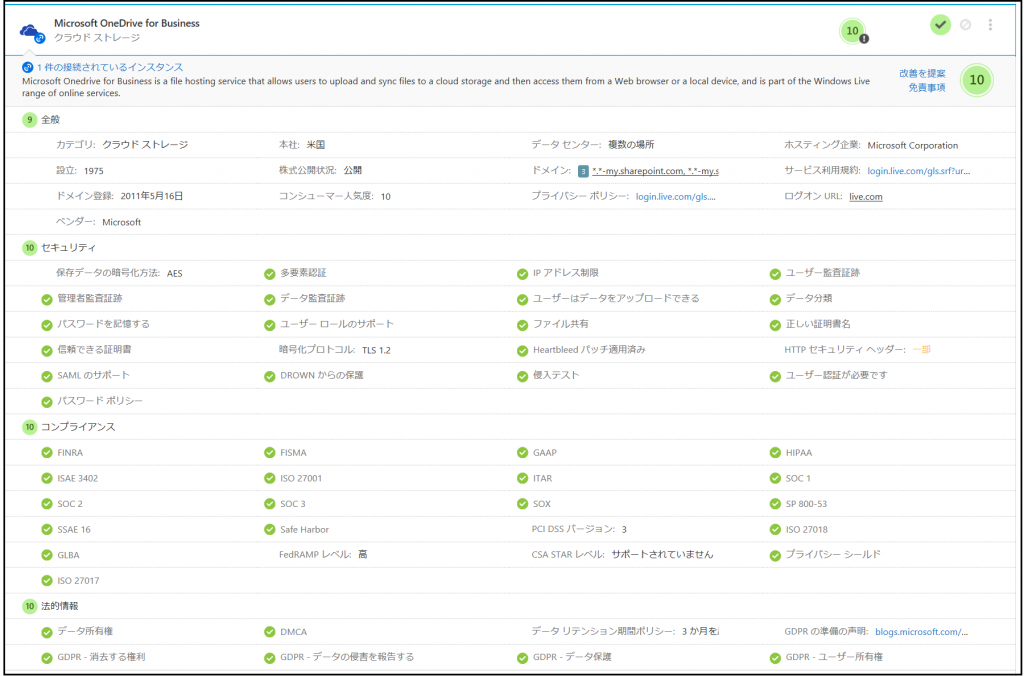

観点も検討が必要ではないでしょうか。(ちょっと余談ですが、クラウドのコンプライアンスの確認は Microsoft Cloud App Security で確認することが出来ます。)

Cloud App Security画面

Microsoft の Office365ATPの機能に SharePoint、OneDrive、Teamsを追加することが出来るようになっています。

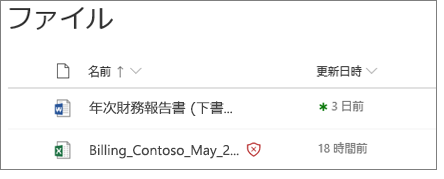

OneDriveでは下記のように悪意のあるファイルに対し、警告アイコンを表示することができ、ファイルを実行してもブロックされる

仕組みがあるため、外部共有したOneDriveやSharePointからマルウェアの感染が実行される心配はありません。

ぜひ、Office365とATPの機能をご使用ください。Office365、EMS、Azureのご相談はパーソルプロセス&テクノロジーまでお願いします。

お問い合わせはこちらまで。

参考

http://www.security-next.com/098406

https://blogs.technet.microsoft.com/office365-tech-japan/2018/01/17/expanding-office365-atp/

(この記事が参考になった人の数:1)

(この記事が参考になった人の数:1)