この記事は更新から24ヶ月以上経過しているため、最新の情報を別途確認することを推奨いたします。

Log Analytics でWindows仮想マシンのEventlogを収集したい、という場合以下を参考に作成可能です。

[Azure Monitor での Windows イベント ログのデータ ソース]

なお、文法自体の概要については、

[Azure Monitor でログ クエリの使用を開始する]

を参照してください。

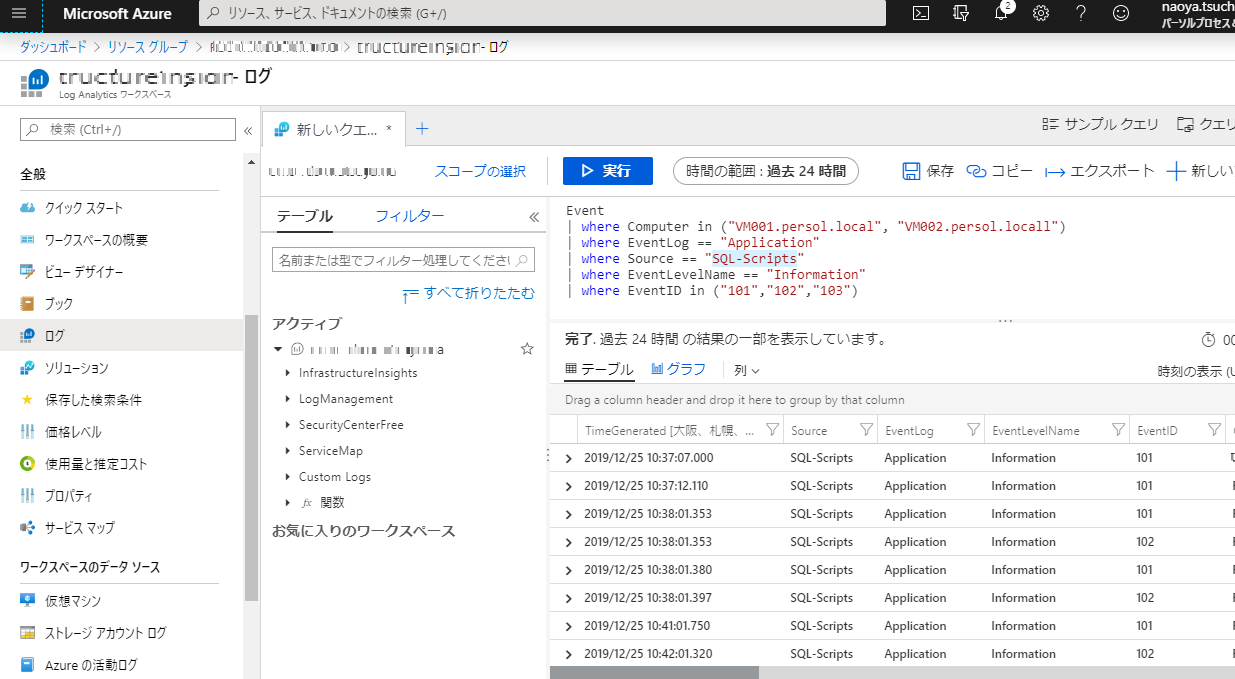

また、以下サンプルのクエリをベースに、検索対象に合わせてクエリを修正すればコピペで検索可能です。

Event

| where Computer in (“VM001.persol.local”, “VM002.persol.locall”)

| where EventLog == “Application”

| where Source == “Original-Scripts”

| where EventLevelName == “Information”

| where EventID in (“101″,”102″,”103”)

コンピュータ名が VM001.persol.local か VM002.persol.localの場合で

イベントログ Applicationに

ソース名 Original-Scripts の

イベントレベル 情報 で

イベベントID 101 か 102 か 103 のイベントがあれば、

検索する、

という条件です。

上記サンプルクエリで、以下のように検索できます。

(この記事が参考になった人の数:6)

(この記事が参考になった人の数:6)